Sintesi riepilogativa delle campagne malevole nella settimana del 12 – 18 luglio

riepilogo

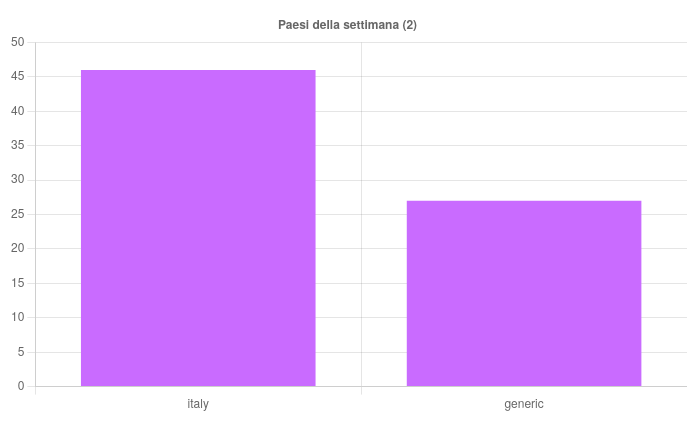

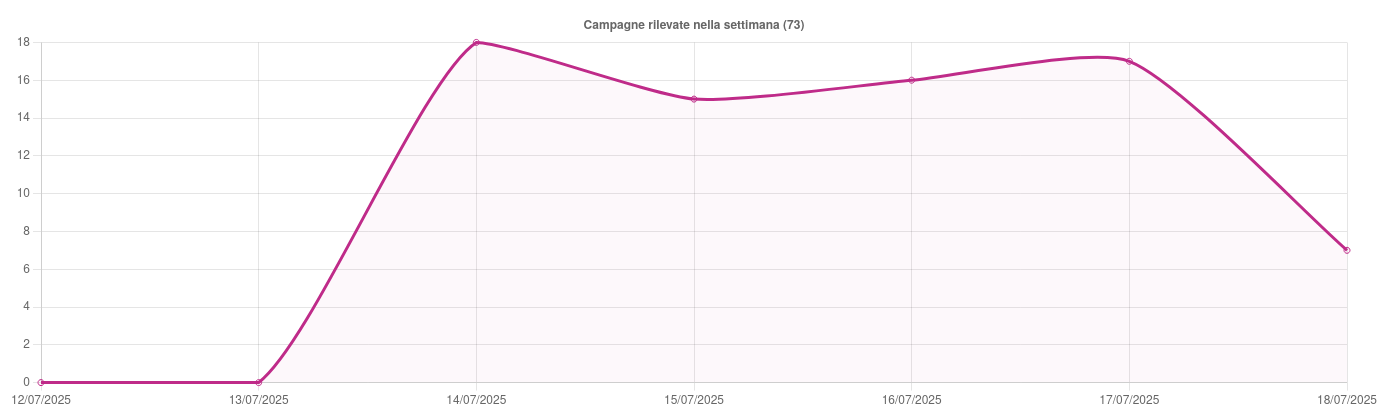

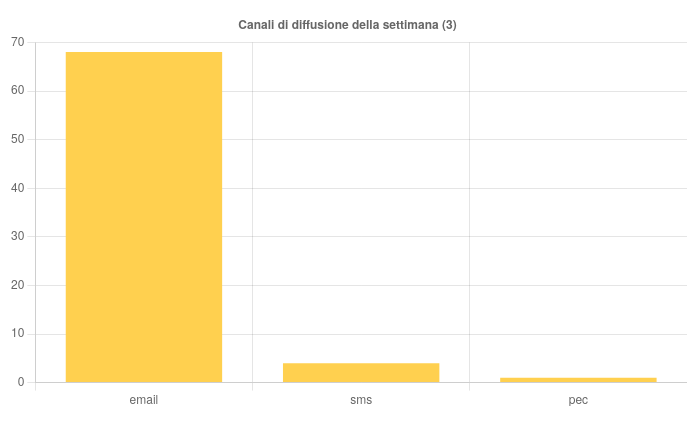

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 73 campagne malevole, di cui 46 con obiettivi italiani e 27 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 875 indicatori di compromissione (IoC) individuati.

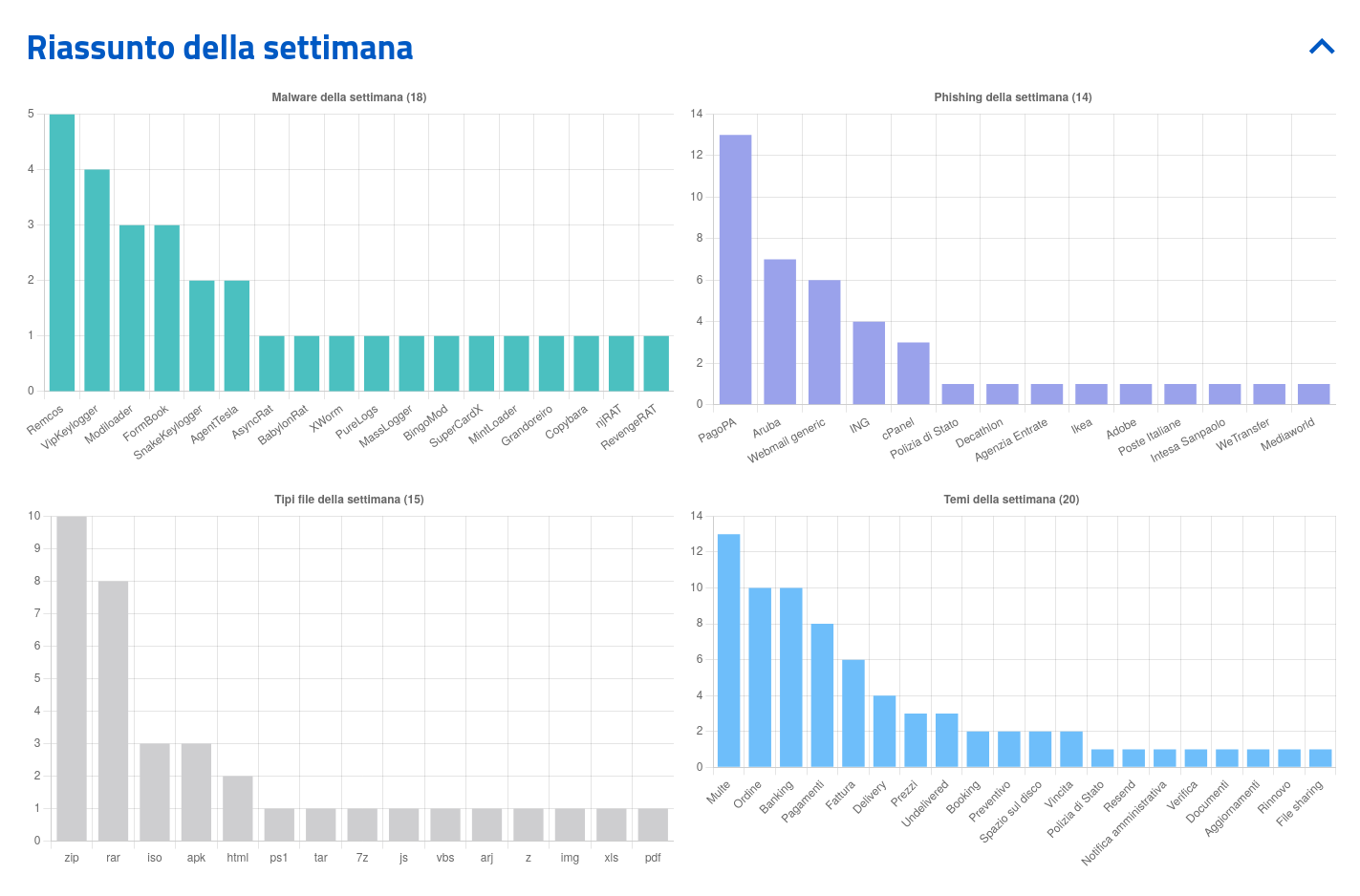

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

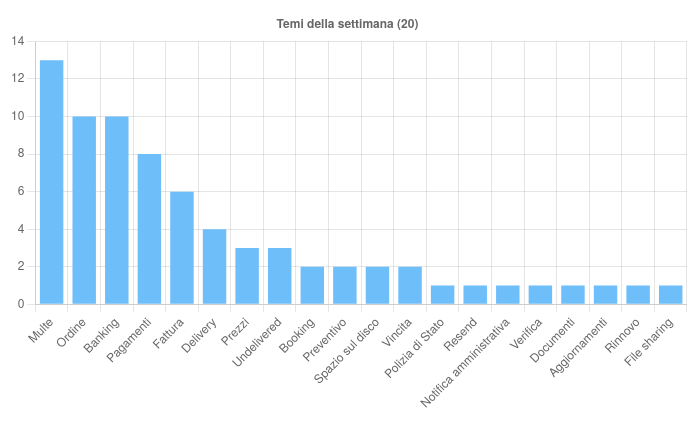

Sono 20 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

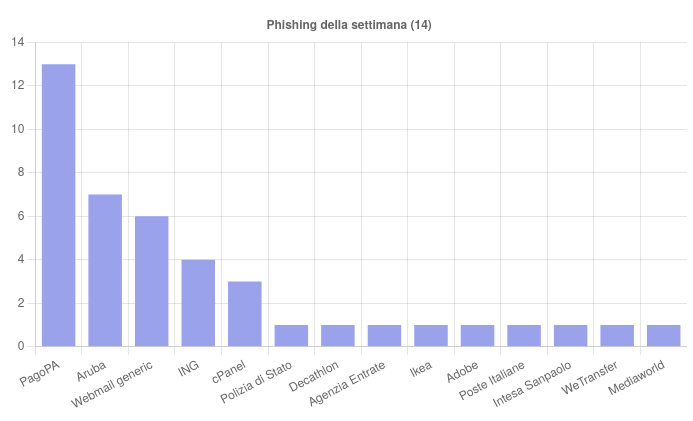

- Multe – Argomento sfruttato in ben 13 campagne di phishing italiane diffuse tramite email: si tratta di false notifiche relative a presunte multe stradali non saldate, presentate come comunicazioni ufficiali provenienti da PagoPA.

- Banking – Tema usato in cinque campagne italiane di phishing via email, che abusano del nome di istituti bancari come ING e Intesa Sanpaolo, oltre che per altre cinque campagne italiane volte a distribuire i malware Copybara, MassLogger, BingoMod, ModiLoader e SuperCardX.

- Ordine – Argomento utilizzato per due campagne di phishing, una italiana e l’altra generica, ai danni di Ikea e Adobe. Il tema è stato inoltre sfruttato per otto diverse campagne che veicolano i malware FormBook, XWorm, BabylonRat, ModiLoader, Remcos e AgentTesla.

- Pagamenti – Tema sfruttato per due campagne di phishing italiane ai danni di Aruba e per diffondere via email i malware Remcos, Grandoreiro, VipKeylogger, SnakeKeylogger, ModiLoader e Njrat.

- Fattura – Argomento sfruttato in quattro campagne di phishing italiane, veicolate via email, tutte ai danni di utenti Aruba. Il tema è stato inoltre utilizzato per una campagna malware generica che diffonde Remcos e una italiana che veicola MintLoader attraverso indirizzi PEC compromessi.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stata individuata una nuova campagna italiana che veicola il malware MintLoader tramite comunicazioni inviate da caselle PEC compromesse. Diversamente da precedenti campagne simili, le email malevole non contengono link diretti, ma un file ZIP contenente un HTML malevolo. La pagina, controllando prima che lo User Agent del browser sia di un dispositivo Windows, invia al download di un file JavaScript che a sua volta scarica ed esegue uno script PowerShell.

- Il CERT-AGID ha avuto evidenza di una nuova campagna di phishing mirata agli utenti dell’Agenzia delle Entrate. I messaggi fraudolenti, travestiti da comunicazioni ufficiali dell’Ente, reindirizzano a una finta pagina di login che riproduce l’interfaccia del sito ufficiale dell’Agenzia, con l’obiettivo di acquisire credenziali di accesso degli utenti.

- È stata analizzata una recente campagna malware Formbook veicolata tramite documenti Office contenenti macro malevole e indirizzate probabilmente a potenziali clienti di una grande azienda italiana del settore energetico. Nonostante nelle versioni più recenti della suite Office sono state introdotte misure di sicurezza, le macro rimangono uno strumento efficace per veicolare malware sfruttando l’errore umano.

- Fra le tante e-mail fraudolente osservate che si fingono comunicazioni di PagoPA relative a presunte sanzioni stradali, è stata rilevata una nuova campagna di phishing che, al posto di reindirizzare alla pagina malevola tramite link nel corpo del testo, contiene un QR code da scansionare con il cellulare. Ciò consente una maggiore facilità nel superare i filtri antispam, rende il messaggio più convincente e fa sì che gli URL malevoli non siano immediatamente riconoscibili nemmeno dagli utenti più attenti.

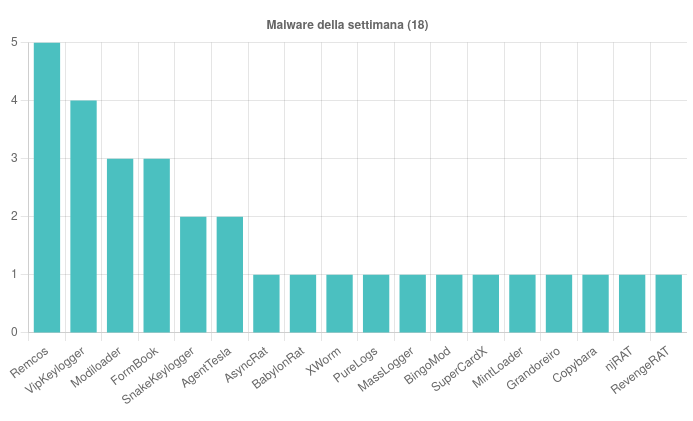

Malware della settimana

Sono state individuate, nell’arco della settimana, 18 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

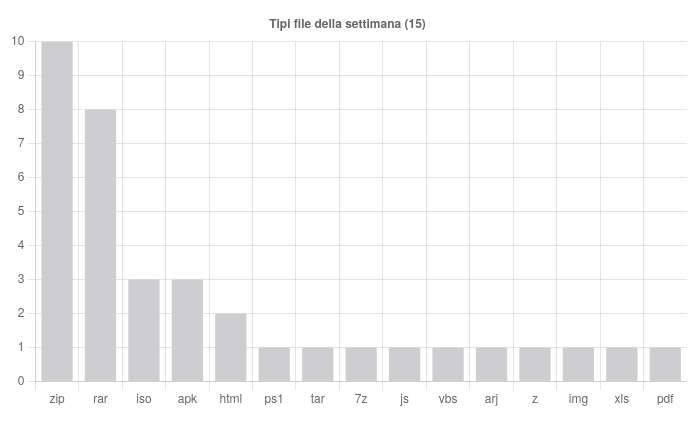

- Remcos – Scoperte cinque campagne generiche a tema “Ordine”, “Fattura”, “Prezzi” e “Pagamenti” diffusi via email contenenti allegati 7Z, ZIP, RAR, TAR, ARJ e IMG.

- VipKeylogger – Individuate una campagna italiana “Preventivo” e tre campagne generiche “Pagamenti”, “Delivery” e“Prezzi” diffuse mediante email che presentano allegati ZIP e RAR.

- FormBook – Rilevate una campagna italiana “Documenti” diffusa con allegati ZIP contenenti PDF e due campagne generiche “Ordine” e “Delivery” distribuita tramite allegati ISO.

- Modiloader – Osservate due campagne italiane a tema “Banking” e “Pagamenti” e una campagna generica a tema “Ordine” distribuite tramite email con allegati ZIP e XLS.

- AgentTesla – Scoperte una campagna italiana e una campagna generica a tema “Ordine”, entrambe diffuse attraverso allegati RAR e ISO alle mail.

- SnakeKeylogger – Individuate una campagna italiana “Booking” e una generica “Pagamenti” veicolate con email con allegati archivi Z e RAR.

- MintLoader – Rilevata una campagna italiana “Fattura” veicolata tramite comunicazioni PEC con allegato ZIP.

- BingoMod, Copybara e SuperCardX – Osservate tre campagne italiane “Banking” che distribuiscono l’APK malevolo tramite SMS con link.

- Rilevate infine diverse campagne italiane e generiche che diffondono BabylonRat, MassLogger, XWorm, njRAT, RevengeRAT, PureLogs, Grandoreiro e AsyncRat e sfruttano comunicazioni email a tema vario.

Phishing della settimana

Sono 14 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPa, Aruba, ING e cPanel, oltre le campagne di Webmail non brandizzate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche