Sintesi riepilogativa delle campagne malevole nella settimana del 21 – 27 giugno

riepilogo

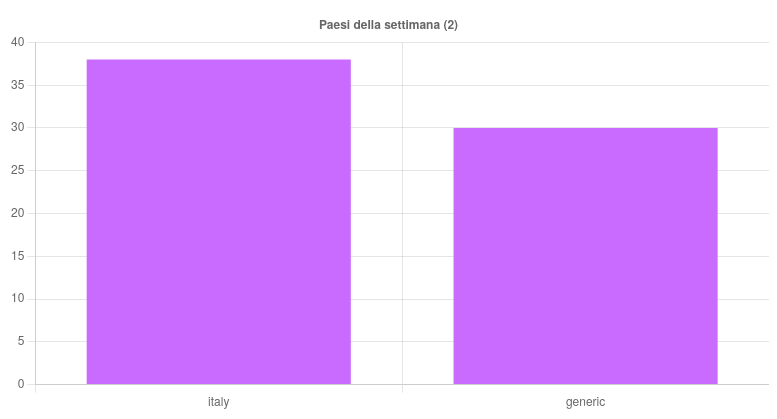

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 59 campagne malevole, di cui 31 con obiettivi italiani e 28 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1899 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della mese di giugno 2025

I temi più rilevanti della settimana

Sono 18 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

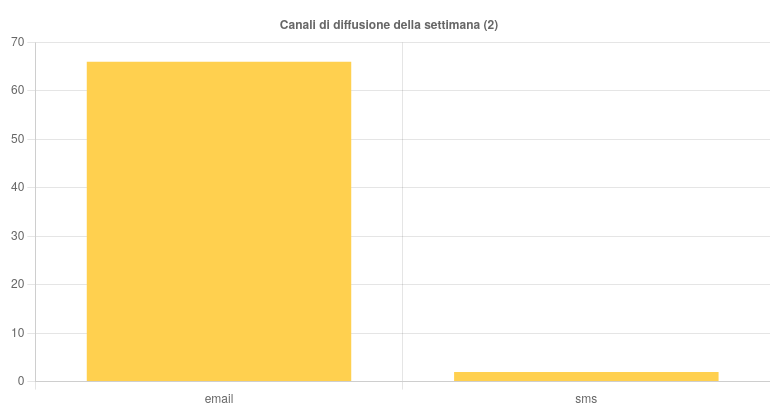

- Ordine – Tema adoperato in otto campagne veicolate via email, tutte finalizzate alla diffusione di malware fra cui SnakeKeylogger, AgentTesla, FormBook e Obj3ctivity. Le comunicazioni fanno riferimento a presunti ordini, inducendo le vittime ad aprire allegati dannosi. Le campagne in questione sono tutte generiche tranne una italiana.

- Banking – Argomento utilizzato per sette campagne, di cui cinque italiane, veicolate principalmente via email e PEC. Le campagne hanno finalità sia di phishing sia di diffusione malware. Tra questi ultimi è stata riscontrata la presenza di Remcos, FormBook, CopyBara e Lokibot.

- Delivery – Tema utilizzato in sei campagne di phishing e malware veicolate principalmente via email. Le campagne, di pertinenza prevalentemente italiana, sfruttano brand noti come DHL e GLS per simulare finte notifiche di spedizioni in giacenza o problemi nella consegna.

- Multe – Tema ricorrente impiegato in sei campagne di phishing veicolate via email, tutte orientate al perimetro italiano. Viene sfruttato il brand PagoPA per simulare finte comunicazioni relative a sanzioni stradali non saldate. L’obiettivo è indurre le vittime a effettuare un pagamento attraverso portali fraudolenti.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stata rilevata una nuova campagna di phishing mirata agli utenti SPID. Questa campagna utilizza in modo illecito il nome e il logo di AgID e sfrutta il dominio fraudolento ‘it-spid[.]com, non afferente né a Sistema Pubblico di Identità Digitale, né all’Agenzia. L’obiettivo è sottrarre le credenziali di accesso SPID, copie di documenti di identità e video registrati secondo specifiche istruzioni per la procedura di riconoscimento. Sono disponibili ulteriori dettagli e gli Indicatori di Compromissione nella news dedicata.

- Individuata una nuova campagna italiana che veicola malware MintsLoader tramite caselle PEC compromesse. Le email malevole, contenenti link che puntano al download di un file JavaScript, presentano tecniche già adottate in simili campagne precedenti, come l’utilizzo di DGA per generare gli indirizzi malevoli.

- È stato rilevato e analizzato dal CERT-AGID l’utilizzo dei malware XWorm e Katz Stealer, veicolati tramite lo spazio di storage di un provider di posta elettronica italiano. I malware sono distribuiti tramite script JS e PowerShell, immagini con informazioni stenografate e payload codificati in Base64.

Malware della settimana

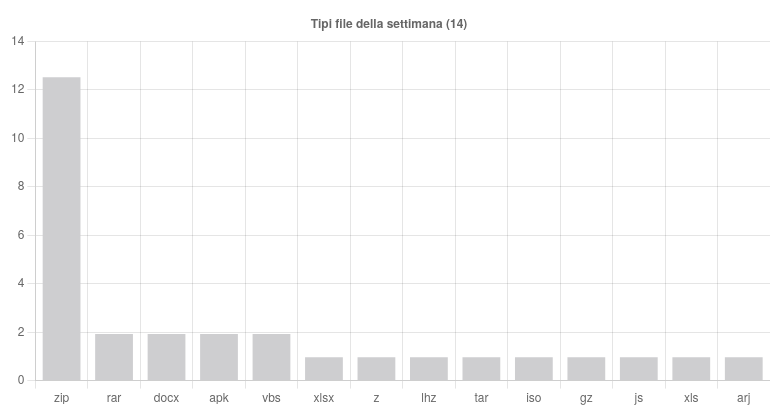

Sono state individuate, nell’arco della settimana, 12 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- FormBook – Individuate una campagna italiana a tema “Banking” e sei campagne generiche a tema“Documenti”, “Ordine”, “Contratti” e “Prezzi” veicolate tramite email con allegati ZIP, GZ, 7Z, DOCX e LHZ.

- AgentTesla – Rilevate tre campagne generiche a tema “Delivery” e “Ordine” diffuse attraverso email con allegati ZIP, 7Z e RAR.

- XWorm – Rilevate una campagna italiana ad argomento “File sharing” che utilizza allegati TAR e due campagne generiche “Documenti” e “Contratti” veicolate rispettivamente attraverso file ZIP e GZ.

- Remcos – Individuate una campagna italiana “Banking” che sfrutta DBatLoader come primo vettore d’infezione e una campagna generica “Delivery” distribuita tramite email con allegato ARJ.

- SnakeKeylogger – Individuate due campagne generiche “Ordine” diffuse attraverso email contenenti ZIP e IMG.

- MintLoader – Scoperta una campagna italiana a tema “Fattura” veicolata tramite comunicazioni con link a script JS malevoli inviate da caselle PEC compromesse.

- Copybara – Rilevata una campagna italiana “Banking” veicolata tramite SMS contenenti link a file APK.

- Guloader – Scoperta una campagna italiana a tema “Fattura” distribuita tramite email contenenti allegati ISO.

- Individuate infine diverse campagne generiche Obj3ctivity, Purecrypter, Lokibot a tema “Ordine”, “Prezzi”, “Banking”.

Phishing della settimana

Sono 15 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPa, GLS, DHL e ING e Aruba, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche