Sintesi riepilogativa delle campagne malevole nella settimana del 7 – 13 giugno

riepilogo

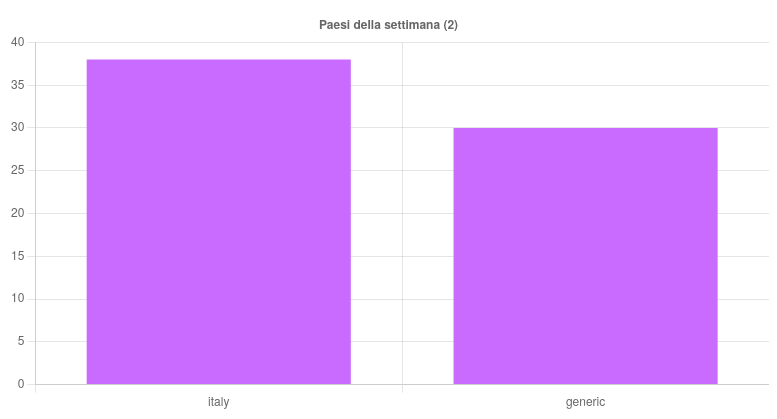

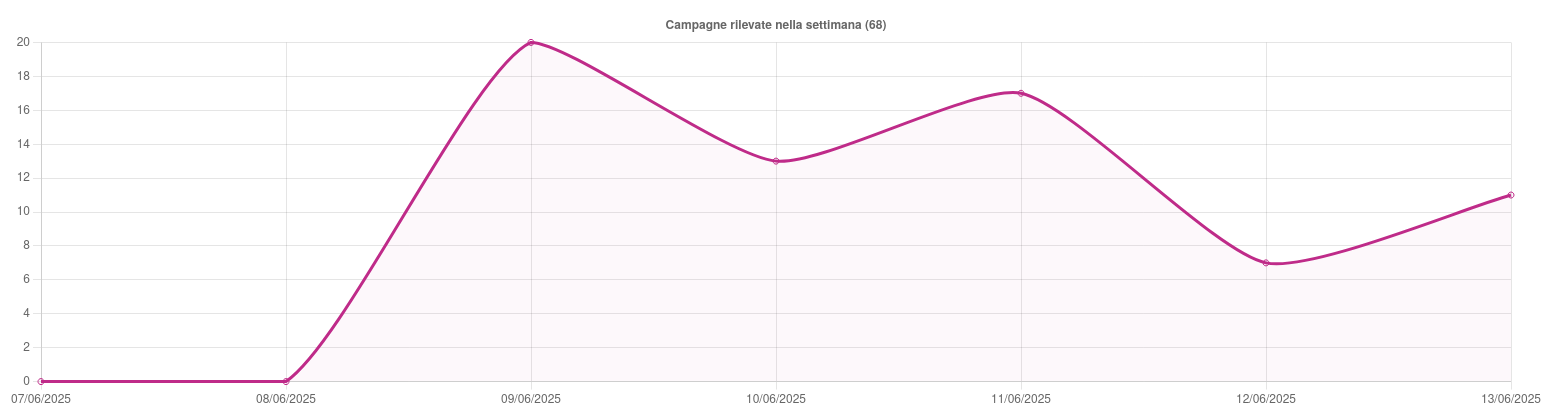

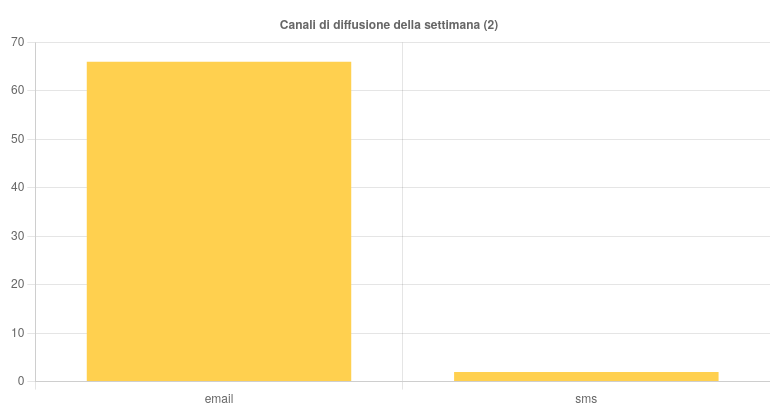

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 68 campagne malevole, di cui 38 con obiettivi italiani e 30 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 576 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

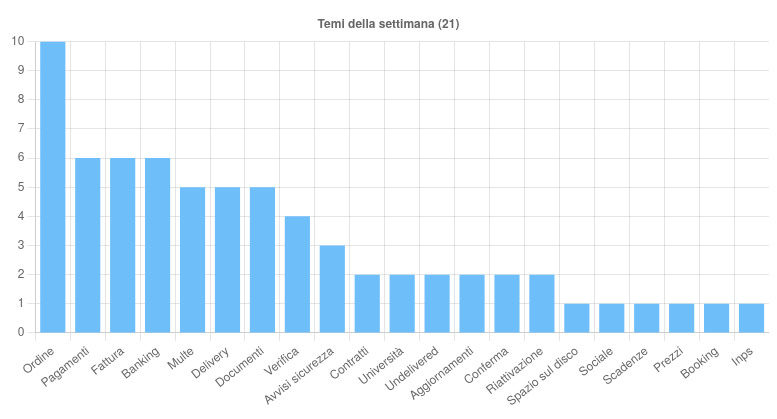

Sono 21 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Ordine – Tema impiegato in dieci campagne veicolate via email, nove delle quali finalizzate alla diffusione di malware, e una a scopo di phishing che sfrutta il brand Microsoft con l’obiettivo di sottrarre credenziali mediante un link per visualizzare un presunto documento Excel.

- Fattura – Tema impiegato in sei campagne veicolate via email, con finalità sia di diffusione malware sia di phishing. Sono state osservate tre campagne italiane di phishing che sfruttano il brand Aruba per indurre le vittime a fornire le proprie credenziali e diverse campagne malware, italiane e generiche, per veicolare i malware AgentTesla, SnakeKeylogger e Grandoreiro.

- Banking – Tema impiegato in diverse campagne veicolate principalmente via email, con un singolo caso di smishing. In particolare, è stata individuata e una campagna di phishing mirata al furto di credenziali bancarie ai danni dei clienti Inbank. Il tema è stato sfruttato inoltre per veicolare i malware Copybara, Remcos e PureCrypter.

- Pagamenti – Tema impiegato in cinque campagne veicolate via email, con finalità sia di diffusione malware sia di phishing. Si registra una campagna di phishing che sfrutta il brand Register, finalizzata al furto di credenziali attraverso false comunicazioni relative a pagamenti o rinnovi di domini. Il tema è stato utilizzato inoltre per veicolare i malware Remcos, SnakeKeylogger, FormBook e AgentTesla.

- Documenti – Tema impiegato in diverse campagne generiche di phishing, che hanno sfruttato brand noti come cPanel, DocuSign, Webmail e Microsoft, con l’obiettivo di sottrarre credenziali attraverso false notifiche relative a documenti ricevuti o non consegnati. A queste si aggiunge una campagna malware AsyncRat.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stato registrato un significativo aumento delle campagne di phishing che sfruttano il tema PagoPA per colpire gli utenti italiani, sottraendo loro dati di carte di pagamento elettroniche. Da marzo a oggi, al riguardo sono state censite 45 campagne di phishing e sono stati raccolti 520 indicatori di compromissione (IoC), condivisi con gli enti accreditati nonché con il team di sicurezza di PagoPA. Maggiori dettagli disponibili nella notizia dedicata.

- Riscontrato un nuovo annuncio di vendita online di documenti trafugati tramite campagne di phishing. L’annuncio, simile a uno già descritto in una notizia dedicata, descrive esplicitamente il contenuto offerto: foto fronte-retro di documenti di identità e selfie del titolare. Rimane fondamentale prestare sempre la massima attenzione a messaggi che richiedono di verificare la propria identità.

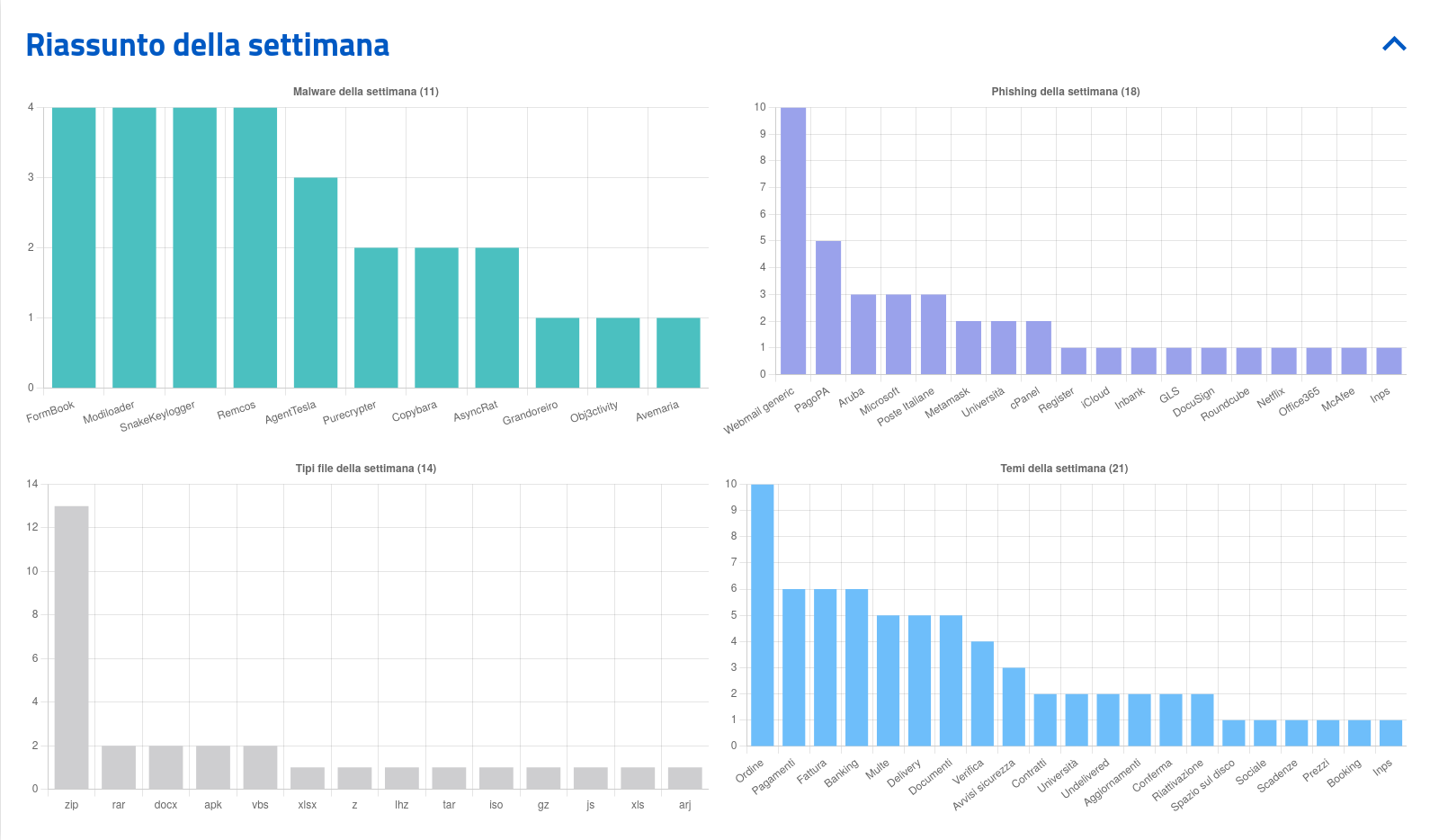

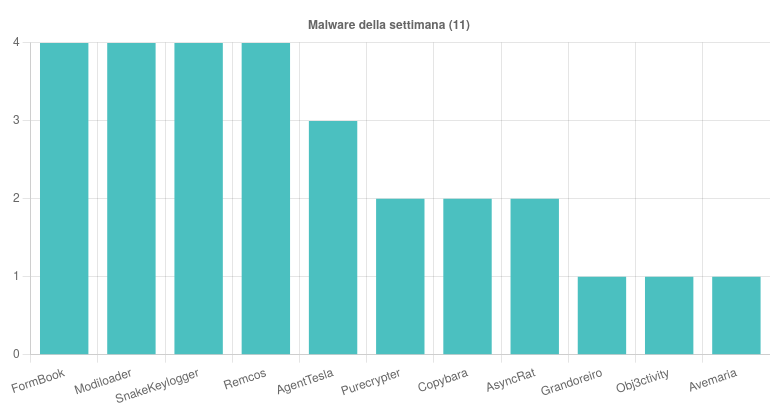

Malware della settimana

Sono state individuate, nell’arco della settimana, 11 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- FormBook – Rilevate una campagna italiana a tema “Ordine” diffusa con email con allegato LHZ e tre campagne generiche a tema “Pagamenti”, “Prezzi” e “Contratti” diffuse con email con allegati RAR e ARJ.

- Modiloader – Scoperte tre campagne italiane “Ordine” diffuse con email contenenti allegati GZ, ZIP e XLS e una campagna generica “Contratti” diffusa con email con allegato DOCX.

- Remcos – Rilevate tre campagne italiane a tema “Pagamenti” e “Banking” veicolate con email con allegati ZIP e TAR e una campagna generica a tema “Ordine” diffusa con email con allegato DOCX.

- SnakeKeylogger – Scoperte una campagna italiana e tre campagne generiche a tema “Pagamenti”, “Ordine” e “Fattura” veicolate tramite email con allegati ZIP e Z.

- AgentTesla – Rilevate tre campagne italiane a tema “Fattura” , “Sociale” e “Pagamenti” diffuse con email con allegati ZIP e ISO.

- AsyncRat – Scoperte una campagna italiana “Booking” diffusa con email contenenti link a finti Captcha e una campagna generica “Documenti” diffusa con email con allegato ZIP contenente script VBS.

- Copybara – Rilevate due campagne italiane “Banking” veicolate tramite SMS contenenti link a file APK malevoli.

- Purecrypter – Individuate due campagne generiche a tema “Banking” e “Ordine” diffuse tramite email con allegati ZIP.

- Avemaria – Scoperta una campagna italiana “Delivery” diffusa con email con allegato ZIP.

- Grandoreiro – Individuata una campagna generica “Fattura” diffusa con email con allegato ZIP.

- Obj3ctivity – Rilevata infine una campagna generica “Ordine” veicolata tramite script VBS, simile a un precedente malware già analizzato.

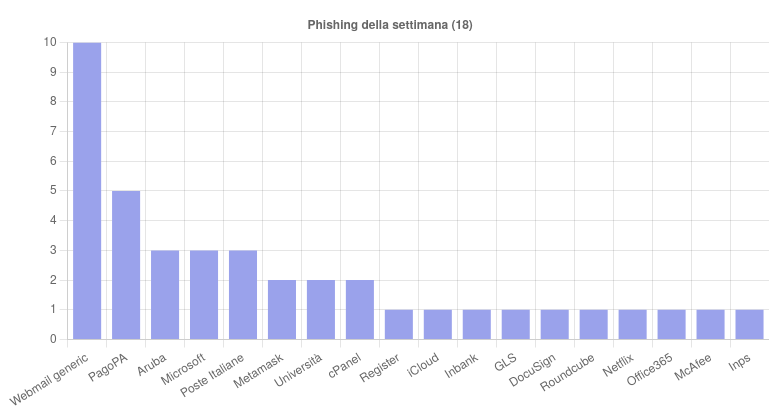

Phishing della settimana

Sono 18 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPa, Aruba, Microsoft e Poste Italiane, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

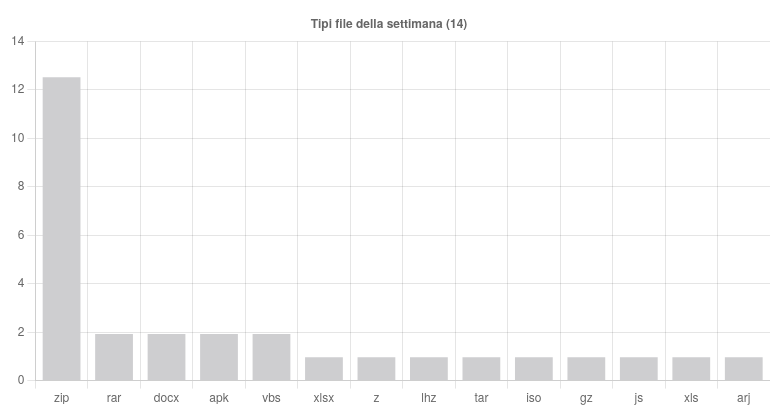

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche