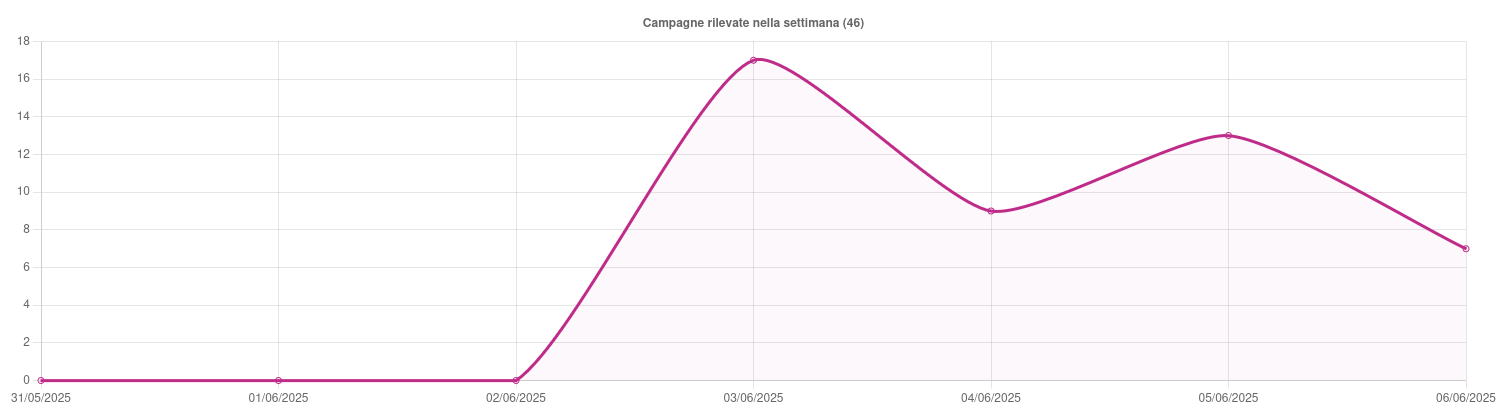

Sintesi riepilogativa delle campagne malevole nella settimana del 31 maggio – 6 giugno

riepilogo

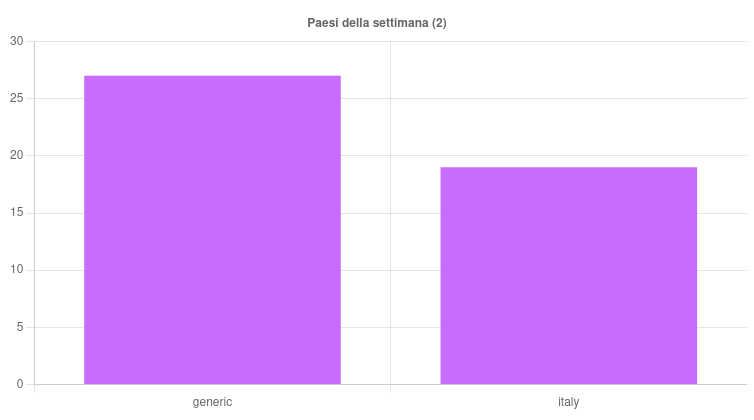

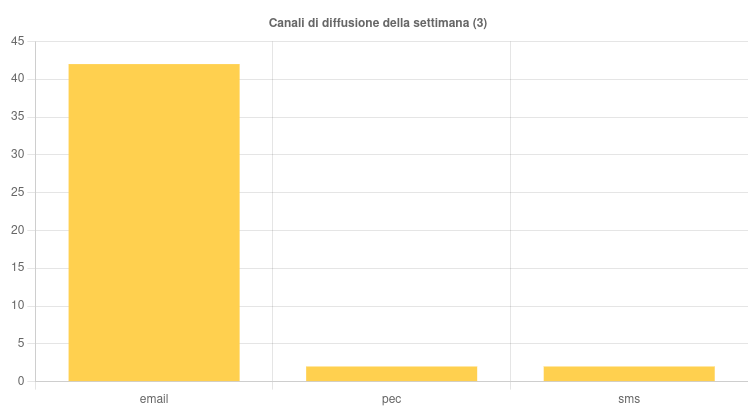

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 47 campagne malevole, di cui 20 con obiettivi italiani e 27 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 751 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

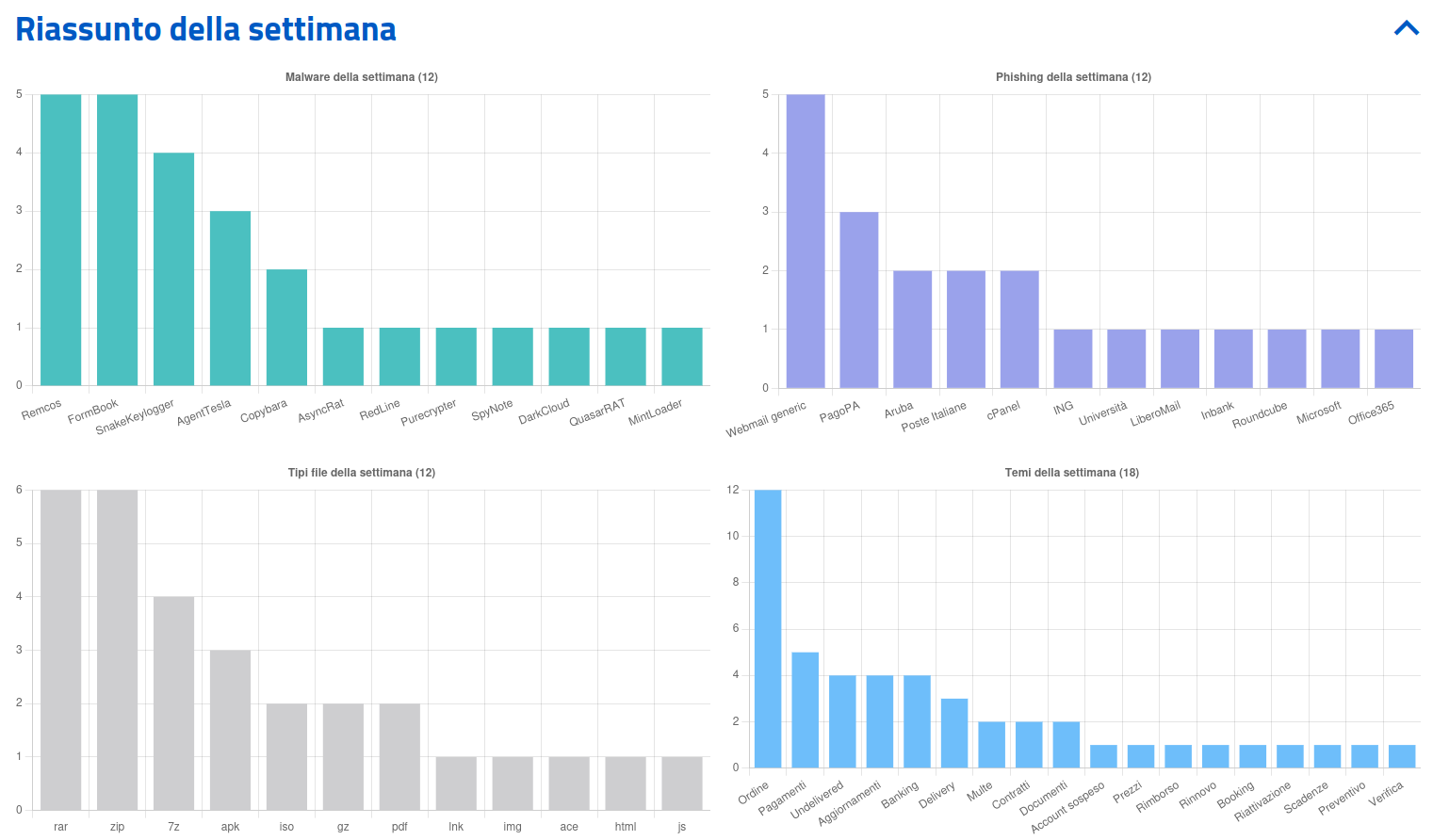

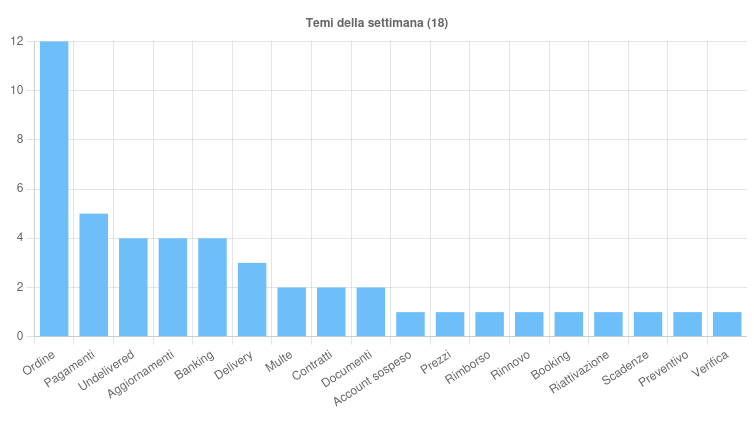

Sono 18 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Ordine – Tema impiegato in dodici campagne veicolate via email, tutte finalizzate alla diffusione di malware. Undici le campagne generiche: tre veicolavano Remcos, tre FormBook, due SnakeKeylogger, e una ciascuna per RedLine, PureCrypter e AgentTesla. In ambito italiano si rilevano due campagne, una Remcos e una FormBook, sempre diffuse tramite allegati malevoli.

- Pagamenti – Tema impiegato in quattro campagne via email, tutte finalizzate alla diffusione di malware. In ambito generico sono state rilevate due campagne SnakeKeylogger, veicolate attraverso comunicazioni fraudolente legate a presunti pagamenti. In contesto italiano, si segnalano due campagne distinte: una mirata alla diffusione di Remcos e l’altra riconducibile alla famiglia MintLoader. Quest’ultima, in particolare, ha sfruttato la posta certificata per aumentare la credibilità agli occhi delle vittime.

- Undelivered – Tema sfruttato in quattro campagne di phishing via email, tutte di matrice generica. Le comunicazioni simulano notifiche di mancato recapito messaggi, inducendo gli utenti a cliccare su link malevoli per aggiornare o verificare l’accesso alla propria casella di posta. I brand utilizzati nelle campagne includono cPanel e Roundcube. L’obiettivo è sempre il furto di credenziali di accesso alle webmail.

- Aggiornamenti – Tema impiegato in quattro campagne diffuse via email. In ambito generico si segnala una campagna finalizzata alla distribuzione del malware AsyncRat. In contesto italiano si registra una campagna di phishing che simula una comunicazione ufficiale da parte di UniPd, allo scopo di sottrarre dati di accesso del personale e degli studenti.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha rilevato una campagna di phishing mirata a studenti e dipendenti dell’Università di Padova: email ingannevole invitano gli utenti ad aggiornare il proprio account di posta elettronica istituzionale, indirizzandoli a una finta pagina di login che replica quella ufficiale dell’ateneo, col fine di sottrarre le credenziali di accesso. UniPd è stata informata della minaccia ed è stato richiesto il takedown dei domini malevoli. Ulteriori approfondimenti nel post Telegram.

- Individuata una nuova campagna italiana di malspam che veicola MintsLoader tramite caselle PEC compromesse. Si tratta della nona occorrenza della medesima tipologia di attacco nel corso del 2025. Questa volta, l’invio delle mail malevole, contenenti link che puntano al download di un file JavaScript, è iniziato subito dopo una festività nazionale, segnale di una strategia temporale precisa: colpire esclusivamente nelle giornate feriali, quando gli utenti sono più inclini a consultare le email lavorative, specialmente se a seguito di una pausa. Ulteriori informazioni della news del CERT-AGID.

- Il CERT-AGID ha avuto evidenza di una campagna di phishing in lingua italiana mirata agli utenti di LiberoMail. Le email malevole invitano le vittime a saldare una fattura inesistente: lo scopo è ottenere le credenziali di accesso al servizio webmail “libero . it”, raccogliendole in chiaro su un canale di Telegram che ha iniziato a collezionare account email Libero sin dal 21 settembre 2023. I dettagli nella news dedicata.

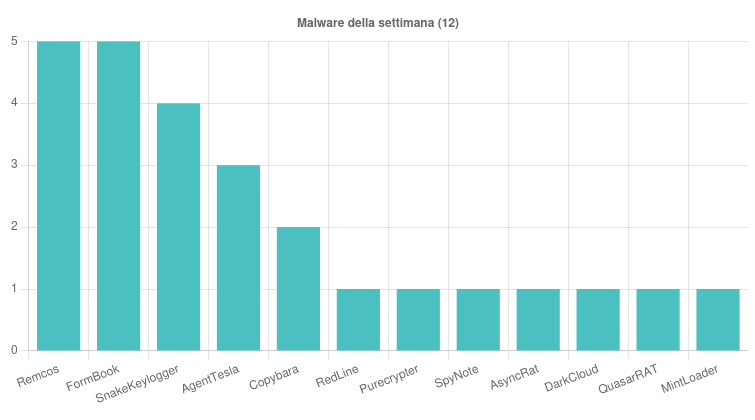

Malware della settimana

Sono state individuate, nell’arco della settimana, 12 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

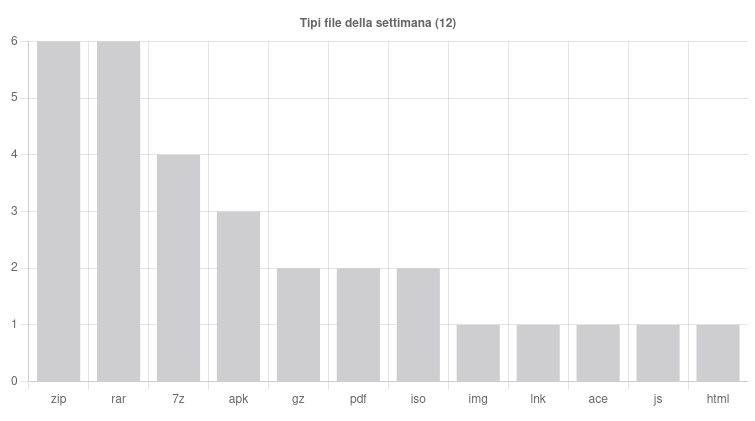

- FormBook – Individuate cinque campagne generiche a tema “Ordine”, “Contratti” e “Preventivo” diffuse tramite email con allegati ZIP, RAR e ACE.

- Remcos – Rilevate due campagne italiane a tema “Ordine” e “Pagamenti” veicolate tramite email con allegati GZ e 7Z, e tre campagne generiche “Ordine” e “Delivery” diffuse tramite email con allegati 7Z, RAR, e ISO.

- SnakeKeylogger – Scoperte quattro campagne generiche “Pagamenti” e “Ordine” diffuse tramite email contenenti allegato ZIP.

- AgentTesla – Individuate tre campagne generiche “Prezzi” , “Ordine” e “Booking” veicolate mediante email con allegati GZ, 7Z e ISO.

- MintLoader – Scoperta una campagna italiana “Pagamenti” veicolata tramite PEC contenente link a script JS malevolo.

- Copybara – Rilevate due campagne italiane a tema “Banking” diffuse tramite SMS o email con link a file APK.

- SpyNote – Scoperta una campagna generica a tema “Banking” veicolata in maniera analoga alle campagne Copybara.

Rilevate infine diverse campagne generiche AsyncRat, DarkCloud, Purecrypter, QuasarRAT, RedLine che hanno sfruttato vari temi fra cui “Ordine”, “Contratti”, “Delivery” e “Aggiornamenti”, veicolate tramite email contenenti allegati RAR, ZIP, 7Z e IMG.

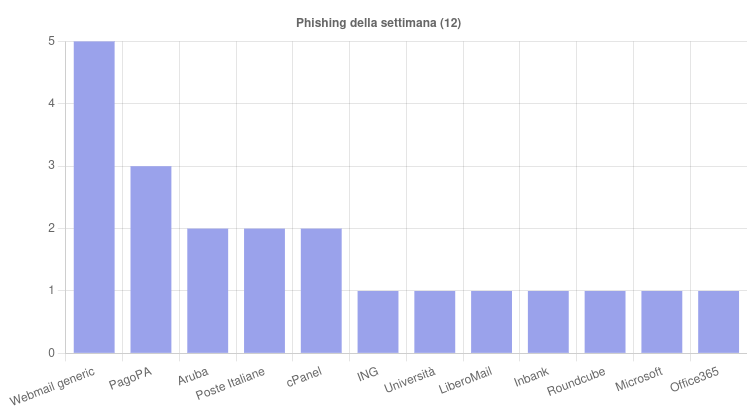

Phishing della settimana

Sono 12 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPa, Aruba e Poste Italiane, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche