Nuova campagna MintsLoader conferma una mirata strategia temporale

MintsLoader PEC

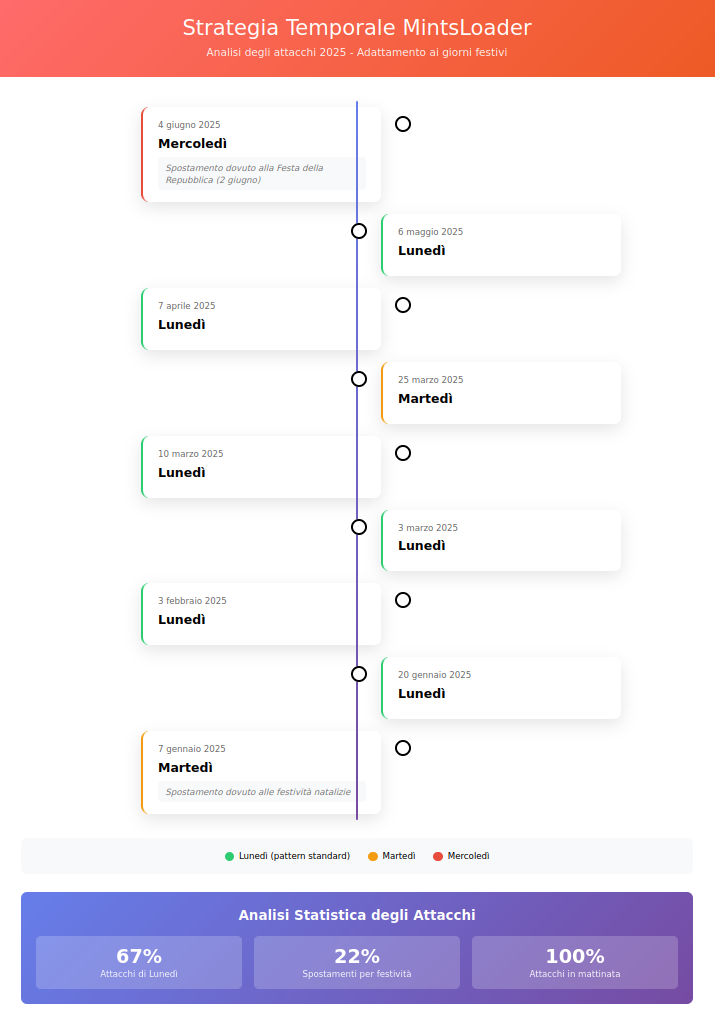

Oggi è stata registrata una nuova ondata della campagna malevola MintsLoader, la nona rilevata dall’inizio del 2025, che evidenzia come gli attori malevoli sappiano ben adattarsi ai calendari lavorativi italiani.

A differenza del consueto schema temporale, in cui gli attacchi vengono attuati principalmente il lunedì, questa volta la campagna è stata avviata di mercoledì. Questo cambiamento è probabilmente dovuto alla festività nazionale del 2 giugno (Festa della Repubblica), che ha posticipato il primo giorno lavorativo della settimana.

L’analisi delle date degli attacchi registrati nei primi sei mesi del 2025 evidenzia una chiara strategia temporale dei cybercriminali:

Questa distribuzione temporale dimostra come gli attaccanti sfruttino pienamente le abitudini lavorative italiane, adattando i loro attacchi per massimizzare l’efficacia quando gli utenti sono più propensi o necessitati a consultare la email legate al lavoro, in questo caso le PEC, dopo periodi di pausa (weekend o festività).

Caratteristiche della campagna

Le campagne sfruttano il noto loader basato su PowerShell, MintsLoader per diffondere vari tipi di malware, solitamente Infostealer, attraverso caselle PEC compromesse. La catena di infezione segue un consolidato modus operandi: invio di email contenenti link a file JavaScript offuscati, impiego di Domain Generation Algorithm (DGA) per la generazione dinamica degli indirizzi malevoli, attivazione dei domini durante le ore lavorative, nonostante le campagne vengano veicolate nelle prime ore del mattino, e rilascio controllato dei payload tramite script PowerShell. Tuttavia, a causa degli attenti controlli lato server, ottenere il payload finale sta diventando sempre più difficile per chi cerca di analizzare il malware.

Azioni di contrasto

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AGID verso i Gestori PEC e verso le strutture accreditate.

Si raccomanda di prestare sempre la massima attenzione alle comunicazioni ricevute via PEC, in particolare quando contengono link ritenuti sospetti. Nel dubbio, è sempre possibile inoltrare le email ritenute sospette alla casella di posta malware@cert-agid.gov.it

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC