Sintesi riepilogativa delle campagne malevole nella settimana del 1 – 7 marzo

riepilogo

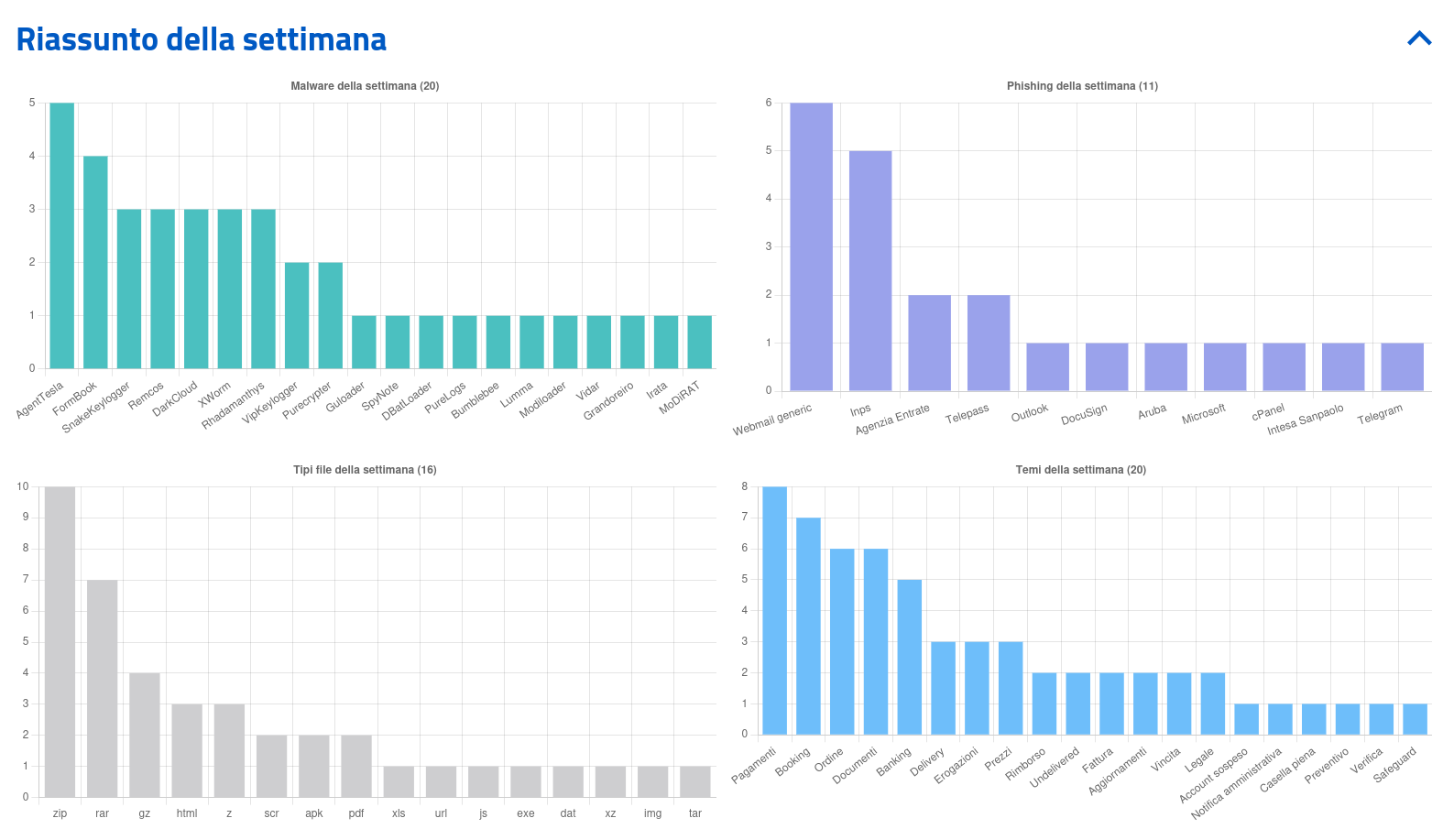

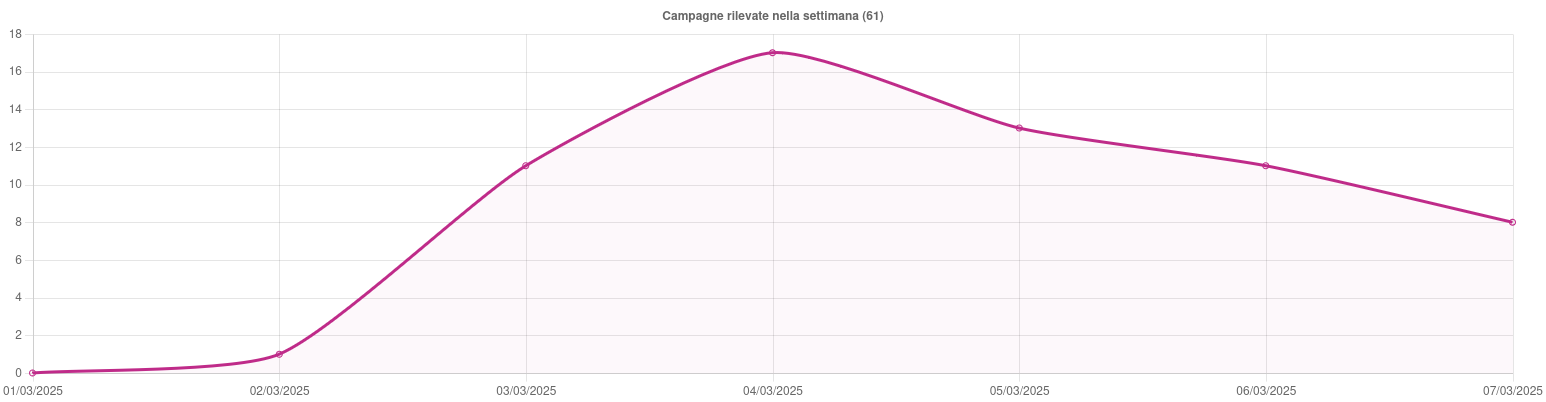

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 61 campagne malevole, di cui 38 con obiettivi italiani e 23 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 2650 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

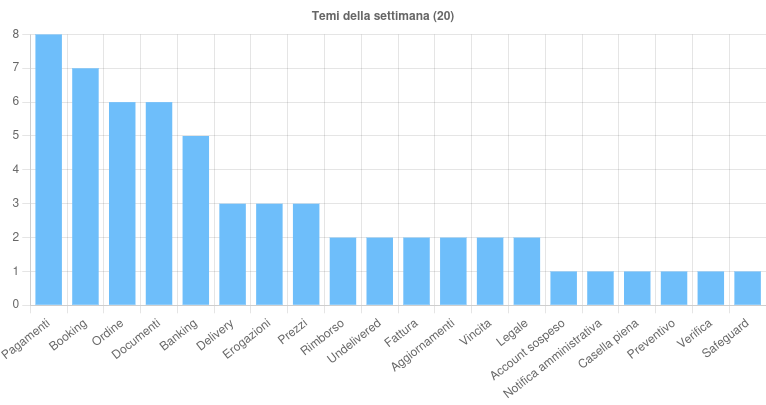

Sono 20 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Pagamenti – Tema sfruttato per due campagne di phishing italiane ai danni di utenti Aruba e di una generica Webmail. Ricorrente inoltre in campagne malevole, sia italiane che generiche, volte a veicolare molti malware, fra cui AgentTesla, Bumblebee, DarkCloud, Guloader, DBatLoader e Vidar.

- Booking – Argomento utilizzato per veicolare numerosi malware come Modiloader, DarkCloud, AgentTesla, MoDiRAT, XWorm e Rhadamanthys.

- Ordine – Tema sfruttato per campagne malware, italiane e generiche, volte a distribuire Formbook, Purecrypter, AgentTesla e Snake Keylogger.

- Documenti – Argomento utilizzato per una campagna di phishing generica ai danni di utenti DocuSign e per veicolare i malware Grandoreiro, Formbook, PureLogs e Remcos.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Una recente analisi ha rivelato l’esistenza di un falso bot di Safeguard che, una volta avviato, richiede all’utente di seguire tre passaggi come ulteriore verifica. L’obiettivo di questa truffa è eseguire codice PowerShell, sfruttando una tecnica già osservata per diffondere il malware Lumma Stealer. È emerso inoltre un legame con le truffe INPS: il dominio malevolo “safeguard-telegram” espone pubblicamente alcune pagine contenenti informazioni sulla configurazione, tra cui il vero indirizzo IP del server che ospita il servizio di truffa. L’indirizzo IP risulta collegato a due domini (inps[.]ec e inps[.]io) sfruttati per smishing ai danni di utenti INPS.

- Analizzata dal CERT-AGID una campagna Lumma Stealer con falso CAPTCHA condotta recentemente attraverso un domino italiano. Questo approccio si sta rivelando molto efficace per gli attaccanti, in quanto sfrutta la fiducia che gli utenti hanno nelle sfide CAPTCHA, che sono comunemente viste come misure di sicurezza autentiche per confermare l’identità umana.

- Rilevata e contrastata con il supporto dei gestori PEC una nuova ondata Vidar, caratterizzata da abuso di domini .top e utilizzo di Domain Generation Algorithm (DGA) per generare dinamicamente gli indirizzi malevoli. Le URL utilizzate per veicolare il malware sono rimaste inattive durante la fase di attacco iniziale, attivandosi solo a partire dalla mattina del 3 marzo.

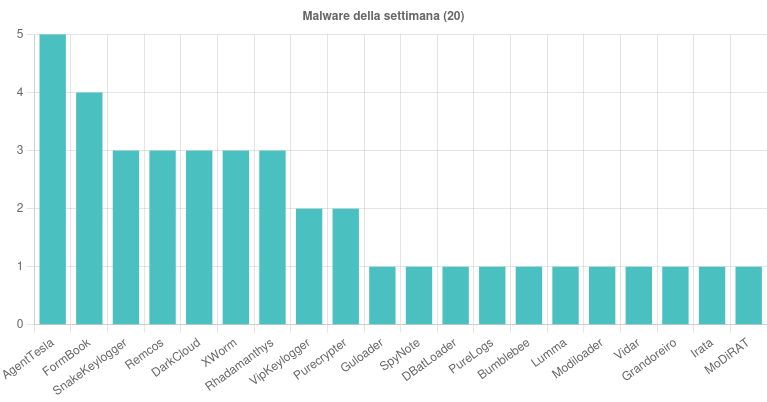

Malware della settimana

Sono state individuate, nell’arco della settimana, 20 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- AgentTesla – Rilevate quattro campagne italiane a tema “Pagamenti”, “Fattura”, “Ordine” e “Booking” e una campagna generica “Delivery” veicolate tramite email con allegati RAR, ZIP, GZ e IMG.

- FormBook – Rilevate una campagna italiana e due campagne generiche a tema “Ordine” e “Documenti” veicolate con email con allegati ZIP, RAR e XZ.

- DarkCloud – Individuate due campagne italiane a tema “Pagamenti” e “Prezzi” e una campagna generica “Booking”, diffuse tramite email contenenti allegati RAR, ZIP e GZ.

- Remcos – Scoperte una campagna italiana “Documenti” diffusa con email contenente link a PDF e due campagne generiche “Prezzi” e “Banking” diffuse con email con allegati XLS e TAR.

- SnakeKeylogger – Individuate due campagne italiane e una campagna generica a tema “Ordine” e “Preventivo” diffuse con email contenti allegati ZIP, GZ e Z.

- XWorm – Rilevate due campagne italiane e una campagna generica a tema “Fattura” e “Booking” veicolate tramite email con link a siti contenenti CAPTCHA finti.

- Rhadamanthys – Scoperte tre campagne italiane a tema “Legale” e “Booking” veicolate tramite email con link a file ZIP e PDF.

- Lumma – Individuata una campagna italiana veicolata tramite link a siti contenenti CAPTCHA finti.

- Vidar – Rilevata una campagna italiana a tema “Pagamenti”, veicolata tramite email provenienti da caselle PEC compromesse con link a script JS malevolo.

- SpyNote e Irata – Scoperte due campagne italiane “Banking” che veicolano l’APK malevolo tramite link inviato con SMS.

- Rilevate infine alcune campagne italiane MoDiRAT e PureLogs oltre ad alcune campagne generiche Bumblebee, DBatLoader, Grandoreiro, Guloader e Modiloader.

Phishing della settimana

Sono 11 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema INPS, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

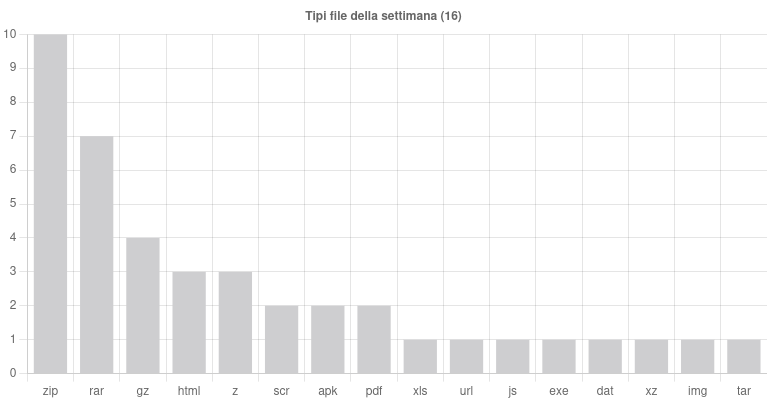

Formati di file principalmente utilizzati per veicolare i malware

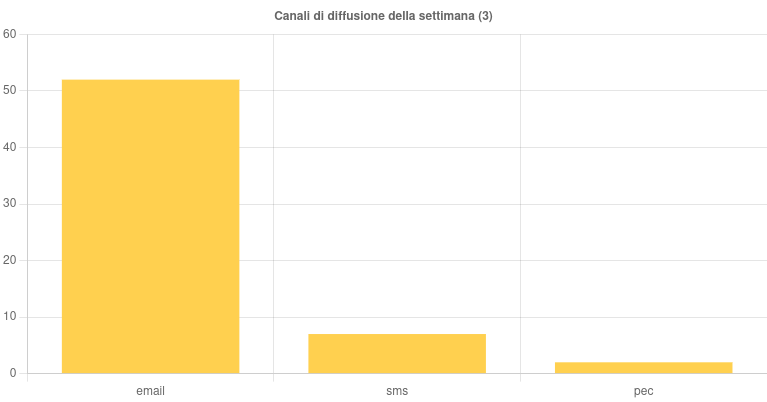

Canali di diffusione

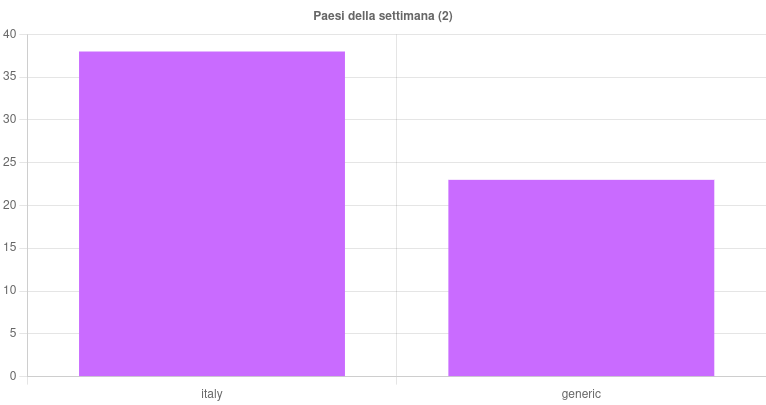

Campagne mirate e generiche