Sintesi riepilogativa delle campagne malevole nella settimana del 08 – 14 febbraio

riepilogo

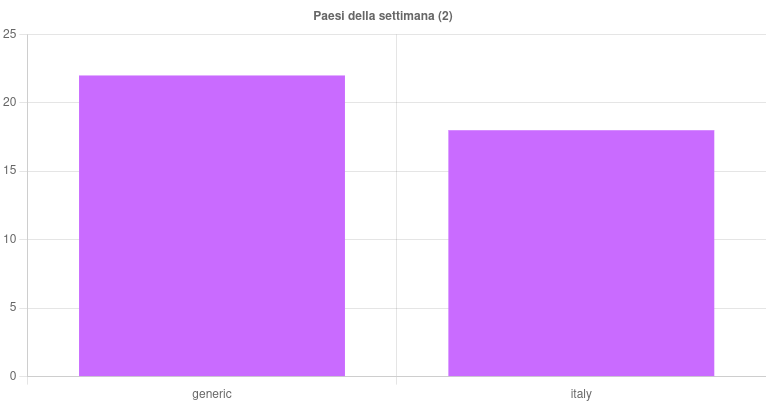

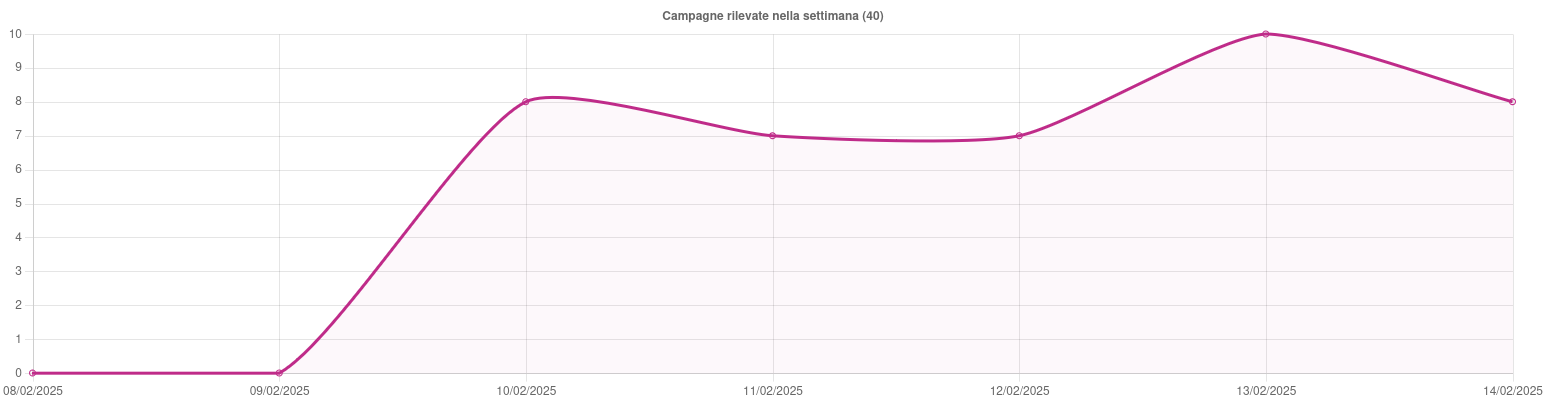

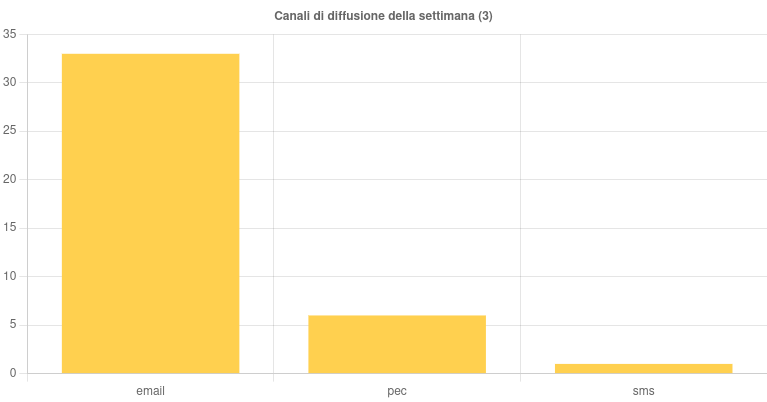

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 40 campagne malevole, di cui 18 con obiettivi italiani e 22 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 837 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

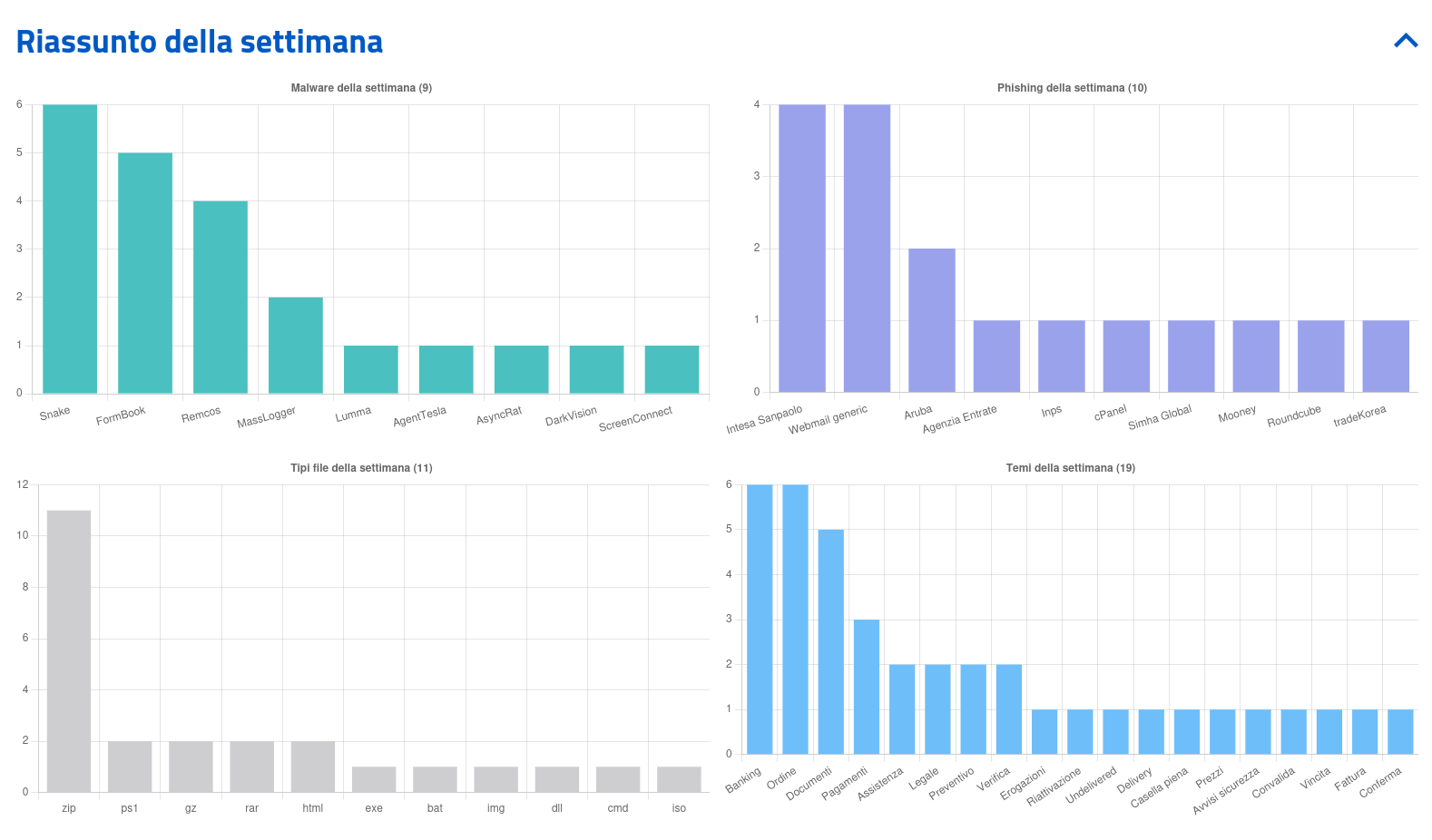

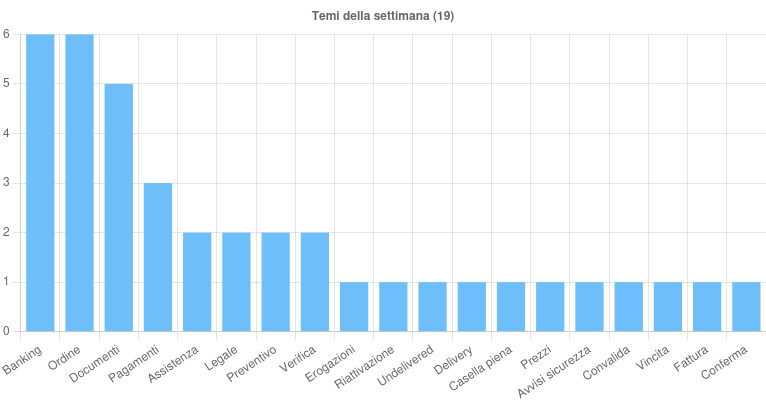

Sono 19 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema ricorrente nelle campagne italiane di phishing via PEC e di smishing rivolte a clienti di Intesa Sanpaolo. Usato inoltre per veicolare il malware MassLogger RAT.

- Ordine – Argomento utilizzato per molte campagne generiche che hanno avuto lo scopo di diffondere i malware Formbook e Snake Keylogger.

- Documenti – Tema sfruttato per una campagna di phishing destinata adutenti INPS, oltre che per quattro campagne, due italiane e due generiche, volte a veicolare i malware Remcos e Snake KeyLogger.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha avuto evidenza di una campagna di phishing che sfrutta il nome e il logo dell’Agenzia delle Entrate. I cybercriminali sfruttano la prospettiva di una presunta erogazione di 238.56€ per indurre le vittime a condividere dati personali, fra cui: nome e cognome, residenza, numero di telefono e dati della carta di pagamento.

- Un utente noto come GoldenLeaks ha diffuso su diversi forum underground una combolist contenente indirizzi email e password in chiaro di circa 90.000 account appartenenti a cittadini italiani.

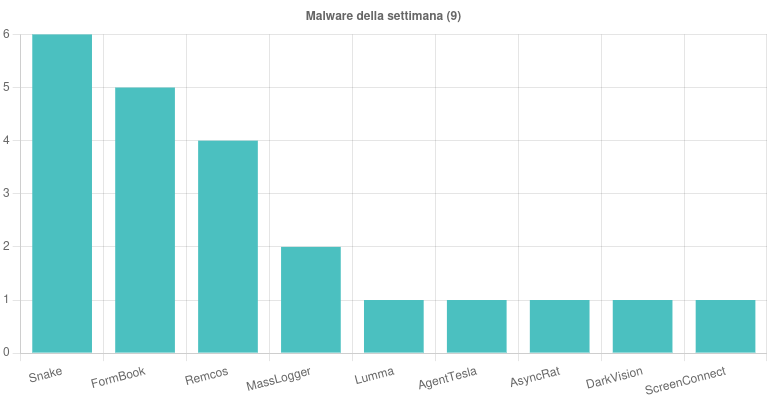

Malware della settimana

Sono state individuate, nell’arco della settimana, 9 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- Snake Keylogger – Individuate cinque campagne generiche a tema “Ordine”, “Documenti” e “Delivery” veicolate con email contenenti allegati ZIP e GZ.

- FormBook – Rilevate quattro campagne generiche a tema “Prezzi”, “Ordine” e “Pagamenti”, veicolate tramite email con allegati ZIP, RAR, GZ e HTML.

- Remcos – Scoperte due campagne italiane e due campagne generiche a tema “Documenti” e “Legale” , diffuse tramite email con allegati ZIP.

- MassLogger – Rilevate due campagne italiane a tema “Banking”, veicolate tramite email con allegati ISO.

- ScreenConnect – Rilevata una campagna italiana a tema “Convalida”, veicolata tramite email provenienti da caselle PEC con link a file EXE malevolo.

- AgentTesla – Rilevata una campagna generica a tema “Preventivo”, veicolata con email con allegato ZIP.

- AsyncRAT – Individuata una campagna italiana a tema “Legale” veicolata tramite email con allegati malevoli.

- LummaStealer – Individuata una campagna italiana a tema “Pagamenti”, veicolata tramite email con link a file PS1.

- DarkVision – Rilevata una campagna italiana a tema “Pagamenti”, diffusa tramite email contenenti link a file EXE.

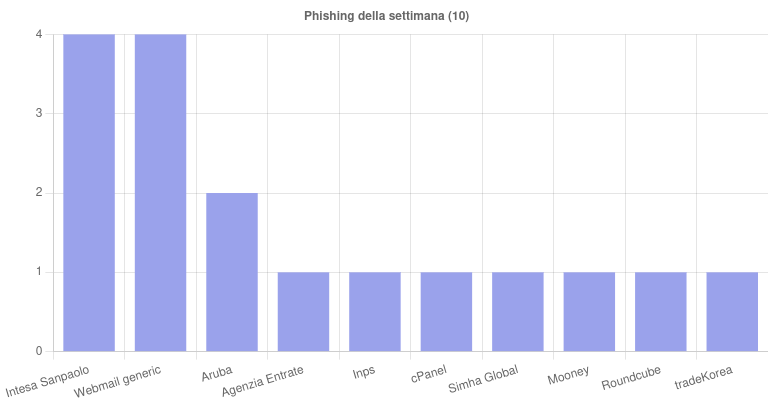

Phishing della settimana

Sono 10 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Intesa Sanpaolo ed Aruba, ma ancor di più le campagne di Webmail generiche non brandizzate che mirano a rubare dati sensibili agli utenti.

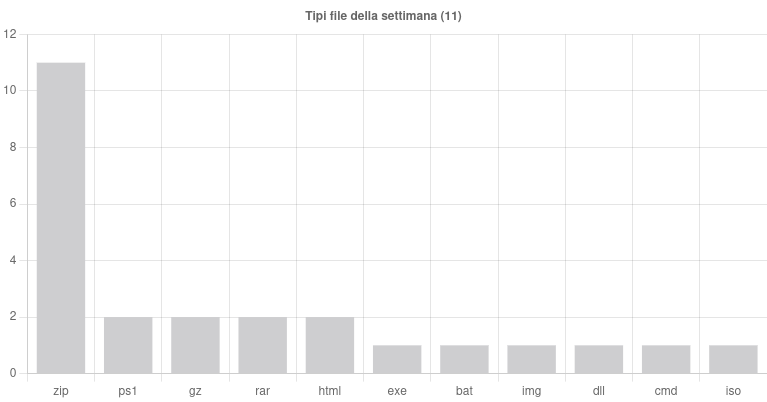

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche