SmokeLoader: Linee di azione per ottenere rapidamente Payload e URL

SmokeLoader

Come anticipato nella sintesi riepilogativa di venerdì scorso, SmokeLoader ha fatto la sua comparsa in Italia con una serie di campagne aventi come oggetto l’ Agenzia delle Entrate, veicolate nella giornata di martedi 22 settembre e per le quali il CERT-AgID ha rapidamente diramato 34 IoC a tutela delle strutture accreditate.

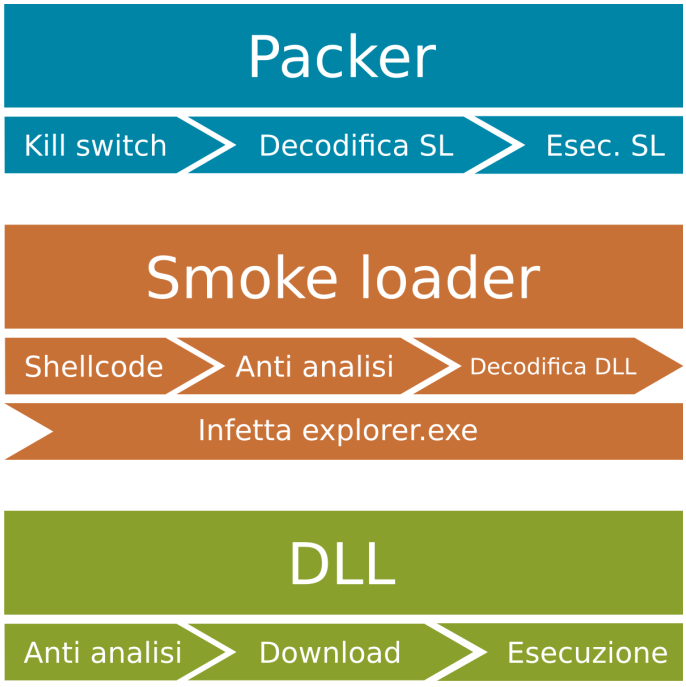

SmokeLoader, in vendita nei forum underground già dal 2011 e perfezionato nel corso degli anni, risulta essere piuttosto complesso e della sua analisi si è ampiamente discusso in letteratura. Su questo documento non verrà ripetuta la sua analisi completa ma verranno presentate le metodologie di analisi adottate dal CERT-AgID per decodificare il sample e semplificare le analisi future su codice simile oltre a fornire agli analisti delle linee di azione per ottenere il payload e le URL in breve tempo.

Verranno proposti alcuni metodi e le alternative per neutralizzare il caricamento di specifiche librerie, per impedire l’abilitazione di tecniche anti VM e anti Tool introdotte nelle versioni rilasciate a partire dal 2018, per rimuovere i controlli anti analisi ed in fine ottenere URL e Payload.

A seguire, nel dettaglio, verranno analizzate e discusse le varie componenti e le relative azioni per estrarre il codice di interesse e renderlo comprensibile. A tal proposito, sono stati descritti due metodi: uno automatico, con codice del PoC in linguaggio C, ed uno tramite debug.

| Stringhe ottenute dal programma in C |

[vmtest@localhost tmp]$ ./sl injected.dllCreate("%ls",null,null,null);]]> |

Link: Scarica l’analisi tecnica (PDF)

Link: Consulta gli IoC