Sintesi riepilogativa delle campagne malevole nella settimana 20-26 marzo 2021

riepilogo

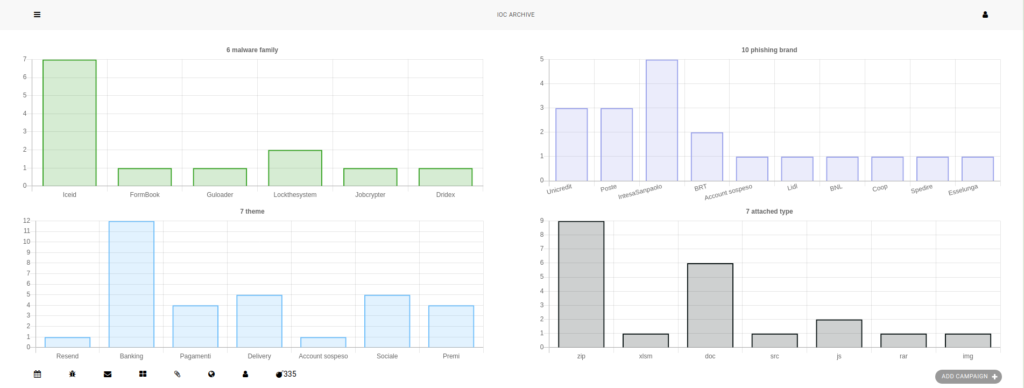

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 32 campagne malevole attive, di cui 2 generiche veicolate anche in Italia e 30 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 335 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

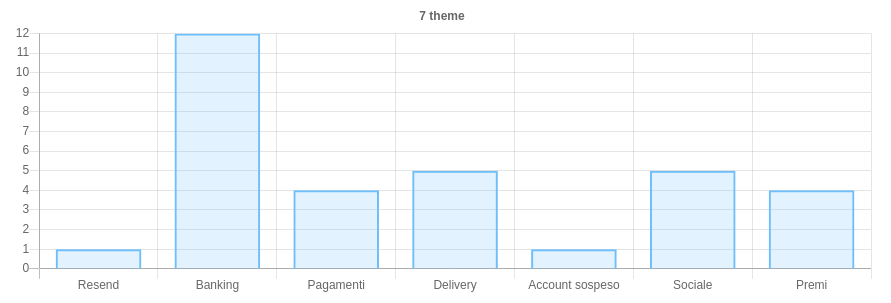

Sono 7 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Spicca in modo particolare il tema Banking utilizzato esclusivamente per le campagne di phishing che, anche per questa settimana, sono state veicolate via SMS e tramite messaggi diretti sui client di messaggistica come Signal e Whatsapp.

Malware della settimana

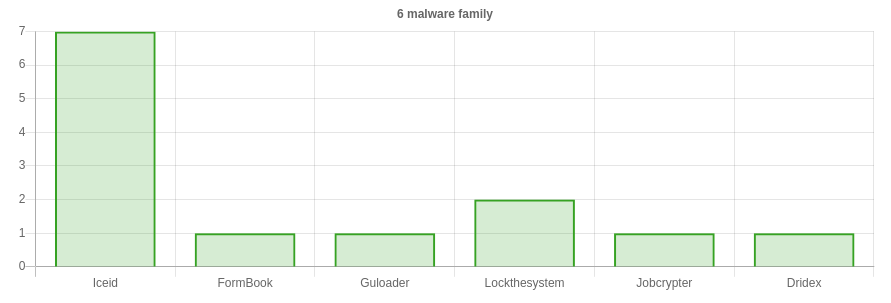

Sono state osservate nello scenario italiano 6 famiglie di malware. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

IceId – è il malware della settimana. Sono state individuate e gestite 7 campagne IceId veicolate tramite allegati ZIP contenenti DOC malevoli adibiti a scaricare l’eseguibile da un repository remoto. I temi utilizzati sono stati “Resend”, “Sociale” e “Premi”.

LockTheSystem – è il ransomware veicolato in Italia nelle giornate di lunedi 22 e martedi 23. Il ransowmare, una variante di PROM o di Thanos, è stato analizzato dal CERT-AGID che ha emesso un bollettino con i dettagli dell’analisi e i relatici IoC. Entrambe le campagne hanno sfruttato il tema “Delivery” e allegati ZIP con JS oppure con allegato DOC malevolo.

JobCrypter – altro nuovo ransomware aggiunto alla lista veicolato in Italia nella giornata di mercoledi 24 con una campagna a tema “Pagamenti” e allegati ZIP contenenti un JS come downloader.

Formbook, Guloader e Dridex – completano il panorama delle campagne malware, tutte a tema “Pagamenti”, individuate questa settimana.

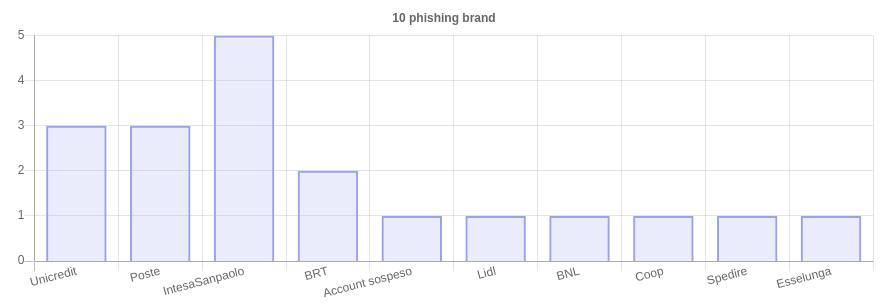

Phishing della settimana

Sono 10 i brand coinvolti nelle campagne di phishing. Ancora una volta le campagne più in voga riguardano quelle a tema “Banking” rivolte agli Istituti bancari. Non si arresta il trend di crescita delle campagne di phishing veicolate tramite messaggi SMS e client di Instant Messaging, in particolare Signal e Whatsapp. I brand più sfruttati della settimana sono Intesa Sanpaolo, Poste e Unicredit. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – è ormai assodato che Intesa Sanpaolo risulta essere il target preferito dei phisher. Questa settimana sono state rilevate 10 campagne di phishing veicolate sia tramite email che via SMS.

Unicredit, Poste e BNL – completano il panorama settimanale delle campagne di phishing a tema “Banking”.

BRT e Spedire – tre campagne di phishing a tema “Delivery” di cui due rivolte ai clienti del noto corriere BRT e una terza campagna prende di mira la piattaforma per la gestione di spedizioni denominata “Spedire”.

Lidl, Coop, Esselunga – campagne di phishing a tema “Premi” principalmente veicolate tramite messaggi Whatsapp o Signal e rivolte ai clienti delle rispettive catene di supermercati.

Account sospeso – campagna di phishing italiana che invita gli utenti a versare una quota in BTC per riottenere l’accesso all’account temporaneamente sospeso.

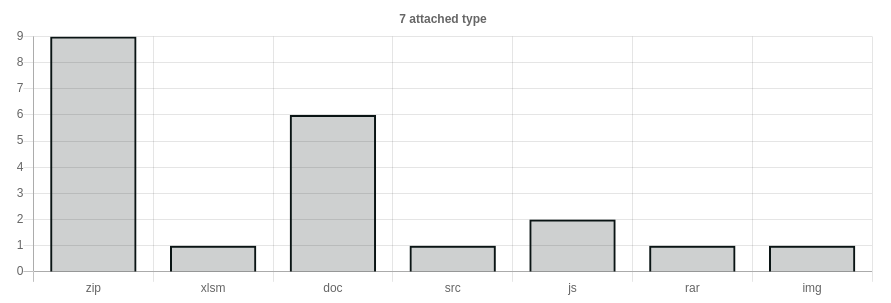

Formati di file principalmente utilizzati per veicolare i malware