Sintesi riepilogativa delle campagne malevole nella settimana 20-26 febbraio 2021

riepilogo

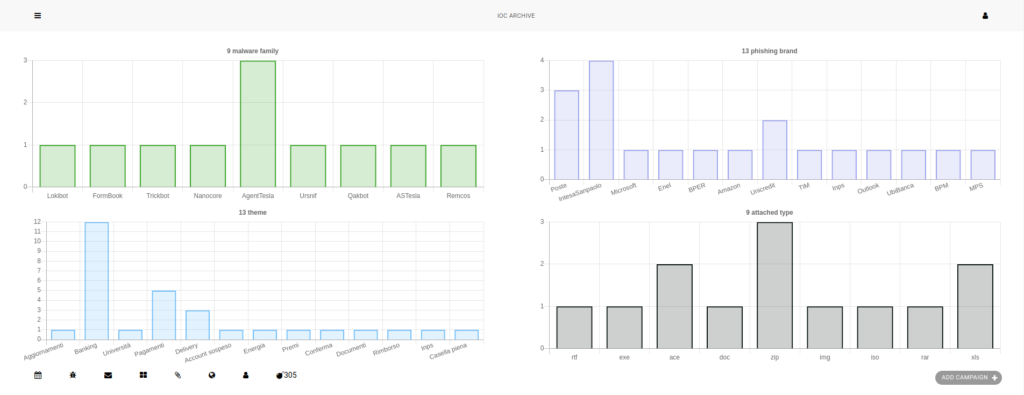

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 30 campagne malevole attive, di cui 2 generiche veicolate anche in Italia e 28 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 305 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

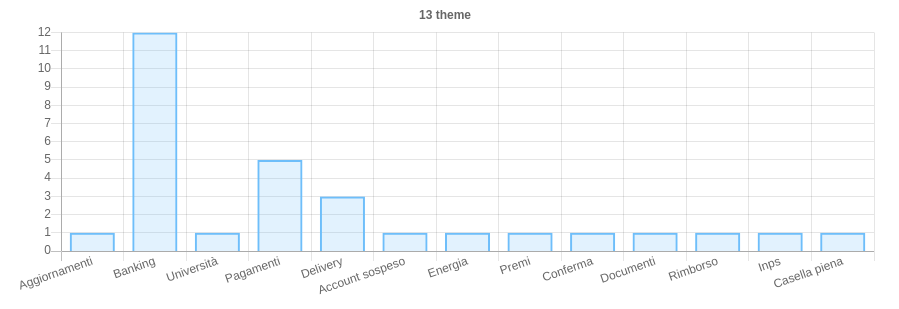

Tra i 13 temi sfruttati per veicolare le campagne malevole sul territorio italiano emergono Banking, principalmente utilizzato per il phishing, Pagamenti e Delivery per i malware.

Malware della settimana

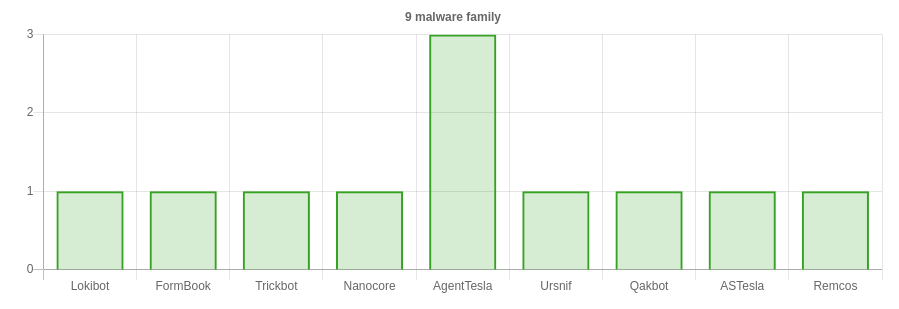

Sono state osservate nello scenario italiano 9 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

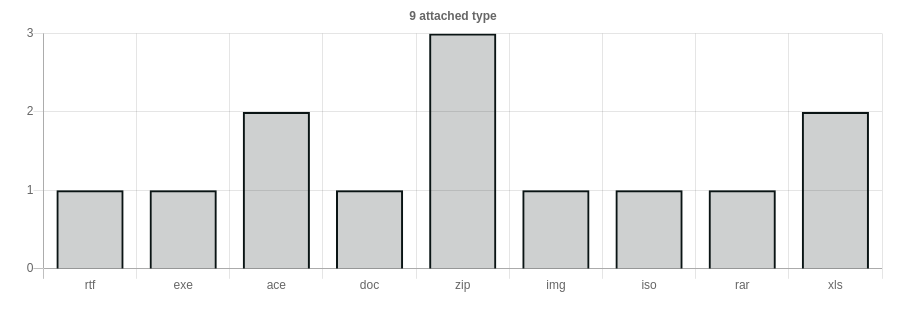

AgentTesla – sono state utilizzate tre campagne a tema “Pagamenti” e “Delivery” per veicolare AgentTesla tramite allegati di tipo ACE, ZIP e DOC (RTF in realtà).

ASTesla – da molti classificato come AgentTesla, è stato osservato nella giornata di lunedì tramite campagne a tema “Pagamenti” e allegato ACE.

Nanocore – tramite una campagna internazionale, che ha coinvolto anche l’Italia, è stato veicolato Nanocore sfruttando il tema “Pagamenti” e allegato ISO.

Trickbot – una campagna generica a tema “Delivery” che ha interessato anche l’Italia ha veicolato Trickbot tramite allegati XLS.

Qakbot – una campagna italiana a tema “Documenti” utilizzata per veicolare Qakbot tramite allegato ZIP.

Ursnif – una campagna a tema “Conferma” mirata per utenti italiani è stata utilizzata nella giornata di mercoledì per diffondere Ursnif tramite allegato XLS. La campagna è durata quasi tutto il giorno cambiando costantemente allegati e C2.

Lokibot – campagna a tema “Università” che ha sfruttato i loghi dell’Università La Sapienza nelle giornate di ieri ed oggi per veicolare Lokibot tramite allegati ZIP.

Formbook – campagna italiana a tema “Pagamenti” ha veicolato Formbook tramite allegati IMG.

Remcos – campagna italiana a tema “Pagamenti” e allegato RAR.

Phishing della settimana

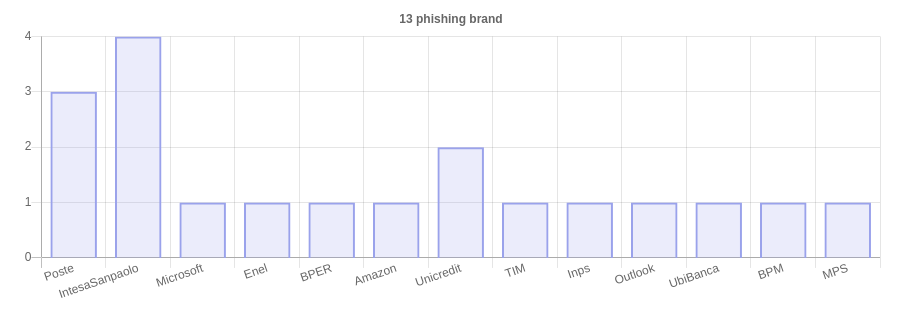

Sono 13 i brand coinvolti nelle campagne di phishing. Il settore più colpito resta ancora una volta quello bancario. Tra i brand più sfruttati emergono IntesaSanpaolo, Poste e Unicredit. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – con quattro campagne mirate si conferma il brand più sfruttato dai criminali per il tema “Banking”.

Poste, Unicredit, BPM, MPS, BPER e UbiBanca – completano il panorama della campagne di phishing a tema Banking.

Enel – brand sfruttato per il tema “Energia” fa leva su un fantomatico rimborso di 133.32 € per frodare gli utenti e sottrarre le credenziali delle carte di credito.

Inps – campagna di phishing ai danni degli utenti INPS, finalizzata a catturare dati anagrafici e di carte di credito delle vittime su un dominio registrato in Russia.

Microsoft, Outlook, Amazon e TIM – campagne di phishing e smishing che sfruttano false comunicazioni dei rispettivi brand per sottrarre le credenziali dei relativi servizi.

Formati di file principalmente utilizzati per veicolare i malware