Sintesi riepilogativa delle campagne malevole nella settimana 13-19 marzo 2021

riepilogo

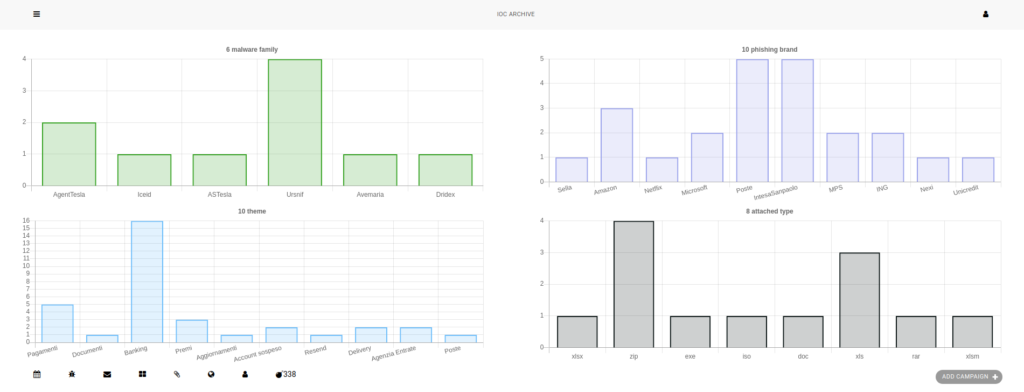

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 34 campagne malevole attive, di cui 5 generiche veicolate anche in Italia e 29 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 338 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

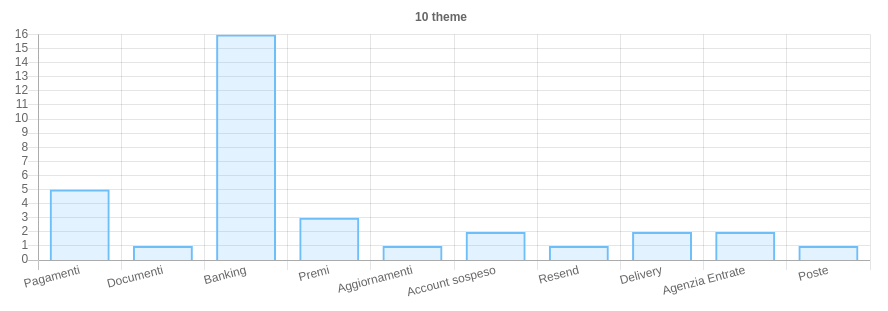

Sono 10 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Spicca in modo particolare il tema Banking sempre più utilizzato per le campagne di phishing che di recente, oltre ad usare le email come mezzo di diffusione, stanno sfuttando anche gli SMS ed i messaggi diretti sui client di messaggistica come Signal e Whatsapp.

Malware della settimana

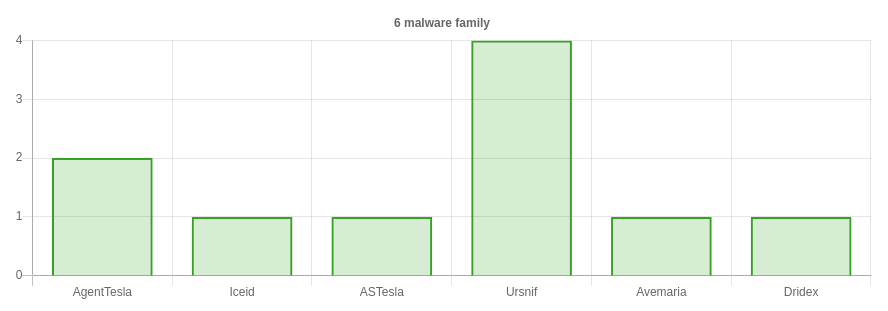

Sono state osservate nello scenario italiano 6 famiglie di malware. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

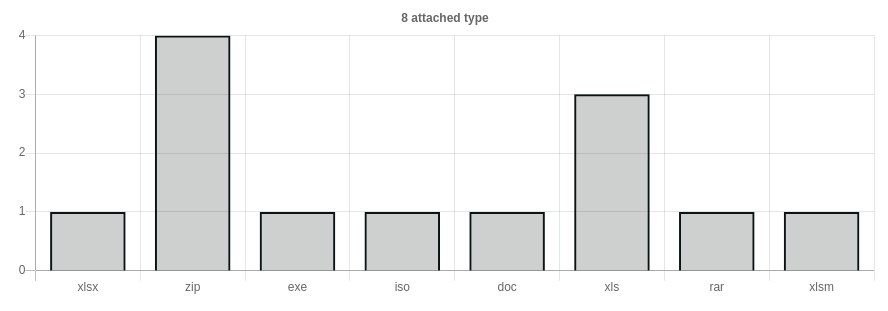

Ursnif – questa settimana Ursnif ha superato il numero delle campagne Emotet ferme a 51 dal 22 gennaio 2021, a seguito della dismissione dell’infrastruttura ospitante. Dai dati in nostro possesso, Ursnif risulta ad oggi il malware più veicolato in Italia. Studiato ed analizzato dal CERT-AGID in tutte le sue componenti (vedi progetto YAU – Yet Another Ursnif) continua settimanalmente a mietere vittime in Italia per mezzo di campagne mirate che sfruttano temi differenti ma sempre attuali. I criminali dietro alle campagne Ursnif hanno utilizzato, per ben due volte questa settimana, il tema “Agenzia Entrate”, una volta il tema “Delivery” ed una il tema “Resend”, veicolando allegati ZIP contenenti documenti con macro malevola.

AgentTesla e ASTesla – due campagne AgentTesla ed una ASTesla a tema “Pagamenti” sono state veicolate questa settimana tramite allegati ZIP, ISO e XLSX.

Avemaria – a distanza di un mese, una nuova campagna malspam internazionale a tema “Documenti” ha veicolato Avemaria in Italia tramite allegati RAR.

Dridex – una campagna internazionale a tema “Pagamenti”, che ha comunque interessato l’Italia, è stata utilizzata per veicolare Dridex tramite allegati di tipo XLSM.

Iceid – per la prima volta in Italia è stata individuata una campagna Iceid a tema “Documenti” e allegati XLS.

Phishing della settimana

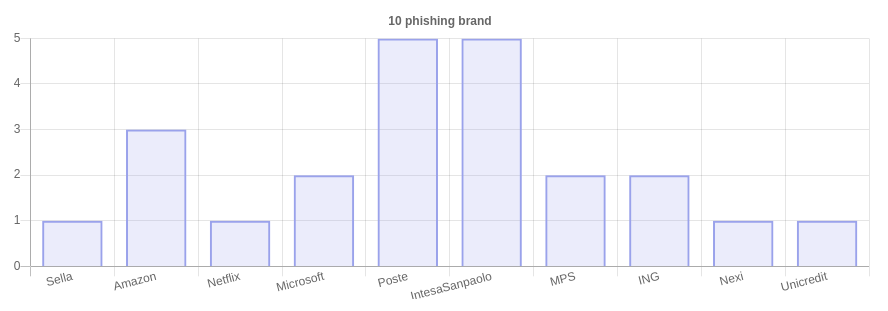

Sono 10 i brand coinvolti nelle campagne di phishing. Sempre più insistenti le campagne a tema “Banking” il cui scopo è quello di sottrarre le informazioni relative alle carte di credito dei clienti bancari. Risulta in forte crescita il trend delle campagne di phishing veicolate tramite messaggi SMS e client di Instant Messaging. I brand più sfruttati della settimana sono Intesa Sanpaolo e Poste. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo e Poste – sono i brand sfruttati dai criminali per sottrarre le credenziali di accesso e numeri di conto corrente dei rispettivi clienti. Le campagne verso i due brand sono state veicolate anche via SMS.

Sella, MPS, ING, Nexi, Unicredit – completano il panorama settimanale delle campagne di phishing a tema “Banking”.

Amazon – sono state riscontrate tre campagne differenti a tema “Premi” (iPhone o Samsung), di cui due veicolate tramite Signal ed una tramite Whatsapp. Il link effettua una serie di redirect fino a condurre ad una pagina nella quale si richiede di immettere i dati personali e quelli della carta di credito per ottenere il fantomatico premio.

Netflix e Microsoft – completano il panorama settimanale delle campagne di phishing monitorate dal CERT-AGID.

Formati di file principalmente utilizzati per veicolare i malware