Sintesi riepilogativa delle campagne malevole della settimana (corta) 24/12/2020

riepilogo

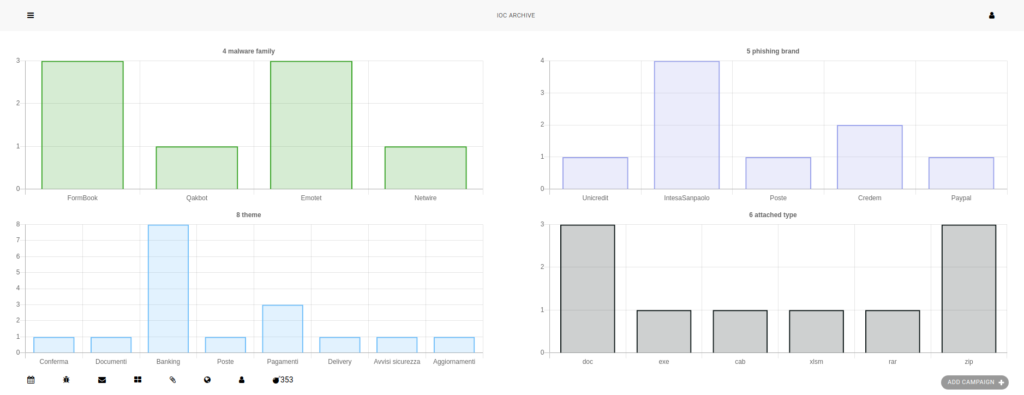

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 17 campagne malevole attive, di cui 2 generiche veicolata anche in Italia e 15 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 353 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

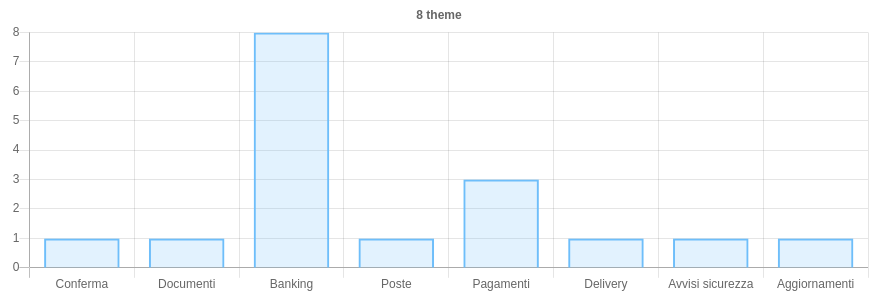

Tra i temi sfruttati per veicolare le campagne malevole sul territorio italiano spicca Banking e a seguire Pagamenti.

Malware della settimana

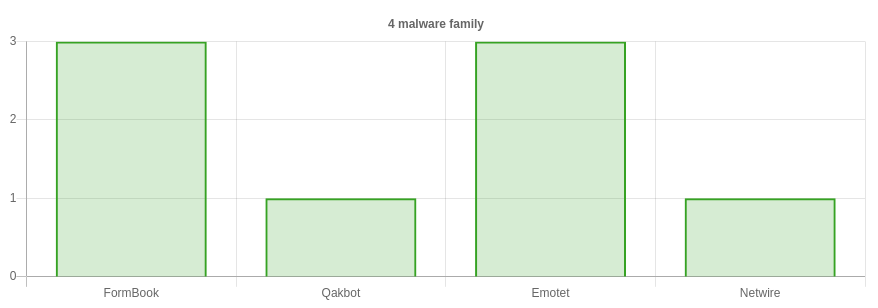

Sono state osservate nello scenario italiano 4 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

Emotet – in pausa dal 30 ottobre, torna dopo quasi due mesi con tre campagne scritte in lingua italiana, che sembrano riprendere conversazioni già intercorse, proponendo in allegato un file .zip con password indicata nel corpo dell’e-mail e dentro un documento Word (formato CFB, Office pre 2007) armato di macro VBA che esegue un payload powershell contenuto nel testo del documento. Il payload effettua il download di una DLL dal primo URL funzionante (di una serie di URL) e la esegue tramite rundll32. I temi utilizzati per veicolare la campagna Emotet sono “Avvisi di sicurezza”, “Pagamenti” e “Aggiornamenti”. Per chi volesse verificare se il proprio dominio o indirizzo email è stato vittima di Emotet, la società antivirus italiana TG Soft ha aggiornato il servizio gratuito denominato HaveIBeenEmotet per offrire la possibilità ad utenti ed aziende di avere un riscontro immediato.

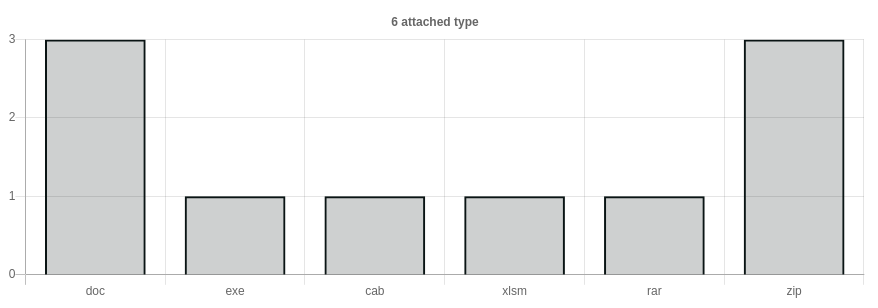

FormBook – rilevate tre campagne internazionali a tema “Conferma”, “Pagamenti” e “Delivery” che hanno interessato anche l’Italia. Le email riportano in allegato un archivio compresso .rar o .zip che contiene l’eseguibile malevolo.

Qakbot – individuata una campagna internazionale a tema “Documenti” con allegato un file .xlsm.

Netwire – al pari di Emotet non si aveva evidenza di Netwire dalla fine di ottobre 2020, questa settimana è stata rilevata una campagna a tema “Pagamenti” con allegato un file .cab che punta al download del payload dal dominio discordapp.com

Phishing della settimana

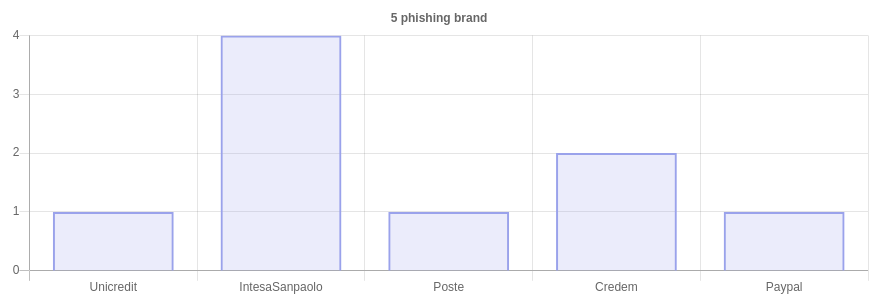

Sono 5 i brand coinvolti nelle campagne di phishing. Anche per questa settimana il settore più colpito è quello bancario e tra i brand più utilizzati si distingue ancora una volta IntesaSanplaolo. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – con ben 4 campagne di phishing mantiene ancora una volta il primato del brand più sfruttato per il settore bancario.

Credem, Unicredit, Poste e Paypal – completano il panorama delle campagne di phishing a tema “Banking” con campagne sporadiche mirate al furto di credenziali.

Formati di file principalmente utilizzati per veicolare i malware