Sintesi riepilogativa delle campagne malevole della settimana 29/01/2021

riepilogo

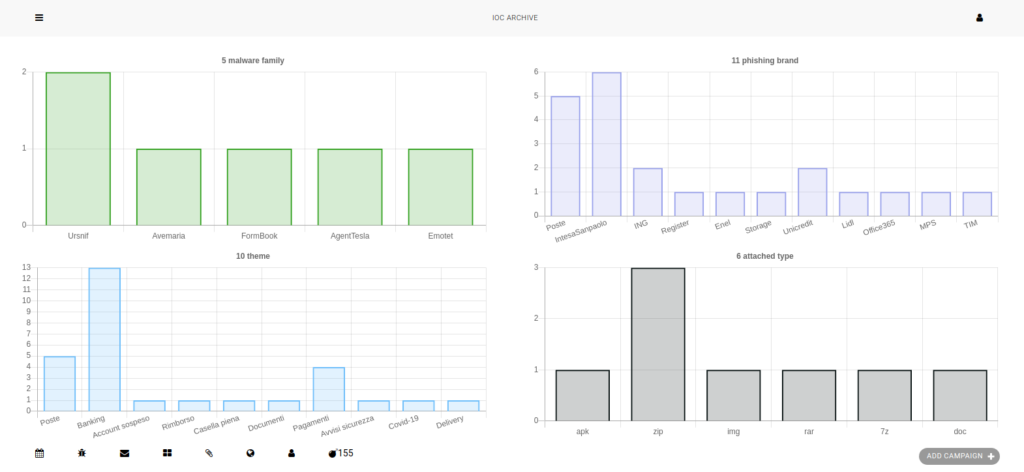

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 29 campagne malevole attive, di cui 1 generica veicolata anche in Italia e 28 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 155 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

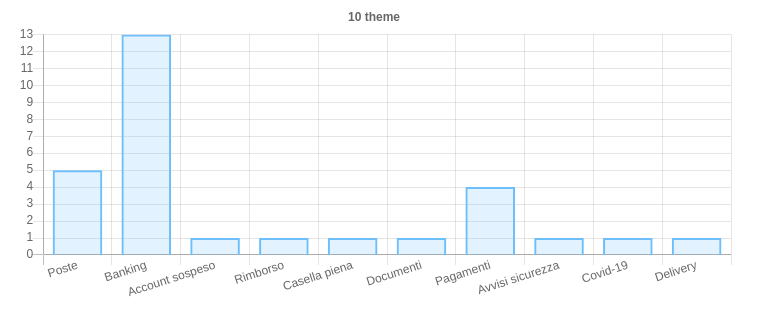

I temi più rilevanti della settimana

Anche per questa settimana, tra i temi sfruttati per veicolare le campagne malevole sul territorio italiano, emergono in particolar modo i temi Banking e Pagamenti.

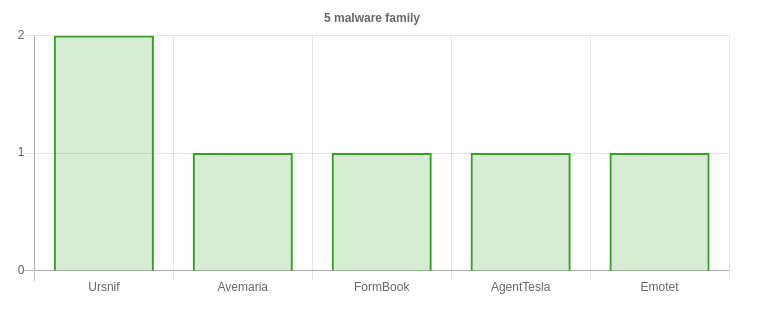

Malware della settimana

Sono state osservate nello scenario italiano 5 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

Ursnif – due campagne diffuse sfruttando i temi “Pagamenti” e “Documenti”. Gli allegati veicolati sono di tipo ZIP contenenti un documento office con macro.

Emotet – Una sola campagna rilevata prima della dismissione dell’infrastruttura Emotet annunciata nella giornata di mercoledì.

AgentTesla, Formbook e Avemaria – completano il panorama delle campagne che hanno veicolato malware in Italia. Ad eccezione di AgentTesla, solitamente scritta in lingua inglese ma diffusa anche in Italia, le restanti campagne erano mirate per il territorio italiano.

Oscorp – non risulta censito tra le campagne malware poichè non è stata individuata una vera e propria campagna malevola, ma è stato rilevato un dominio che veicolava un apk malevolo che il Cert-AgID ha analizzato e battezzato con il nome di Oscorp.

Phishing della settimana

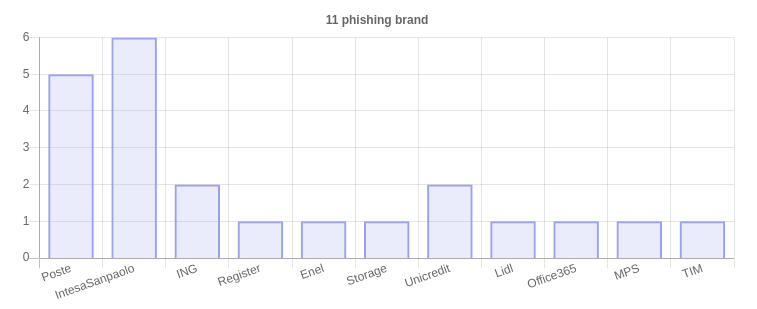

Sono 11 i brand coinvolti nelle campagne di phishing. Anche per questa settimana il settore più colpito è quello bancario e tra i brand più utilizzati emergono ancora una volta IntesaSanpaolo e Poste. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – con 6 campagne mirate si conferma ancora una volta il brand più sfruttato dai criminali per il tema “Banking”.

Poste – presente quasi tutte le settimane, segue IntesaSanpaolo con 5 campagne ad-hoc il cui fine è quello di rubare le credenziali di accesso o gli estremi della propria carta.

ING, Unicredit e MPS – completano il panorama delle campagne di phishing a tema “Banking”.

Enel, TIM, Office365, Storage, Register e Lidl – hanno impegnato la settimana con campagne di phishing sporadiche con lo scopo di sottrarre le credenziali delle vittime.

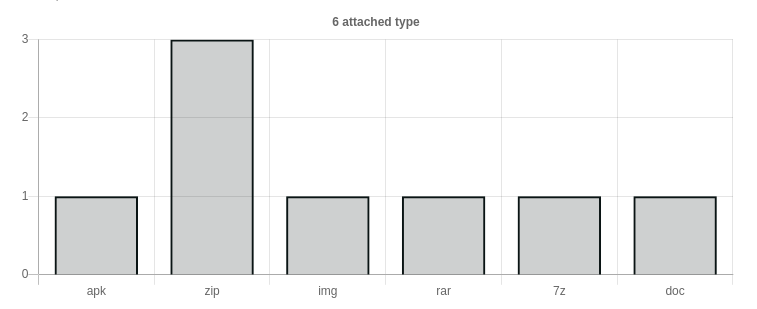

Formati di file principalmente utilizzati per veicolare i malware