Sintesi riepilogativa delle campagne malevole della settimana 27/11/2020

riepilogo

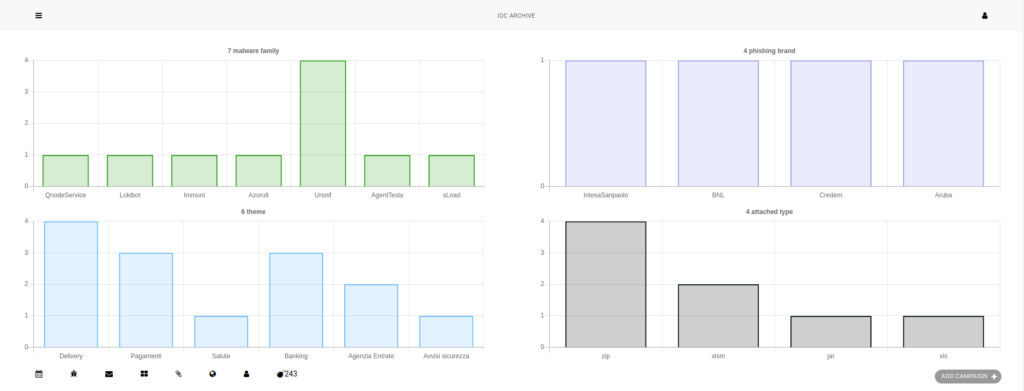

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 14 campagne malevole attive, di cui 2 veicolate anche in Italia e 12 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 243 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

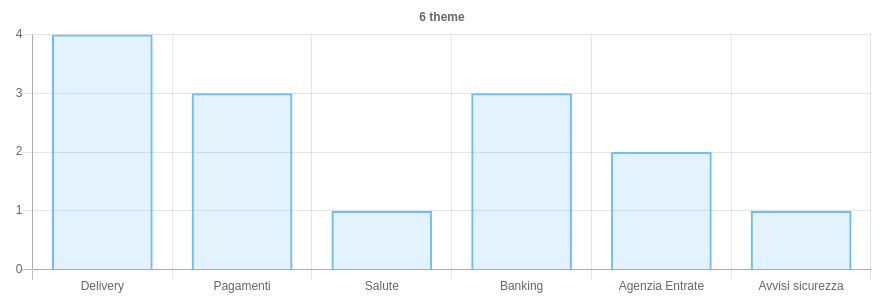

I temi sfruttati per veicolare le campagne malevole sul territorio italiano sono i seguenti: Delivery al primo posto, a seguire Pagamenti e Banking, Agenzia Entrate ed in fine Salute e Avvisi di sicurezza.

Malware della settimana

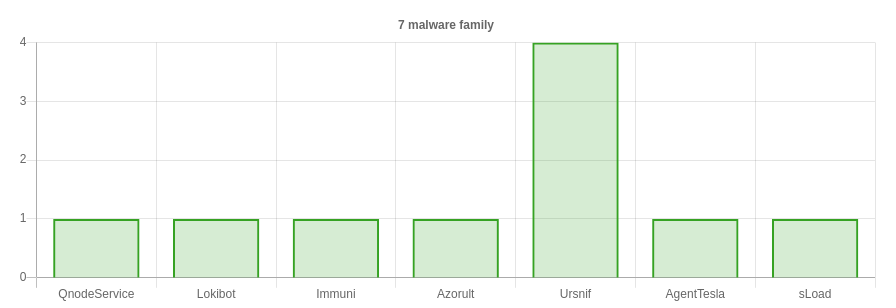

Sono state osservate nello scenario italiano 7 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

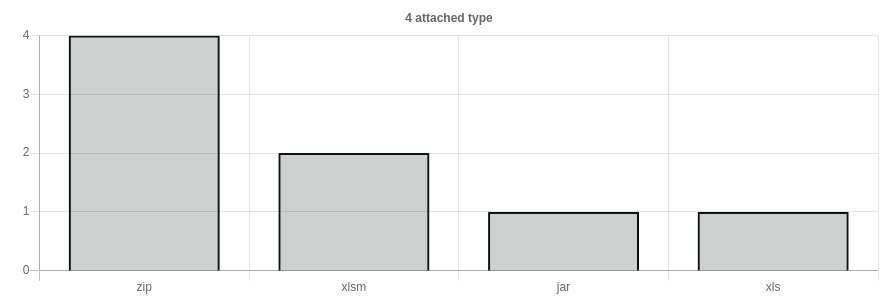

Ursnif – rilevato in quattro campagne malevole a tema Agenzia Entrate e Delivery. Gli allegati utilizzati sono come al solito di tipo .zip e .xlsm.

QnodeService – sono state osservate diverse email a tema Delivery scritte in lingua inglese con allegato .jar. Gli eventi rilevati sono stati raggruppati dal Cert-AgID in un’unica campagna.

sLoad – dopo due mesi di assenza, lo scorso 23 novembre il Cert-AgID ha seguito, in collaborazione con il provider Aruba, una importante campagna sLoad rivolta verso utenze PEC. I dettagli sono stati pubblicati in una apposita comunicazione.

Immuni – una campagna rivolta agli utenti Android avente lo scopo di veicolare un APK malevolo contenete una fake app “Immuni”. È il secondo tentativo di truffa in merito, nelle ultime due settimane, riscontrato dal Cert-AgID. I dettagli sono stati divulgati sulle pagine del nostro sito.

AgentTesla, Lokibot e Azorult – completano il panorama delle campagne sporadiche a tema “Pagamenti” e “Delivery”. Gli allegati utilizzati per le campagne sono di tipo .zip e xls.

Phishing della settimana

Ancora una volta il phishing ha preso di mira il settore bancario, con sempre più frequenti tentativi di phishing via SMS (smishing). Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo, BNL e Credem – sono le campagne a tema “Banking” rilevate dal Cert-AgID nel corso della settimana.

Aruba – campagna veicolata verso utenti Aruba con lo scopo di sottrarre le credenziali di accesso a caselle webmail invitando la vittima ad immettere le credenziali dietro falso avviso di sicurezza.

Formati di file principalmente utilizzati per veicolare i malware