Sintesi riepilogativa delle campagne malevole della settimana 04/12/2020

riepilogo

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 25 campagne malevole attive, di cui 3 generiche veicolate anche in Italia e 22 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 386 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

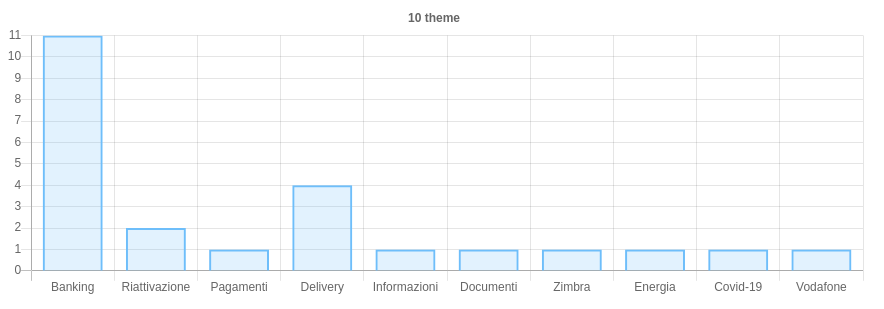

I temi più rilevanti della settimana

Tra i temi sfruttati per veicolare le campagne malevole sul territorio italiano emerge in particolar modo Banking seguito da Delivery. A differenza delle scorse settimane solo una campagna a tema Pagamenti.

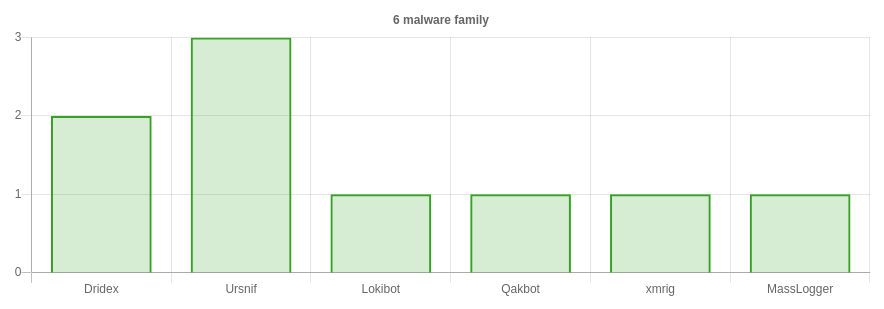

Malware della settimana

Sono state osservate nello scenario italiano 6 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

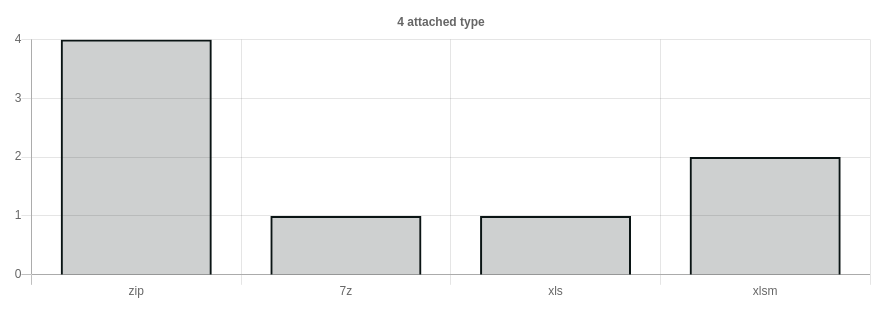

Ursnif – rilevato in tre campagne malevole a tema Vodafone, Energia e Informazioni con allegati di tipo .zip e .xlsm.

Dridex – sono state osservate due campagne internazionali, veicolate anche in Italia, a tema Delivery con allegati .xls e .xlsm.

Xmrig – per la prima volta il Cert-AgID ha avuto modo di individuare la presenza in Italia del cryptominer denominato XMRIG. Non viene veicolato tramite email ma inoculato a seguito di compromissioni.

Lokibot, Qabot e MassLogger – completano il panorama delle campagne sporadiche a tema “Documenti” e “Delivery”. Gli allegati utilizzati per queste campagne sono di tipo .zip per Lokibot e Qabot, mentre MassLogger è stato veicolato tramite email con allegato .7z.

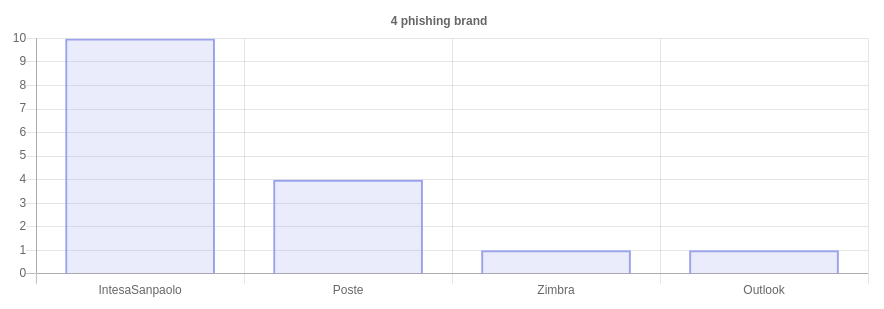

Phishing della settimana

Ancora una volta il brand più utilizzato per il settore bancario risulta essere IntesaSanplaolo, in diminuzione il phishing via SMS (smishing). Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – con ben dieci campagne di phishing mantiene ancora una volta il primato dei brand più sfruttati per il settore bancario.

Poste – sono state individuate a partire da metà settimana quattro campagne a tema Riattivazione, Pagamenti e Banking con lo scopo di sottrarre le credenziali di accesso agli utenti di Poste Italiane.

Zimbra e Outlook – due campagne di phishing, rilevate nelle giornate di lunedì e martedì, opsitate rispettivamente su un dominio compromesso e sul noto servizio weebly.

Formati di file principalmente utilizzati per veicolare i malware