Sfruttate utenze della PA compromesse per tentare il furto di credenziali Microsoft 365 tramite Figma

figma

Il CERT-AGID ha individuato una nuova campagna di phishing che sfrutta caselle email compromesse appartenenti a Pubbliche Amministrazioni per veicolare messaggi verso destinatari, sempre nel perimetro della PA, con i quali l’indirizzo mittente aveva intrattenuto comunicazioni legittime prima di essere abusato.

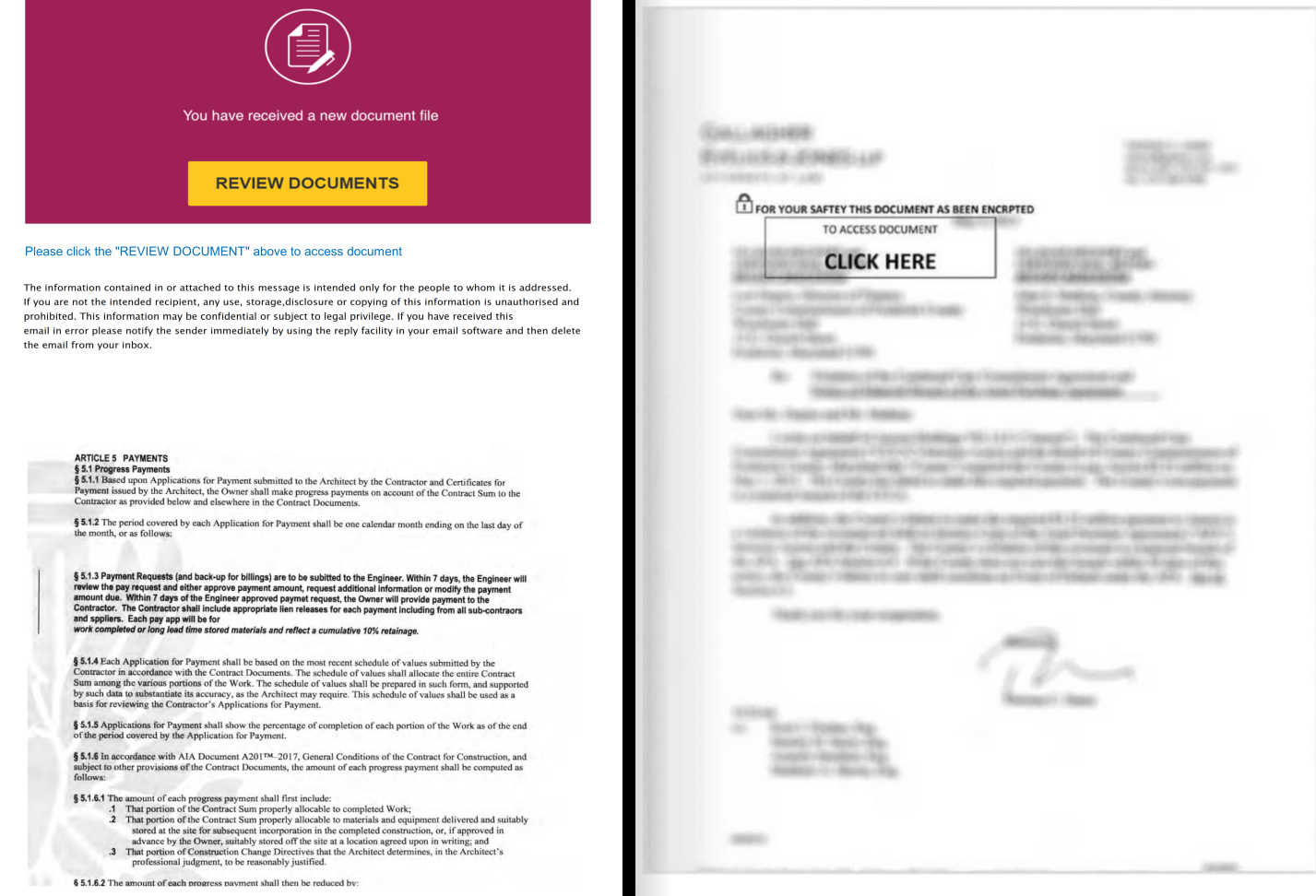

L’attacco presenta elementi di continuità con una campagna già osservata, in cui allegati PDF inviati da account istituzionali verso altre caselle della PA inducevano l’utente a consultare una risorsa malevola ospitata sulla piattaforma legittima Figma, con l’obiettivo di aumentare la credibilità del contenuto e favorire l’interazione.

Dettagli della campagna

I messaggi risultano inviati dalla casella mittente verso sé stessa, mentre i reali destinatari (le vittime) non sono visibili perché inseriti in copia conoscenza nascosta (CCN). La comunicazione invita l’utente a cliccare sul link presente nel corpo dell’email e contiene diversi allegati PDF che simulano documenti amministrativi relativi a fatture o presentazioni.

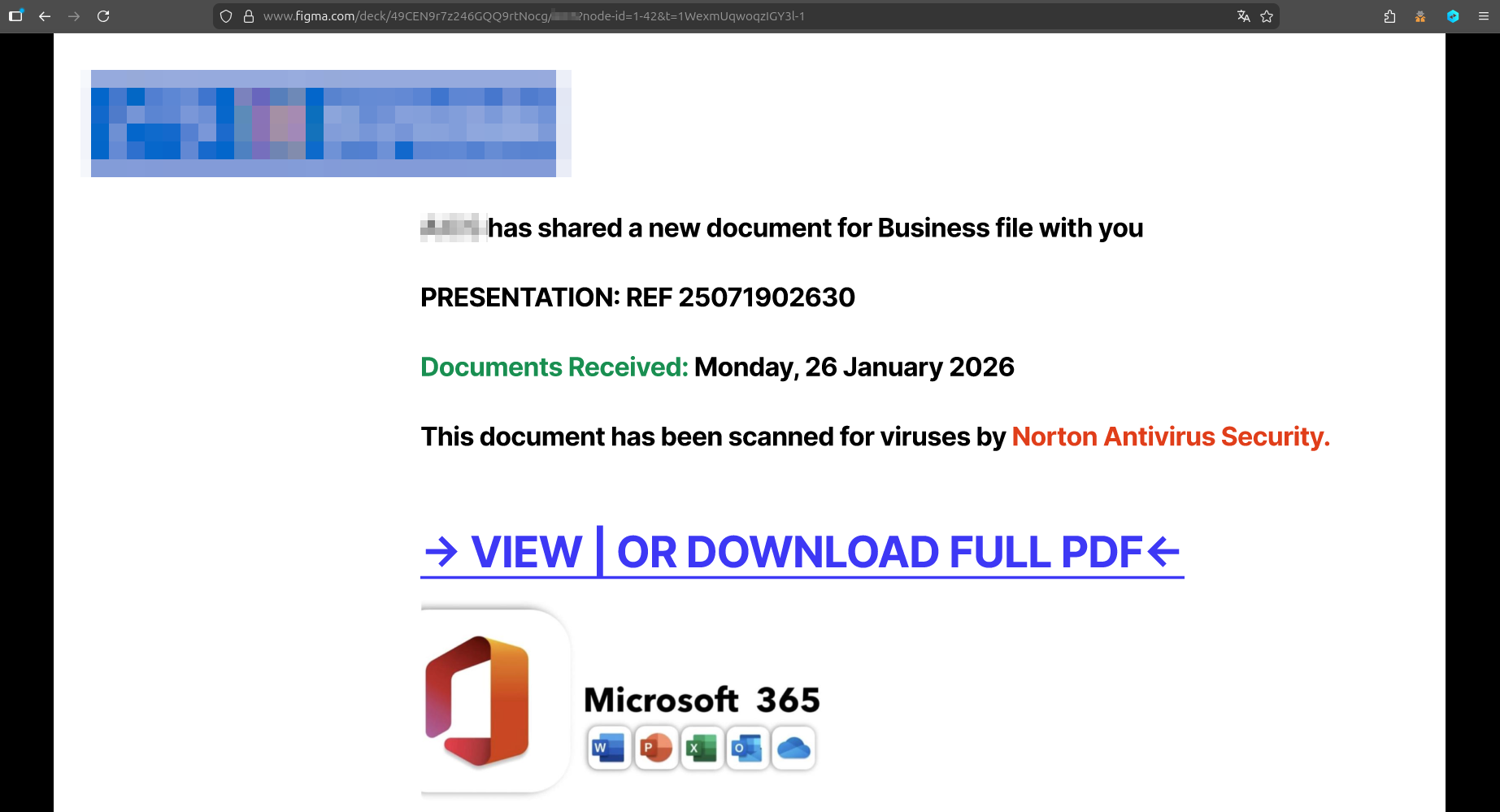

Anche all’interno dei file PDF è presente il medesimo link, che rimanda a una risorsa malevola personalizzata con il nome e il logo dell’Amministrazione la cui casella email è stata abusata, caricata su Figma. Figma è una piattaforma cloud per la condivisione collaborativa di contenuti digitali, accessibile via browser tramite link e utilizzata comunemente in contesti professionali. Al solito, l’utilizzo di una piattaforma legittima consente agli attaccanti di presentare contenuti apparentemente affidabili e di ridurre la probabilità che l’utente riconosca immediatamente la natura fraudolenta del messaggio.

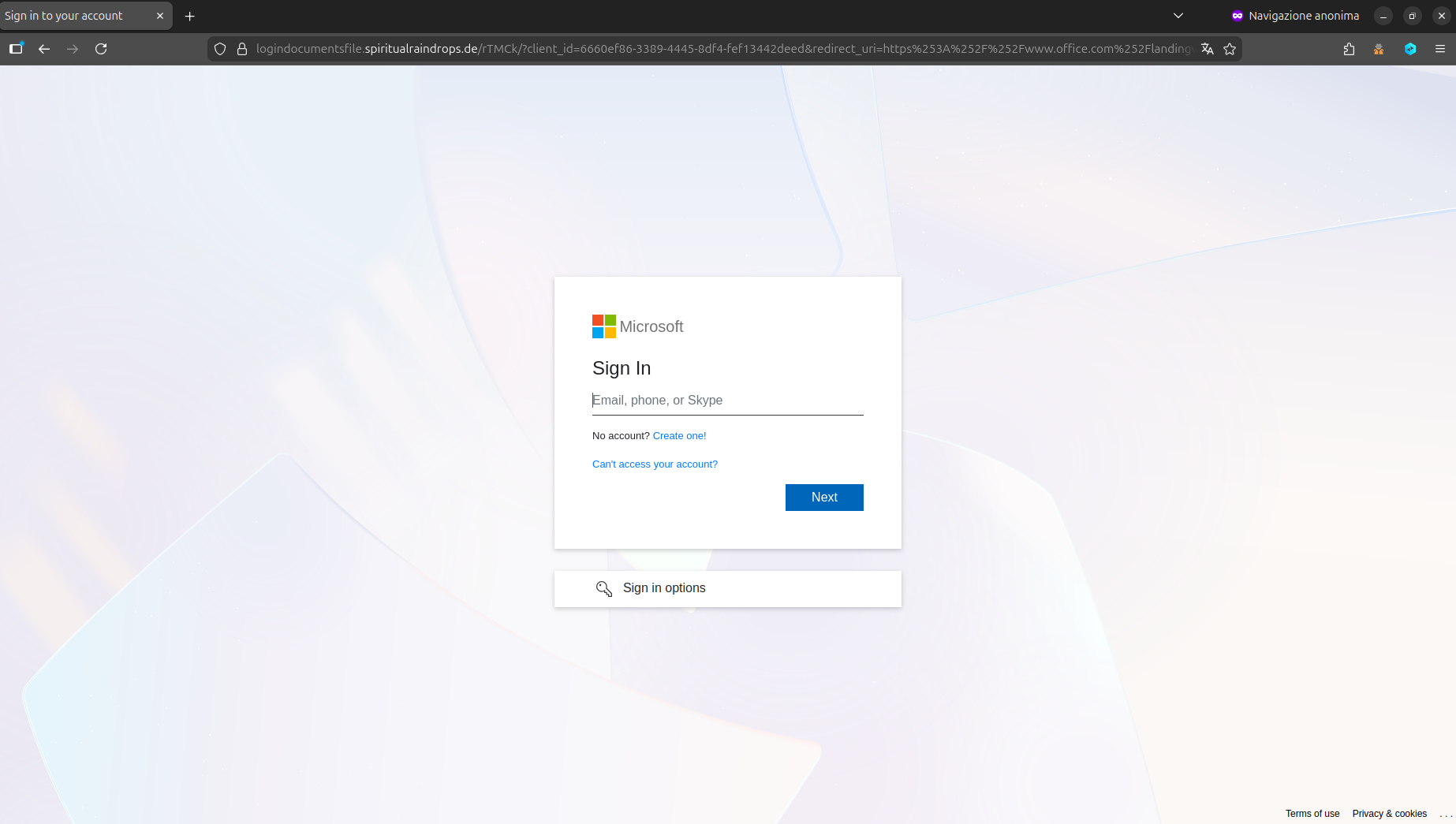

Da tale risorsa, tramite un nuovo collegamento, l’utente viene reindirizzato verso una pagina di login contraffatta, finalizzata alla sottrazione di credenziali Microsoft 365.

Perché questa variante è rilevante

Rispetto alla campagna precedentemente osservata, la variante attuale sposta il focus dalla sola interazione su una piattaforma legittima alla costruzione di un contesto visivo coerente con l’identità dell’ente (brand spoofing), aumentando la probabilità che l’utente completi il tentativo di autenticazione.

L’adozione di una falsa pagina Microsoft mira inoltre a colpire direttamente un asset molto critico nel contesto PA: le credenziali di accesso ai servizi cloud e alla posta istituzionale, che possono essere riutilizzate per ulteriori compromissioni o ulteriori invii fraudolenti “a catena”.

Azioni di contrasto

Per mitigare il rischio e supportare le attività di contenimento, il CERT-AGID ha provveduto a:

- informare le amministrazioni coinvolte delle compromissioni rilevate;

- distribuire gli Indicatori di Compromissione alle PA accreditate al flusso IoC.

Indicatori di compromissione

Al fine di rendere pubblici i dettagli di questa campagna si riportano di seguito gli indicatori rilevati.

Link: Download IoC