Riepilogo delle campagne malevole che hanno interessato l’Italia nell’ultimo quadrimestre 2020

riepilogo

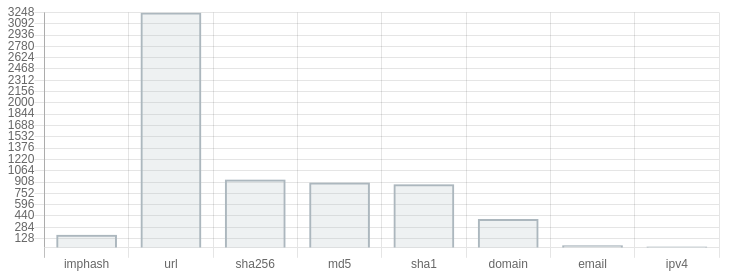

A partire dalla fine del mese di agosto 2020 il Cert-AgID ha iniziato a censire le campagne malevole che hanno interessato il Paese tramite una piattaforma sviluppata internamente che ha consentito di estrarre e diramare alla propria constituency oltre 6500 IoC integrandosi con i progetti CNTI e MISP gestiti dallo stesso Cert.

Dettaglio delle informazioni censite dal Cert-AgID

Al fine di tenere traccia dell’andamento delle campagne ed agevolarne lo studio, sono state registrate per ogni campagna le seguenti informazioni:

- Nome della campagna

- Oggetto delle email

- TLP

- Nome del malware o del phishing

- Metodo di diffusione

- Tema utilizzato

- Tipologia di file

- Paese interessato dalla campagna

- IoC

A queste informazioni, si devono aggiungere una serie di metadati opzionali, attualmente ad uso interno, come la descrizione, i tag e le note che hanno contribuito a individuare e classificare meglio le tipologie di campagne veicolate ed osservare nel tempo similitudini e cambiamenti.

Risultati relativi agli ultimi 4 mesi

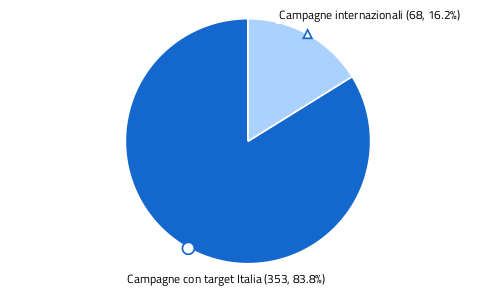

Prendendo in considerazione quindi i quattro mesi di attività, che vanno da fine agosto 2020 ad oggi, il Cert-AgID ha osservato nello scenario italiano un totale di 421 campagne malevole che hanno sfruttato 34 temi diversi e 36 tipologie di file allegati differenti.

Nel dettaglio, 353 sono le campagne con target specifico Italia e 68 le campagne internazionali che hanno comunque interessato il Paese.

Si ricordi che il Cert-AgID focalizza la sua attenzione principalmente sulle campagne italiane, per cui le percentuali non rappresentano una statistica completa della situazione mondiale.

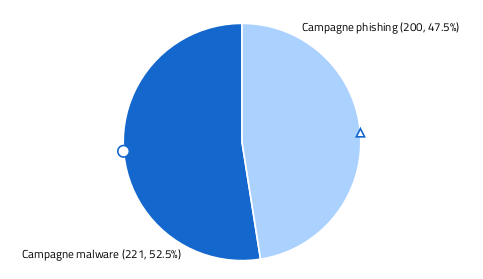

Delle 421 campagne rilevate, 221 (il 52,5%) hanno veicolato malware mentre le restanti 200 (il 47,5%) sono state utilizzate per veicolare phishing.

Anche questa statistica rispecchia solo quanto rilevato dal Cert-AgID nel periodo di osservazione.

Malware trend

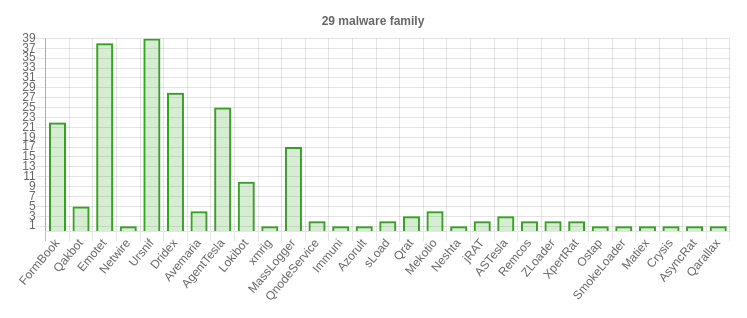

Relativamente alle 221 campagne utilizzate per veicolare malware sono state rilevate:

29 famiglie di malware

La top 5 dei malware più diffusi in Italia, per quanto rilevato dal Cert-AgID, è la seguente:

- 39 campagne Ursnif (xls, zip, xlsm, doc)

- 38 campagne Emotet (doc, zip)

- 28 campagne (xlsm, doc, xls, zip, )

- 25 campagne AgentTesla (gz, zip, xlsx, rar)

- 22 campagne FormBook (zip, rar, img, exe, iso, r00, gz, xlsx)

16 campagne malware veicolate con link

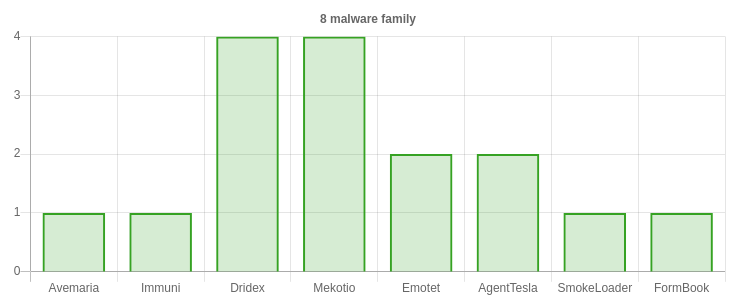

Le 16 campagne malware che contenevano nel corpo del messaggio un link alla risorsa malevola hanno veicolato le 8 famiglie di malware sopra riportate.

Delle restanti 205 campagne, 202 hanno utilizzato l’allegato come metodo di diffusione mentre per 3 campagne il metodo non è noto o risulta incerto.

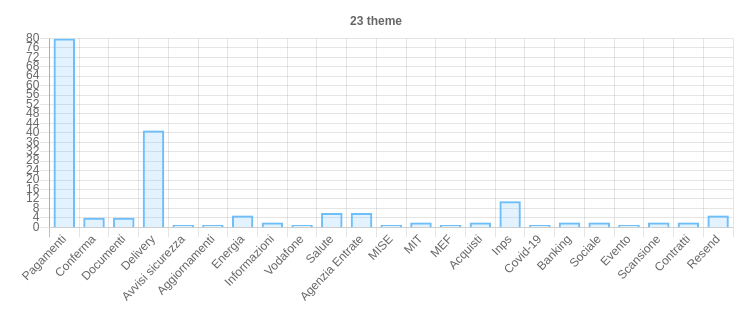

23 temi differenti

La top 5 dei temi più utilizzati nelle campagne è la seguente:

- 80 riguardavano Pagamenti

- 41 riguardavano Delivery

- 11 riguardavano Inps

- 6 riguardavano Agenzia Entrate e Salute

- 5 riguardavano Resend

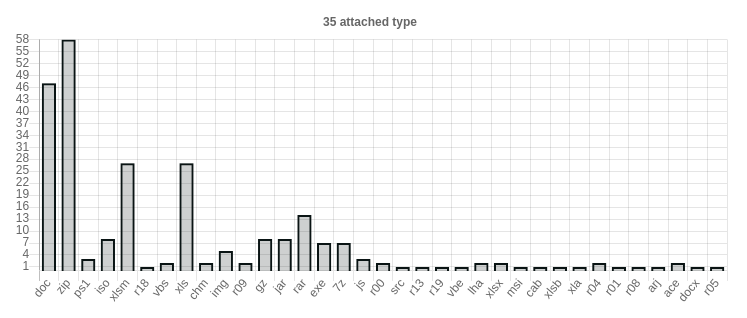

35 tipologie di file

La top 5 delle estensioni più utilizzate per veicolare malware è la seguente:

- 58 file con estensione Zip

- 47 file con estensione Doc

- 27 file con estensione Xlsm e Xls

- 14 file con estensione Rar

- 8 file con estensione Iso, Gz e Jar

Phishing trend

Relativamente alle 200 campagne utilizzate per veicolare phishing, di cui 19 tramite smishing, sono stati rilevati:

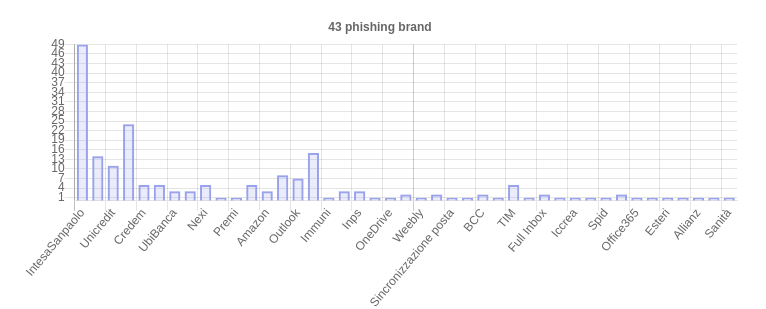

43 brand coinvolti

La top 5 dei brand più utilizzati è la seguente:

- 49 hanno interessato IntesaSanpaolo

- 24 hanno interessato Poste

- 15 hanno interessato Aruba

- 14 hanno interessato BNL

- 11 hanno interessato Unicredit

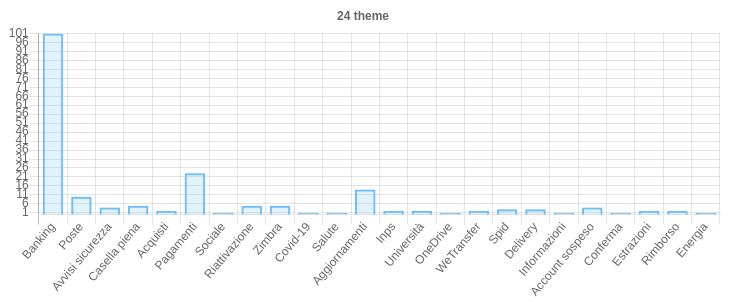

24 temi differenti

La top 5 dei temi sul phishing più sfruttati in Italia è la seguente:

- 101 riguardavano Banking

- 23 riguardavano Pagamenti

- 14 riguardavano Aggiornamenti

- 10 riguardavano Poste

- 5 riguardavano “Casella piena“

Conclusioni

Precisiamo che i dati qui riportati riguardano solo campagne classificate come “a circolazione non limitata” (TLP:WHITE).

Negli ultimi quattro mesi non vi è stata evidenza, né nei dati raccolti dirattamente, né nei vari canali specialistici di cyber security, di campagne che hanno veicolato ransomware; il motivo potrebbe essere dovuto al cambiamento di rotta in atto dagli autori dei ransomware.

Poiché le organizzazioni sono sempre più preparate con le attività di mitigazione basate sul ripristino dei dati da copie di backup, i criminali hanno di recente seguito una strategia differente: i ransomware non vengono veicolati via email ma vengono inoculati successivamente alla compromissione ed eventuale esfiltrazione dei dati. Ne è dimostrazione il fatto che negli ultimi mesi dell’anno abbiamo assistito ad un importante incremento di attacchi di tipo double extortion.

Era atteso un incremento o, quanto meno, una certa continuità delle attività malevole a tema Covid-19 come osservato agli inizi della pandemìa, ma dai dati in nostro possesso, negli ultimi quattro mesi sono state osservate in Italia solo tre campagne a tema Covid-19, veicolate nel mese di novembre; una di phishing con lo scopo di sottrarre credenziali Outlook, una per diffondere il malware Ursnif ed una per veicolare un Apk malevolo sotto falso nome di Immuni.

Il fatto che il tema Covid non ha avuto alcuna impennata può essere giustificato dalla relativa efficienza operativa raggiunta dalle organizzazioni nella gestione degli aspetti legati all’emergenza Covid-19.

Ursnif ed Emotet rimangono i malware più diffusi in Italia.

Il primo è nel pieno di una fase evolutiva che lo vede oggetto di aggiornamento in tutti le parti della sua infrastruttura: dai documenti malevoli al codice del C&C, passando per il packer e le azioni malevole intraprese.

Questa evoluzione è una risposta alla crescente attenzione al malware esercitata da alcuni analisti che hanno incautamente abusato della presenza di debolezze insite nell’architettura del malware. Ursnif è un malware piuttosto maturo, con parti di codice che risalgono a quasi 10 anni fa e da allora rimaste invariate.

E’ quindi plausibile un cambiamento di rotta nel futuro prossimo di questo malware.

Considerando che Ursnif, la cui matrice sembra essere Moldava (ma non si escludono collegamenti italiani), colpisce principalmente l’Italia, questi cambiamenti potrebbero rappresentare la prossima sfida per gli analisti italiani.

Emotet è un malware che veicola anche altro codice malevolo ed è famoso per il suo approccio CAAS ( Crime As A Service), rendendosi disponibile a noleggiare l’accesso alle macchine delle vittime ad altri gruppi criminali.

La natura di Emotet è sempre stata volubile, natura che ben si addice ad un malware le cui funzionalità sono limitate alla persistenza ed al download di payload aggiuntivi.

I temi più usati per le campagne di phishing riguardano in particolare i movimenti di denaro (Pagamenti), fatto che non sorprende dato che è un tema utile a colpire ogni tipologia di vittima. Seguono a ruota i temi di Aggiornamento e di Poste.

Tra i brand più usati compaiono le principali banche, seguite dai brand di elettronica ed e-commerce. Si tratta, in questi casi, di phishing vecchio stampo che fa leva sulla promessa di ricevere un premio allettante.

Si nota infine la presenza del brand Immuni, come era facilmnete prevedibile, legato alla forte attenzione posta sulle app di “contact tracing”.

Infine, i principali tipi di file utilizzati per veicolare malware rimangono documenti malevoli e archivi compressi.

I file di tipo documento, di tipologia malevola, offrono una alta probabilità di infezione in quanto documenti simili sono utilizzati quotidianamente dalle vittime.

Gli archivi compressi rappresentano una banale ma ancora efficace misura per superare i vincoli posti da alcuni software antivirus e anti-spam, in molti casi abbinati anche ad una password, comunque riportata nel corpo del messaggio, per proteggere l’archivio da eventuali ispezioni degli antivirus.

Inoltre il contenuto degli archivi compressi approfitta spesso delle impostazioni di default di Windows per nascondere la reale estensione dei file.