Campagna malevola in atto abusa di utenze PA tramite allegati PDF e accesso a Figma

figma

È in corso una campagna malevola che sfrutta account email compromessi di utenti appartenenti alla Pubblica Amministrazione ed è diretta, in modo massivo, verso altri utenti della PA.

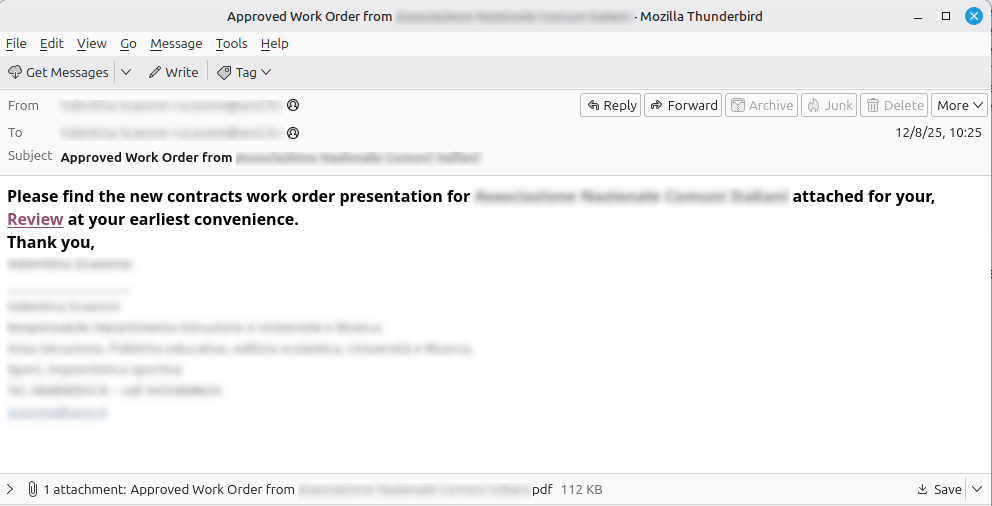

Dalle segnalazioni raccolte dalle amministrazioni e analizzate dal CERT-AGID, la campagna risulta attiva dall’8 dicembre. I messaggi hanno in genere oggetto e contenuto in lingua inglese, anche se in alcuni casi il corpo del testo è in italiano. I destinatari non sono visibili perché inseriti come indirizzi in CCN. Il messaggio invita l’utente ad aprire uno o più allegati presenti nell’email:

Quante amministrazioni risultano compromesse?

Al momento le amministrazioni con account email compromessi individuate sono due. Una di queste ha confermato la compromissione nella giornata di ieri. Non si esclude che anche altre PA possano essere coinvolte.

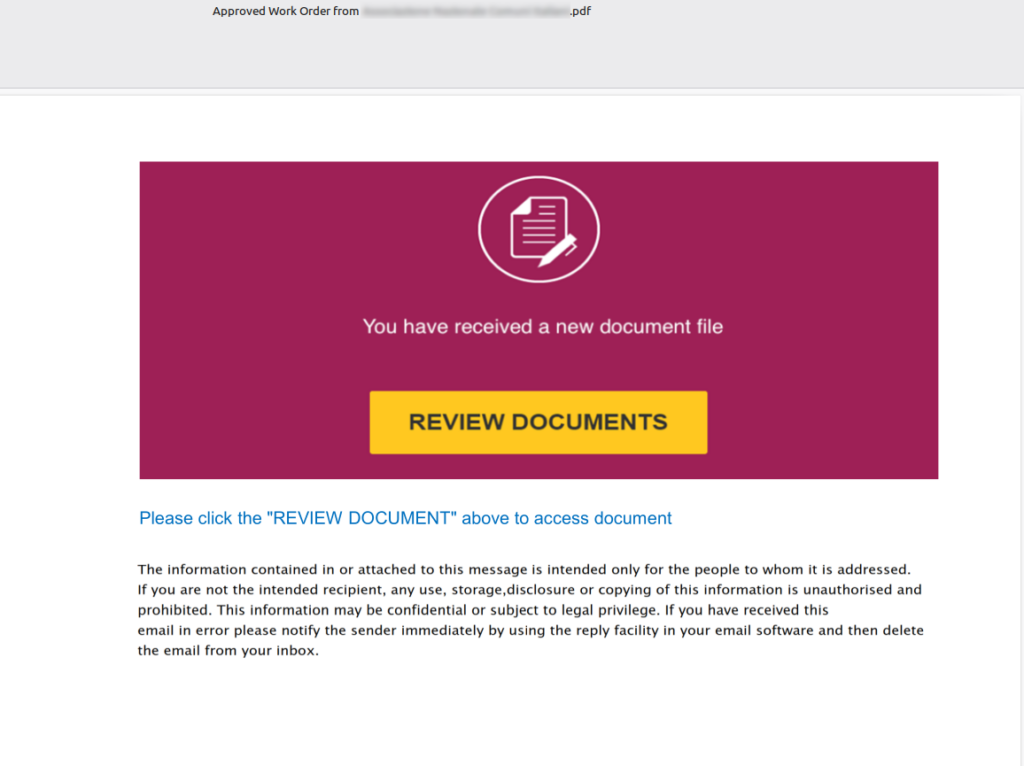

Cosa succede aprendo il file PDF?

All’apertura del file PDF la vittima visualizza una schermata che annuncia la ricezione di un nuovo documento e invita a cliccare sul pulsante “REVIEW DOCUMENTS”. Il messaggio è costruito per sembrare una notifica legittima e spingere l’utente a cliccare sul link per visionare il documento.

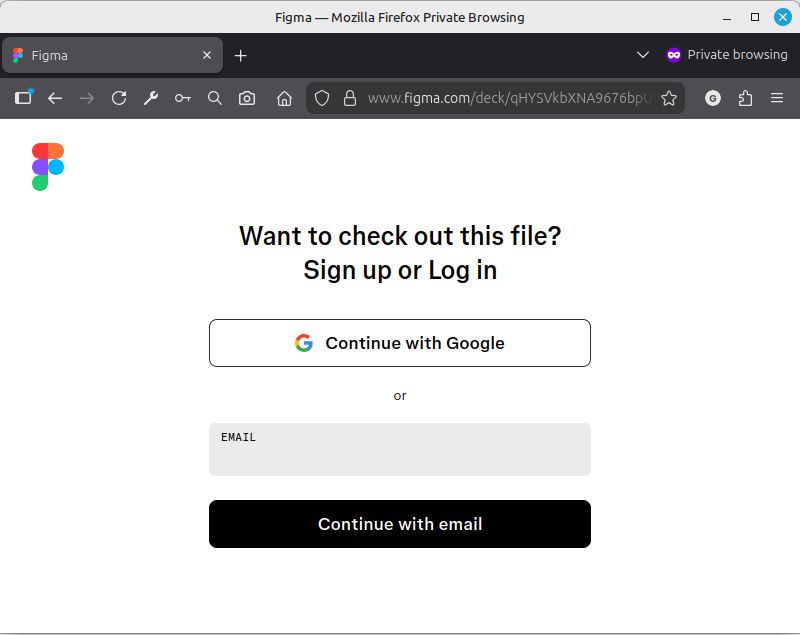

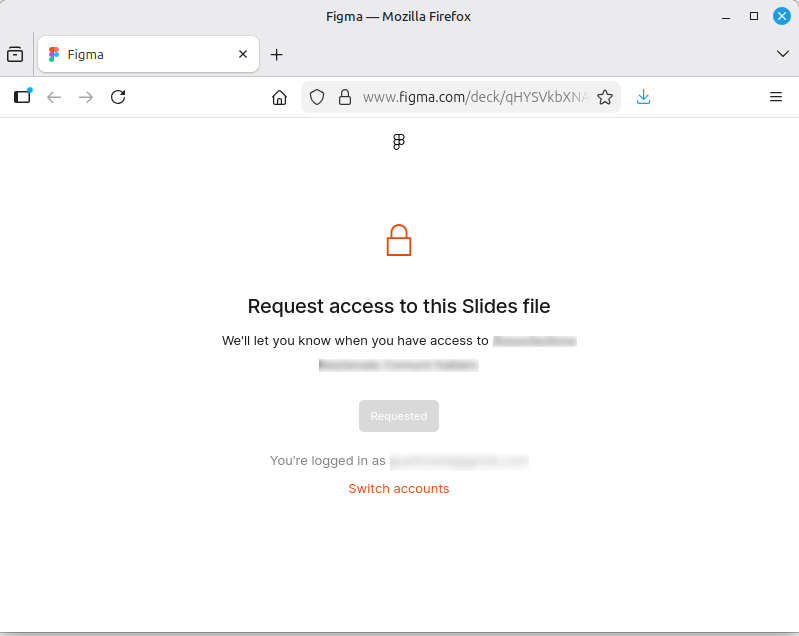

Cliccando sul pulsante presente nel PDF, l’utente viene indirizzato verso una pagina reale di Figma, dove gli viene richiesto l’accesso tramite account email oppure tramite autenticazione Google. Dopo il login, l’utente resta in attesa di approvazione per visualizzare il contenuto. Al momento non sono disponibili informazioni su ciò che accade successivamente, ma l’uso di una piattaforma legittima come Figma lascia ipotizzare un tentativo di raccolta di informazioni sugli indirizzi email delle vittime o la preparazione di un possibile secondo passaggio della campagna, come ad esempio l’invio successivo di ulteriori link o file malevoli sfruttando la fiducia generata dall’accesso a un servizio legittimo.

Alcuni scenari plausibili

In questa fase l’attaccante potrebbe semplicemente voler raccogliere informazioni sugli utenti che richiedono l’accesso al file Figma, ottenendo così indirizzi email reali e nominativi completi da usare per passaggi successivi della campagna.

Un’altra possibilità è che, una volta approvato l’accesso, il file Figma venga utilizzato per mostrare link o materiali aggiuntivi che potrebbero portare a contenuti malevoli.

Esiste anche l’ipotesi di un secondo contatto via email: dopo aver visto che l’utente ha interagito con Figma, l’attaccante potrebbe inviargli un messaggio di follow-up più mirato e convincente, sfruttando la fiducia generata dal primo passaggio.

Azioni di contrasto

Per mitigare le compromissioni, il CERT-AGID ha provveduto a:

- informare le amministrazioni coinvolte,

- segnalare i link malevoli tramite la pagina “Report Abuse” di Figma,

- distribuire gli hash dei PDF alle PA accreditate al Flusso IoC.

Indicatori di compromissione

Il CERT-AGID ha già condiviso i relativi IoC con le organizzazioni accreditate al flusso. Al fine di rendere pubblici i dettagli di questa campagna si riportano di seguito gli indicatori rilevati.

Link: Download IoC