ASTesla, analisi di un nuovo malware parente di AgentTesla

ASTesla

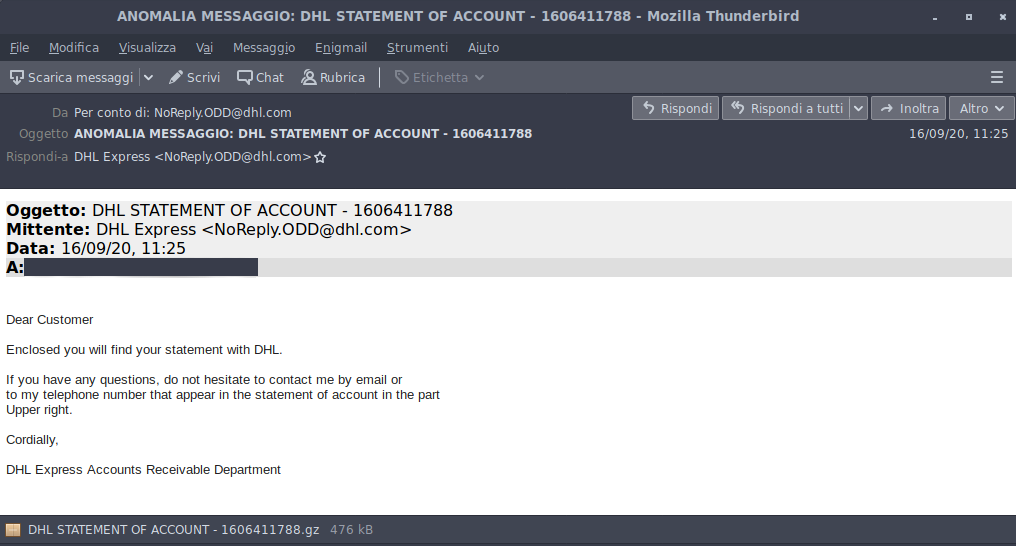

Il malware è giunto al CERT-AGID tramite un’e-mail scritta in lingua inglese, a tema DHL, contenente un allegato con estensione gz e dal nome sulle linee di DHL STATEMENT OF ACCOUNT – 1606411788.

L’archivio risulta essere un file RAR, formato più consono agli ambienti Windows di quanto lo siano gli archivi GZIP, con all’interno un file eseguibile con lo stesso nome.

Il malware, che il CERT-AgID ha battezzato con il nome di ASTesla (as Tesla) per la similarità con AgentTesla, è contenuto in due packer annidiati, il cui comportamento è descritto nel documento tecnico (PDF) allegato.

Funzionalità

ASTesla consiste principalmente in quattro blocchi: inizializzazione, installazione, contatto col C2 (se necessario) e furto dei dati.

Inizializzazione

- Alcune instanze del malware, ottenute elencando i percorsi delle immagini di tutti i processi e confrontandole con il proprio sono terminate se individuate.

- Sono recuperati il nome del computer e dell’utente.

- Viene generato un ID univoco dato da MD5(Seriale_Scheda_Madre || ID_CPU || MAC_address). Tutte le informazioni sono prese da WMI.

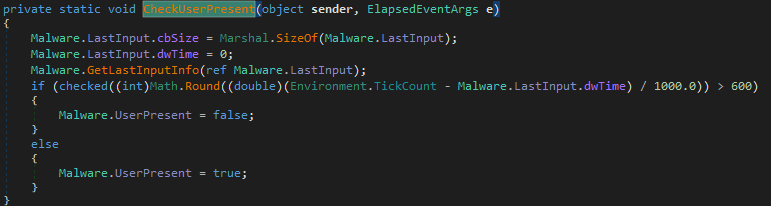

- Viene avviato un timer che ogni 30 secondi controlla se il tempo trascorso dall’ultimo input dell’utente è di almeno 10 minuti. In caso positivo l’utente è considerato assente. Questo metodo viene usato per evitare di inviare screenshot durante i momenti di inattività.

Installazione

L’installazione è opzionale ed è piuttosto semplice: il malware è copiato in un percorso configurato ed aggiunto a Software\Microsoft\Windows\CurrentVersion\Run e SOFTWARE\

Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\Run per

l’avvio automatico.

Dopodiché viene cancellato lo Zone Indentifier.

L’installazione è fatta solo se il malware non è già eseguito dal percorso configurato, eventuali file già presenti sono cancellati.

In alternativa all’installazione, il malware può copiarsi in un file temporaneo ed eseguirsi direttamente da lì.

Contatto con il C2

Questo passo è eseguito solo nel caso l’esfiltrazione avvenga tramite HTTP

verso un URL configurato.

Viene inviato al C2 un comando di “call home”.

Per l’esecuzione della richiesta HTTP il malware può usare TOR, scaricando ed eseguendo TorBrowser (che poi fungerà da proxy locale).

Ogni richiesta HTTP è di tipo POST e contiene:

- ID hardware;

- la data;

- il nome utente;

- il nome del computer;

- eventuali dati aggiuntivi.

Viene inoltre usato uno User-Agent specifico.

Infine vengono fatti partire due timer, il primo invia un ping al C2 ogni 2 minuti, il secondo controlla, ogni minuto, se ha ricevuto il comando di disinstallazione dal C2.

Furto dei dati

Sono cinque le categorie di dati rubati:Credenziali

- Cookie

- Screenshot

- Clipboard

- Testo digitato (key logging)

- Informazioni generiche sulla macchina

Modalità di esfiltrazione

Il malware supporta quattro modi di esfiltrazione: HTTP, FTP, E-mail e Telegram. Quest’ultima viene realizzata grazie ad un bot, le informazioni per identificare la vittima sono inviate insieme ai dati.

I dati rubati

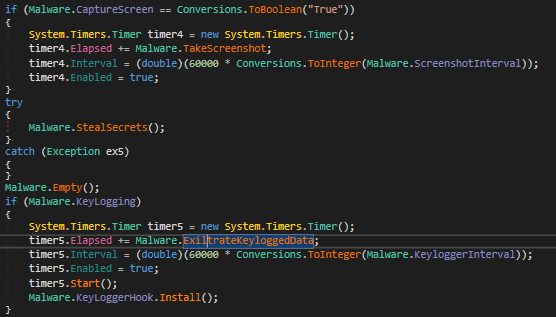

Il malware può essere configurato per acquisire screenshot ogni X minuti ed inviarli agli autori.

Può inoltre fungere da keylogger e catturare i dati della clipboard.

La cattura degli screenshot è sospesa se l’utente non risulta attivo.

Il keylogger è fatto semplicemente con SetWindowsExHook.

Il log della clipboard viene ottenuto con SetClipboardViewer.

Le informazioni generiche della macchina compredono il nome della CPU, dell’OS e la quantità di RAM (il dettaglio nella figura a seguire).

Vengono sottratte le credenziali dai seguenti applicativi:

- IE/Edge

- Edge Chromium

- QQ Browser

- incredimail

- Eudora

- Falkon Browser

- ClawsMail

- Flock Browser

- DynDNS

- Psi/Psi+

- Open VPN

- FileZilla

- WinSCP

- FlashFXP

- FTP Navigator

- JDownloader

- Paltalk

- Pidgin

- SmartFTP

- WS_FTP

- FTPCommander

- FTPGetter

- NO-IP

- NO-IP

- TheBat

- Becky!

- Trillian

- Outlook

- Foxmail

- Opera Mail

- PocoMail

- eM Client,

- Mailbird

- NordVPN,

- MySQL Workbench

- Private Internet Access

- Opera Browser

- Yandex Browser

- Iridium Browser

- Chromium

- 7Star

- Torch Browser

- Cool Novo

- Kometa

- Amigo

- Brave

- CentBrowser

- Chedot

- Orbitum

- Sputnik

- Comodo Dragon

- Vivaldi

- Citrio

- 360 Browser

- Uran

- Liebao Browser

- Elements Browser

- Epic Privacy

- Coccoc

- Sleipnir 6

- QIP Surf

- Coowon

- Firefox

- SeaMonkey

- Thunderbird

- BlackHawk

- CyberFox

- K-Meleon

- IceCat

- PaleMoon

- IceDragon

- WaterFox

- Postbox

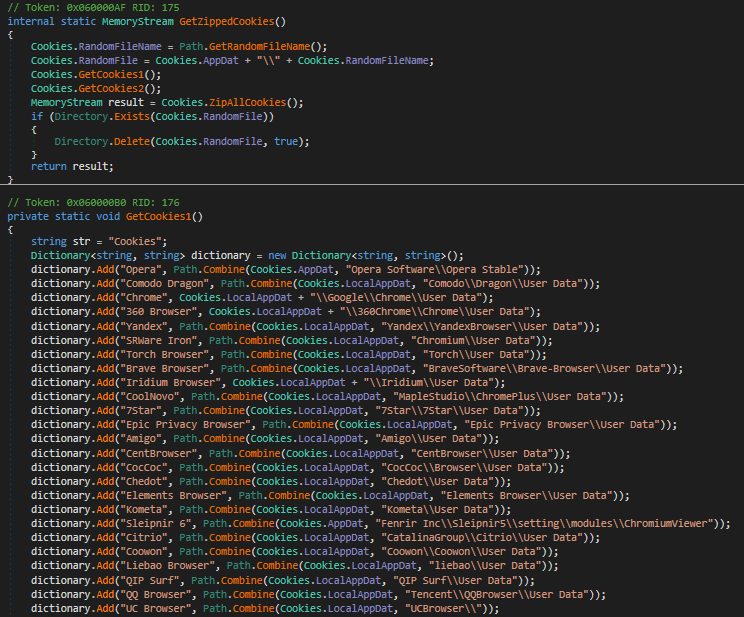

Infine vengono sottratti i cookie dai seguenti browser:

- Opera

- Comodo Dragon

- Chrome

- 360 Browser

- Yandex

- SRWare Iron

- Torch Browser

- Brave Browser

- Iridium Browser

- CoolNovo

- 7Star

- Epic Privacy Browser

- Amigo

- CentBrowser

- CocCoc

- Chedot

- Elements Browser

- Kometa

- Sleipnir 6

- Citrio

- Coowon

- Liebao Browser

- QIP Surf

- QQ Browser

- UC Browser

- Orbitum

- Sputnik

- uCozMedia

- Vivaldi

- Firefox

- IceCat

- PaleMoon

- SeaMonkey

- Flock

- K-Meleon

- Postbox

- Thunderbird

- IceDragon

- WaterFox

- BlackHawk

- CyberFox

Il codice per il furto dei cookie è simile a quello per il furto delle credenziali ma il risultato è salvato in un file e compresso in memoria.