Problemi informatici globali in corso

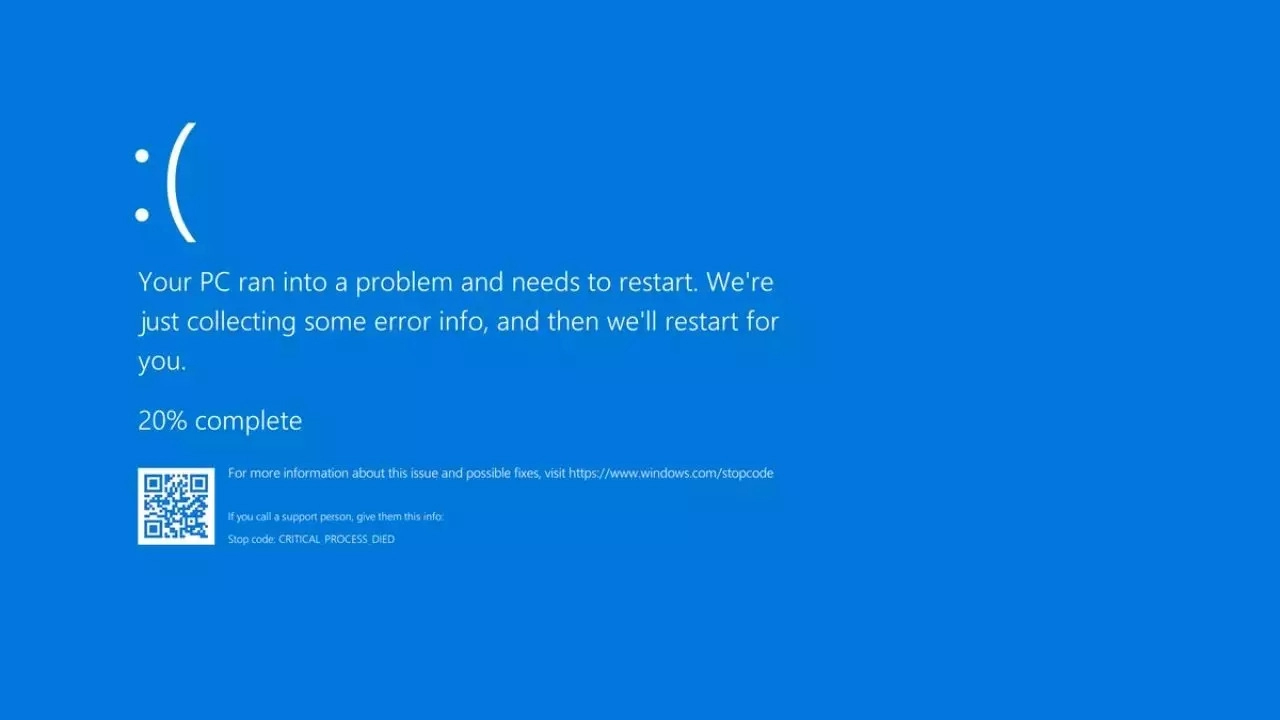

BSoD CrowdStrike Microsoft

L’articolo verrà aggiornato progressivamente con ulteriori dettagli risolutivi o informazioni sulle nuove minacce.

Le prime analisi suggeriscono che l’origine del problema sia un malfunzionamento del software EDR dell’azienda CrowdStrike, conosciuto come Falcon Sensor, che pare abbia compromesso il funzionamento delle applicazioni in cloud dell’ecosistema Microsoft 365 con il suo sistema operativo.

Un aggiornamento difettoso di questo software ha causato l’inutilizzabilità di numerosi PC e server a livello mondiale, provocando la comparsa della schermata blu di errore di Windows (BSoD).

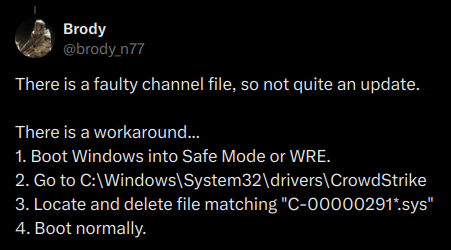

Un dirigente di CrowdStrike suggerisce di applicare un workaround per sbloccare in emergenza una postazione impattata dal problema.

La situazione è in continua evoluzione e attualmente sono in fase di studio soluzioni per risolvere il problema.

Dettagli risolutivi

[20/07/2024] CrowdStrike ha pubblicato un articolo che riassume i dettagli tecnici dell’accaduto.

[21/07/2024] Microsoft ha rilasciato uno strumento USB per aiutare gli amministratori IT.

Attenzione alle soluzioni alternative per aggirare il problema

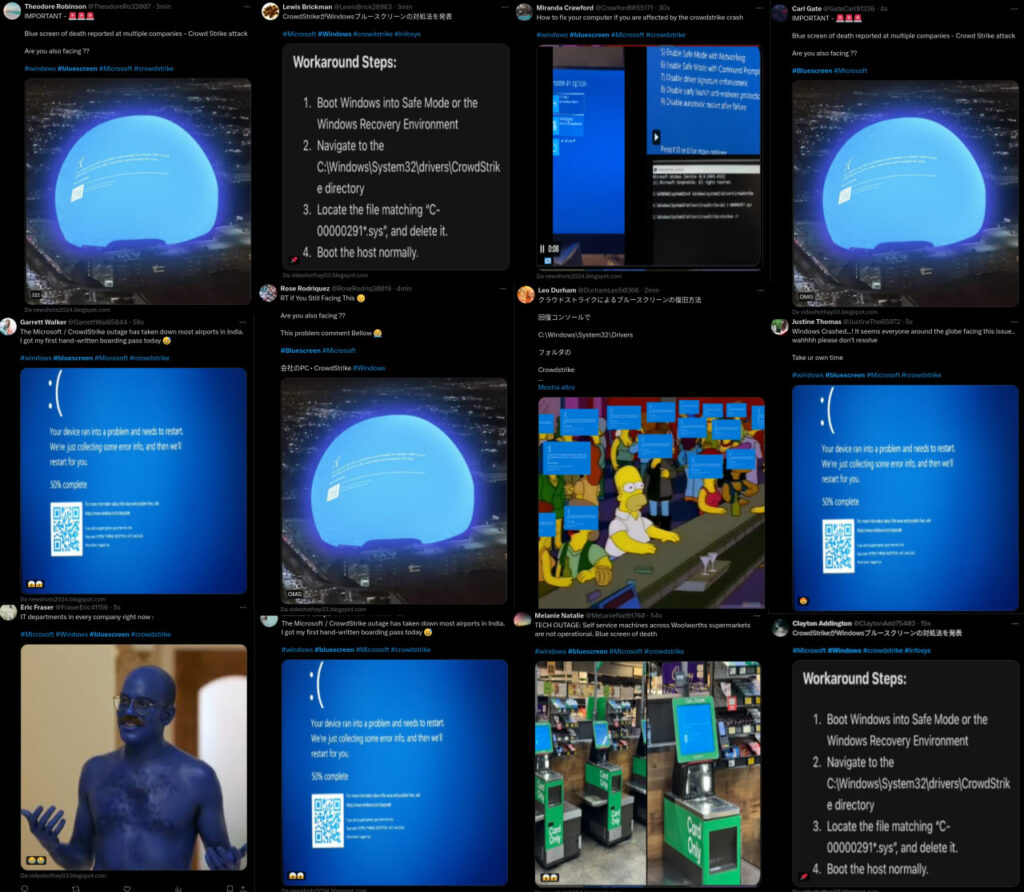

Il CERT-AGID continua a monitorare le implicazioni e gli impatti dell’incidente informatico che ha causato un down massivo di servizi e sistemi legati a Microsoft e CrowdStrike questa mattina.

⚠️ È stato osservato che utenti malintenzionati stanno diffondendo false procedure di workaround tramite canali social, includendo link a siti malevoli o ingannevoli.

💣 Per proteggere la propria constituency da questo ulteriore rischio, il CERT sta fornendo tramite il proprio feed gli IoC relativi a questi siti malevoli.

📌 Consigliamo vivamente di non seguire siti o canali non verificati per risolvere il problema, ma di fare riferimento esclusivamente alle istruzioni fornite dai canali ufficiali.

➡️ https://status.cloud.microsoft/

➡️ https://azure.status.microsoft/en-gb/status

➡️ https://www.crowdstrike.com/blog/statement-on-windows-sensor-update/

Informazioni sulle nuove minacce

[20/07/2024] CrowdStrike ha rilevato e pubblicato in giornata un elenco di domini creati ad-hoc che impersonano il proprio marchio e che potrebbero essere utilizzati per future operazioni di social engineering.

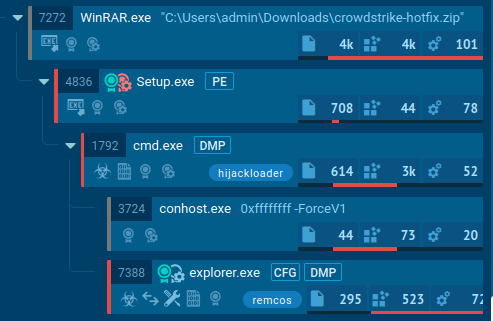

[20/07/2024] È emerso che l’incidente CrowdStrike è stato sfruttato per distribuire il malware RemcosRAT.

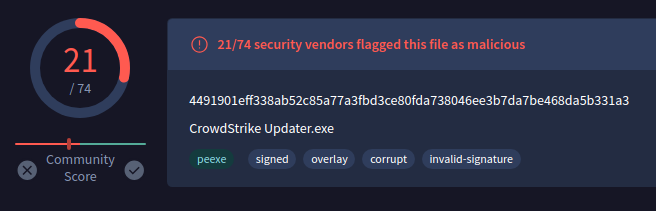

[21/07/2024] Continuano le campagne che sfruttano l’evento per distribuire malware.

Il CERT-AGID sta aggiornando costantemente il Flusso di IoC da inviare alle pubbliche amministrazioni accreditate.