Analisi di Matiex (404Keylogger)

matiex

Il malware è stato veicolato nella giornata di ieri tramite e-mail scritte in italiano, a tema TNT, contenente un allegato con estensione RAR e denominato WAY-Bill.rar.

Al suo interno sono presenti due eseguibili Spedizione.exe e Invoice.exe che svolgono la medesima attività.

Il malware, noto come Matiex o 404Keylogger, è scritto in .NET ma è annidato all’interno di altri packer utilizzando metodi di offuscazione più o meno noti.

Step #1

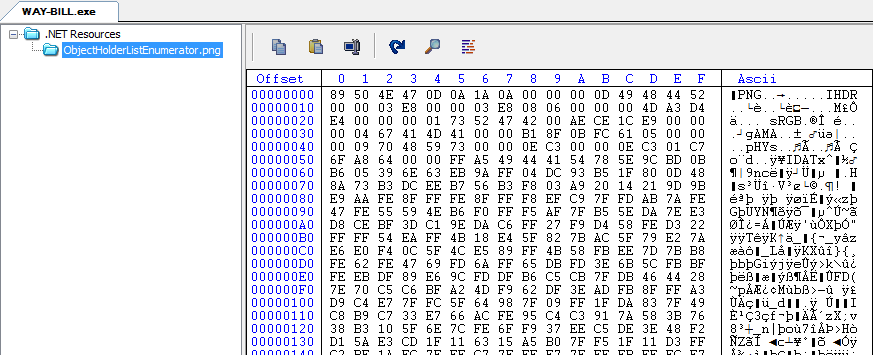

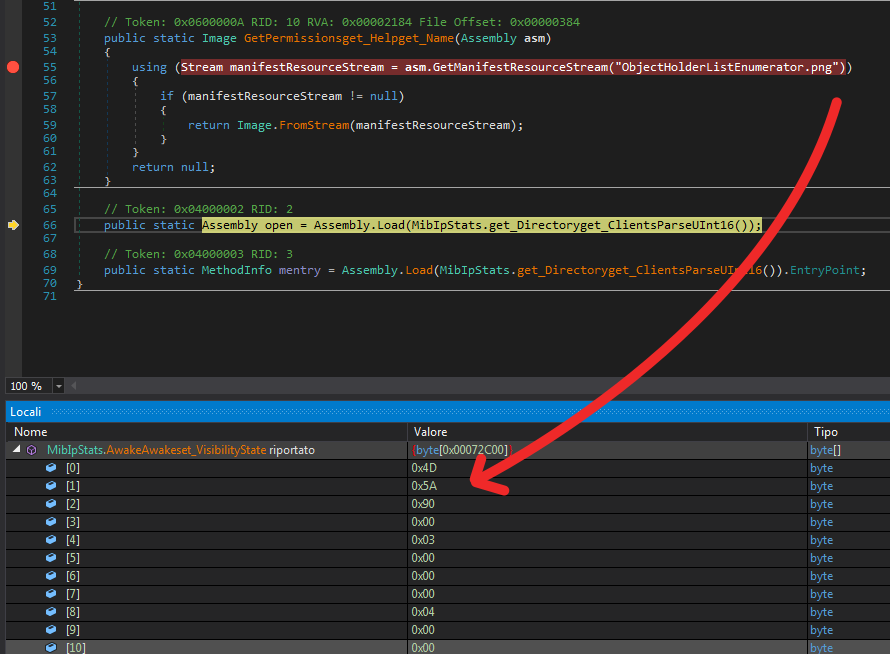

Da una rapida analisi del sample si individua rapidamente la presenza di una risorsa contenente una immagine PNG di circa 670 Kb.

Da questa risorsa viene estratto e caricato un nuovo eseguibile, ancora una volta un .NET, di 460 Kb.

Step #2

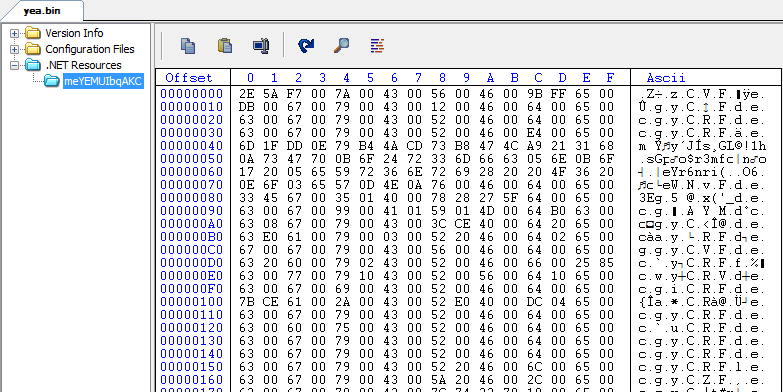

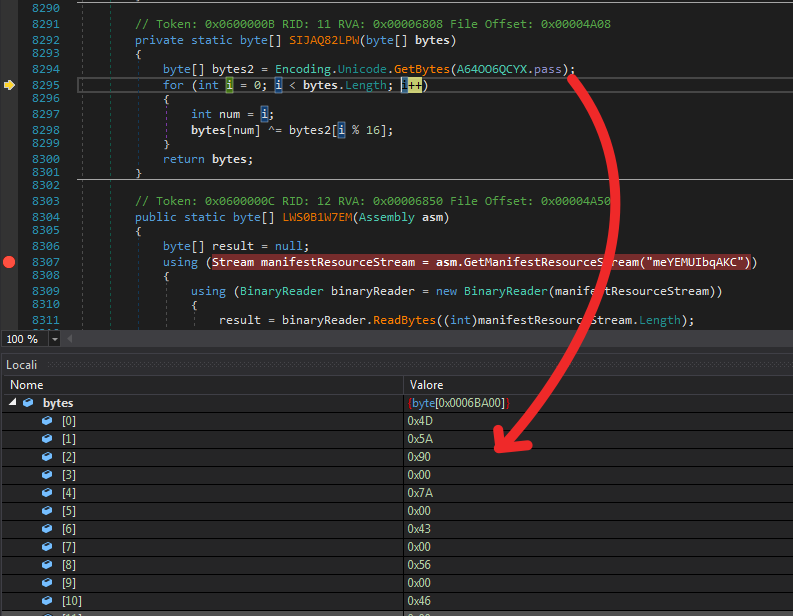

Analizzando staticamente il nuovo file .NET è possibile individuare la presenza di una risorsa “sospetta” di 430 Kb.

Questa risorsa (meYEMUIbqAKC) viene decifrata, con password embedded (pass = “cgyCRFdeHpoD”), per ottenere un nuovo eseguibile, ancora una volta un .NET, di 430 Kb.

Step #3

L’eseguibile .NET, ottenuto dalle operazioni eseguite nello Step #2, rappresenta il cuore del malware. Questa volta il file risulta essere offuscato con Babel .NET (https://www.babelfor.net/), un offuscatore noto e per il quale fortunatamente è disponibile il decryptor.

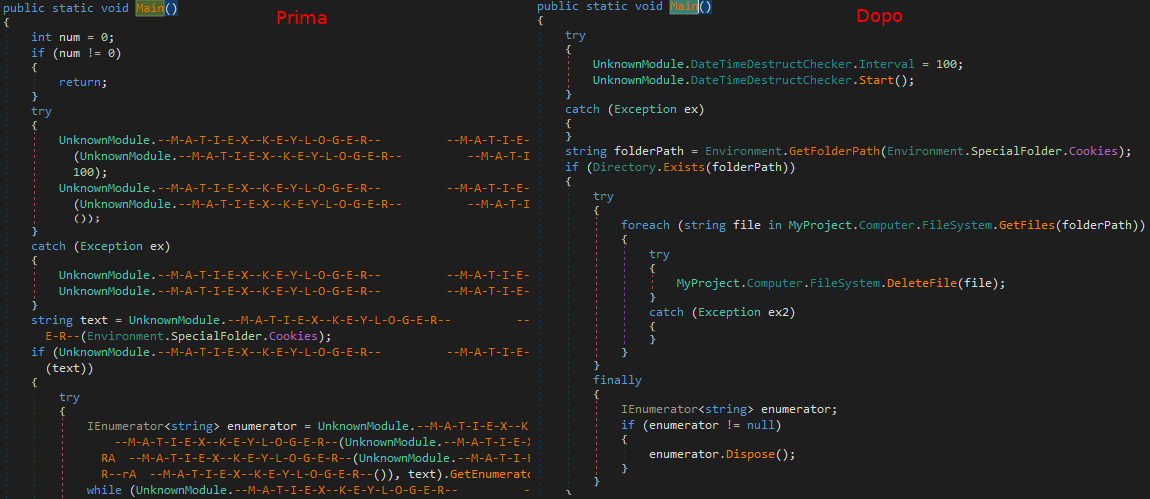

Nell’immagine a seguire due screenshot: a sinistra il codice offuscato, a destra il codice “leggibile” dopo averlo deoffuscato con de4dot ed il supporto per Babel .NET.

L’immagine a sinistra spiega anche il motivo per cui il malware è stato denominato “Matiex”.

Il malware

All’avvio del processo, il malware attiva una serie di timer che ogni 10 minuti avviano le seguenti funzioni:

- ClipboardLoggerTimer (copia i dati memorizzati in clipboard)

- ScreenshotLoggerTimer (effettua screenshot)

- KeyboardLoggerTimer (cattura i caratteri digitati dall’utente)

Recupera informazioni relative alla macchina della vittima (computer name, sistema, piattaforma, disk space, ram space) e al paese di appartenenza, prima interrogando il servizio “http://checkip.dyndns.org/” e poi parsando i valori del file XML prodotti dal servizio “https://freegeoip.app/xml/“.

/* Matiex Keylogger - Recovered Clipboard *\ |

Recupera e decifra le credenziali memorizzati dai seguenti client (tra browser e posta elettronica):

| Recupera | Decifra |

| Outlook Foxmail Yandex Nichrome Chrome CocCoc orbitum Vivaldi Chromium Superbird 360_English 360_China Brave Torch UC Blisk Epic Opera BlackHawk Chrome_Canary | IceCat FireFox Thunderbird SeaMonkey IceDragon CyberFox WaterFox PostBox |

Abilita altri timer:

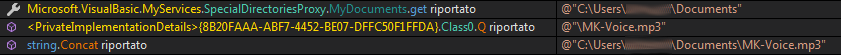

- VoiceRecordLogger (modulo di registrazione vocale)

- processhackerFucked (enumera i processi e verifica se è in esecuzione il tool Process Hacker)

Ed in fine abilita un nuovo timer per inviare agli autori i dati carpiti ad intervalli di 5 minuti:

- ThePSWDSenders

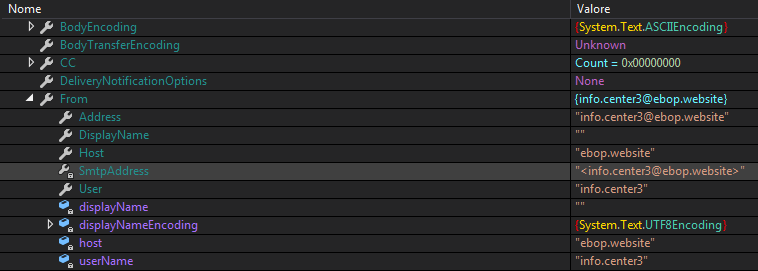

La modalità di invio dati al C2 prevista dai criminali per questa versione è il sender SMTP. Il codice prevede altre due modalità (FTP e Telegram) per contattare il C2 ma non sono attive su questo sample poichè le variabili relative agli indirizzi, al bot e alle credenziali di accesso sono vuote.

In definitiva tutte le informazioni vengono inviate dalla macchina compromessa al seguente indirizzo email: info.center3@ebop.website

Indicatori di Compromissione

Si riportano di seguito gli indicatori di compromissione già condivisi sulla nostra piattaforma CNTI e MISP a tutela delle strutture accreditate.

Link: Download IoC