Sintesi riepilogativa delle campagne malevole della settimana 20/11/2020

riepilogo

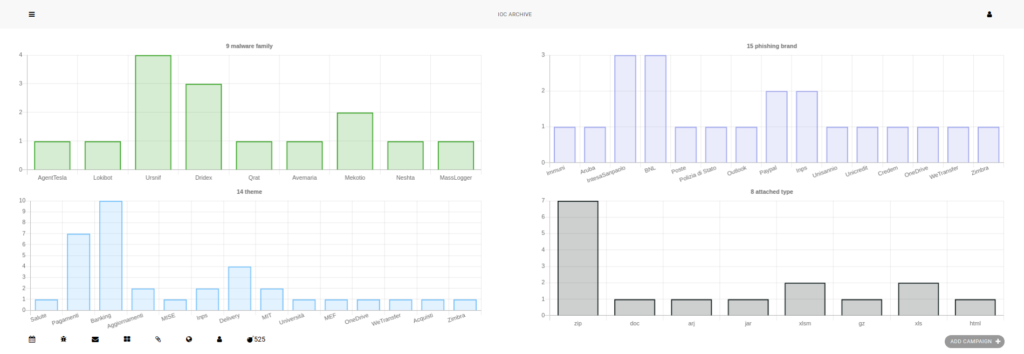

Questa settimana il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 36 campagne malevole attive, di cui 6 veicolate anche in Italia e 30 con target Italia, mettendo così a disposizione dei suoi enti accreditati i relativi 525 indicatori di compromissione (IOC) individuati.

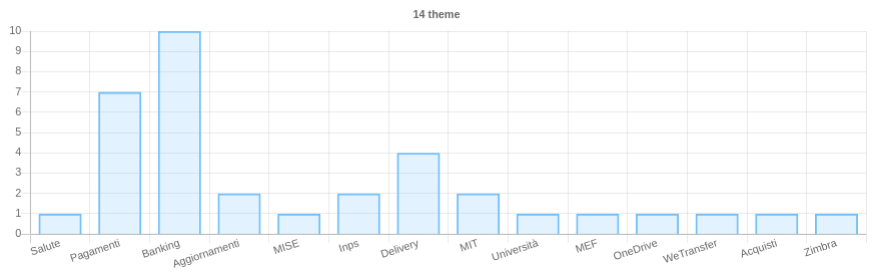

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

Tra i temi principali sfruttati per veicolare le campagne malevole sul territorio italiano si distinguono in particolar modo quelli relativi a Pagamenti e Banking.

Malware della settimana

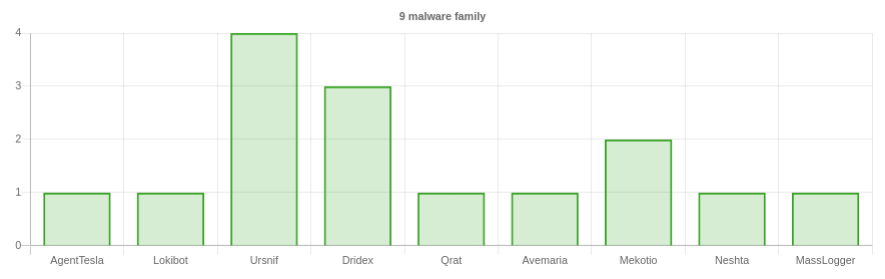

Sono state osservate nello scenario italiano 9 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

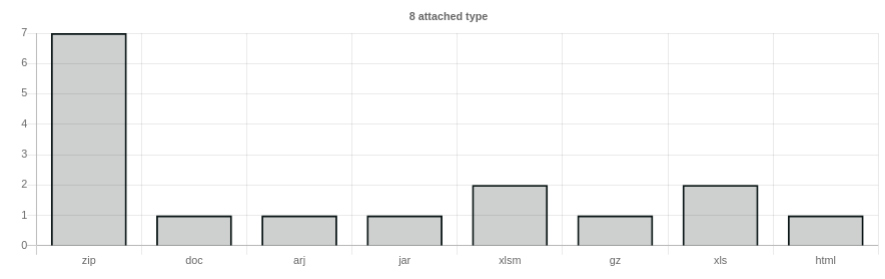

Ursnif – rilevato in quattro campagne malevole veicolate come false comunicazioni del “MEF” e “MISE”. Gli allegati utilizzati sono come al solito di tipo .zip e .xls.

Dridex – sono state osservate in tutto tre campagne a tema “Pagamenti” e “Delivery” scritte in lingua inglese ma veicolate massivamente in Italia. Le email riportano in allegato documenti di tipo .doc e .xlsm.

Mekotio – non si riscontrava in Italia dal mese di settembre. A distanza di due mesi torna a mietere vittime con due campagne che veicolano falsi avvisi del “MIT”. Gli allegati utilizzati da Mekotio sono di tipo .zip.

AgentTesla, Lokibot, Qrat, Avemaria, Neshta e MassLogger – sono risultati attivi con campagne sporadiche a tema “Pagamenti”, eccezion fatta per MassLogger e Avemaria che hanno sfruttato rispettivamente i temi “Acquisti” e “Delivery”. Gli allegati utilizzati per le campagne AgentTesla, Lokibot e MassLogger sono tutti di tipo .zip, mentre Qrat ha utilizzato file .jar, Avemaria file .arj e Neshta ha sfruttato allegati .gz.

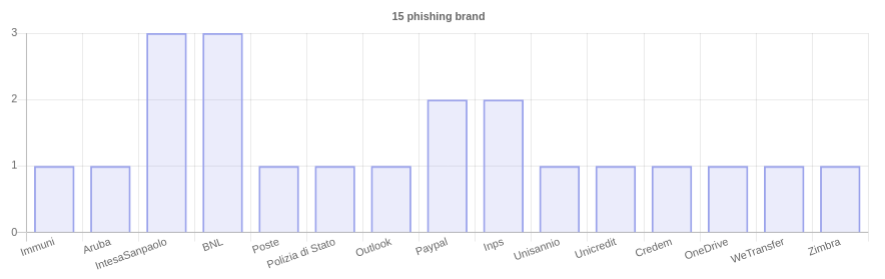

Phishing della settimana

Anche questa settimana è stata particolarmente ricca di campagne di phishing che hanno preso di mira il settore bancario. Oltre al classico phishing si è avuta anche evidenza di diversi tentativi di phishing via SMS (smishing). Di seguito, una lista sintetica dei target:

IntesaSanpaolo e BNL – sono stati i brand a tema “Banking” più sfruttati dai criminali con email e messaggi (SMS) scritti in lingua italiana, con link alla pagina malevola, in alcuni casi con apposito redirect.

Paypal, Unicredit, Credem – completano il panorama delle campagne italiane a tema “Banking”. La campagna Paypal è stata veicolata tramite messaggi SMS.

INPS – rilevate due campagne di phishing che utilizzano come esca il bonus per l’emergenza covid-19, puntando a due domini differenti creati per l’occasione.

Immuni – individuato un repository di fake app che emula la grafica di Google Play Store. Sullo store malevolo erano disponibili diverse app; quella di Immuni è stata rapidamente analizzata dal Cert-AgID per fornire gli indicatori di compromissione alle organizzazioni accreditate ed al pubblico.

Polizia di Stato – con cadenza mensile torna la campagna che invita la vittima a pagare una multa online su un dominio creato ad-hoc che riporta i loghi del sito Istituzionale. E’ stato utilizzato il nome del dominio poliziadistato[.]site, mentre lo scorso 13 ottobre era stato utilizzato il dominio poliziadistato[.]life ed il 3 settembre poliziadistato[.]club. I contenuti dei siti sono identici e con buona probabilità anche gli autori.

Poste – campagna veicolata via SMS invitava l’utente a seguire un link malevolo per accedere al proprio conto e da li compilare un modulo online.

Unisannio – campagna a tema “Università” indirizzata agli utenti dell’Università degli Studi del Sannio di Benevento. L’email invitava gli utenti a seguire un link per confermare le informazioni di sicurezza del proprio account di posta elettronica.

Aruba – campagna di phishing che invitava l’utente a pagare il rinnovo del dominio.

WeTransfer e OneDrive – email scritte in lingua inglese ma veicolate in Italia. Seguendo il link malevolo, che contiene l’indirizzo email nel parametro finale, viene chiesto di inserire la password dell’account email per accedere al servizio.

Outlook e Zimbra – email scritte in italiano e mirate agli utenti delle rispettive webmail. Nel caso di Outlook si invitava la vittima ad effettuare un aggiornamento per ottenere 10GB aggiuntivi, simile il caso di Zimbra nel quale veniva richiesto di immettere le credenziali per verificare il limite di email archiviate.

Formati di file principalmente utilizzati per veicolare i malware