Sintesi riepilogativa delle campagne malevole della settimana 13/11/2020

riepilogo

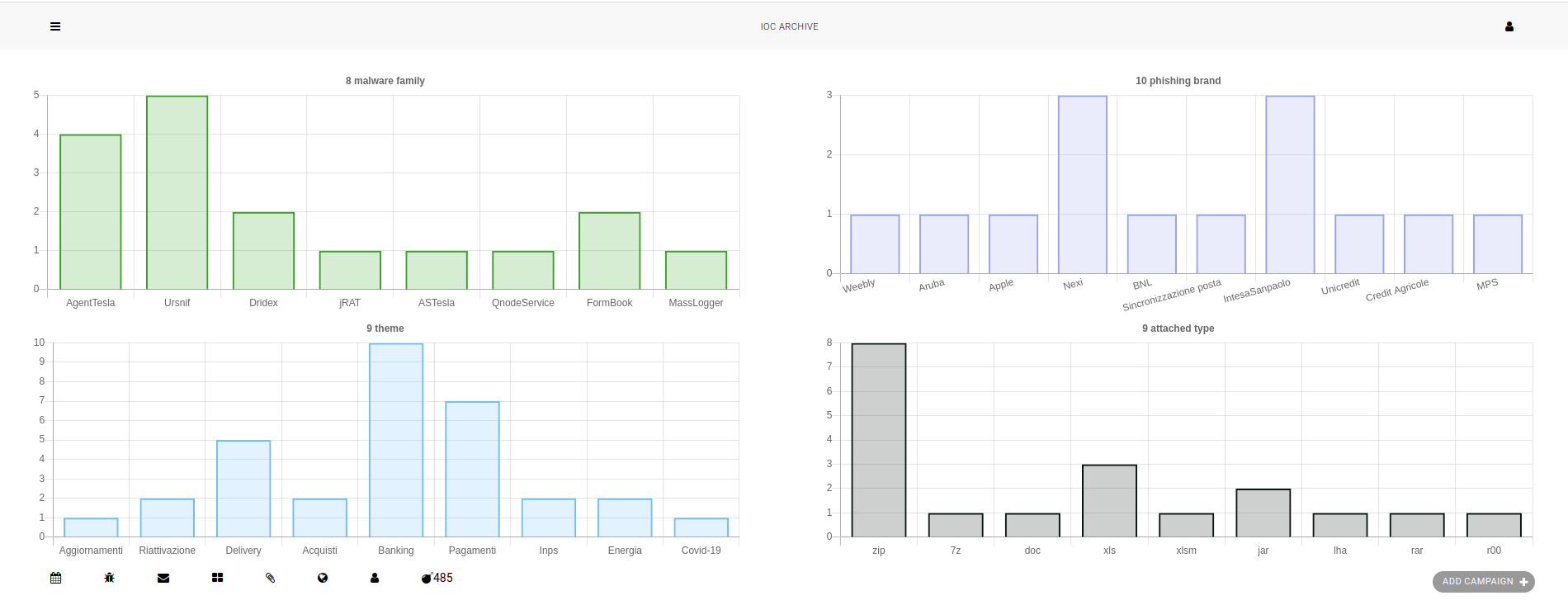

Questa settimana il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 32 campagne malevole attive, mettendo così a disposizione dei suoi enti accreditati i relativi 485 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dalle piattaforme del CERT-AGID:

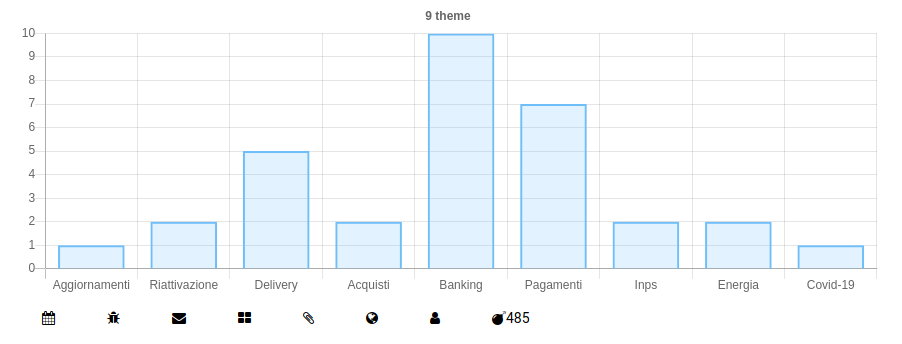

I temi più rilevanti della settimana

Tra i temi principali sfruttati per veicolare le campagne malevoli sul territorio italiano si distinguono in particolar modo quelli relativi a Home Banking, Pagamenti e Delivery.

Malware della settimana

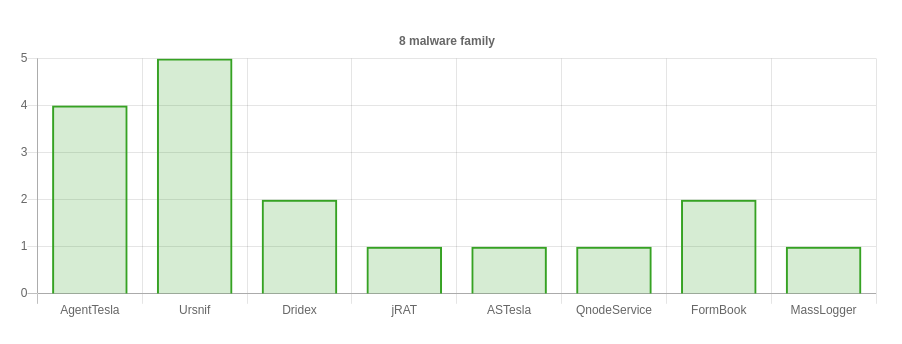

Sono state osservate nello scenario italiano 8 famiglie di malware. Nello specifico, si sono distinte particolarmente questa settimana le seguenti campagne:

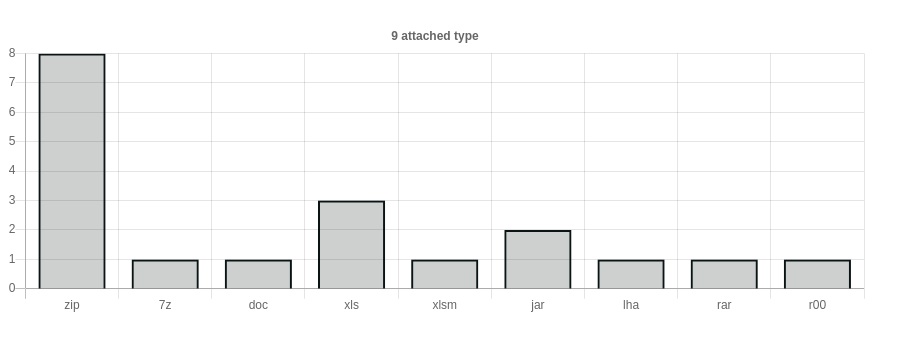

Ursnif – rilevato in cinque campagne malevoli veicolate con temi differenti: “Inps” e “Mise” (su argomenti legati al covid-19) per i quali il CERT-AgID ha emesso un tweet di allerta. Successivamente sono stato sfruttati temi su “Enel” e sul tema “Delivery”. Gli allegati malevoli hanno usato i formati .zip o .xls.

AgentTesla – quattro campagne AgentTesla scritte in lingua italiana a tema “Pagamenti”, “Energia” e “Delivery” di cui tre con allegato .zip ed una con archivio .lha.

Dridex e FormBook – sono state osservate in tutto quattro campagne a tema “Pagamenti” e “Delivery”, scritte in lingua inglese ad eccezione di una campagna FormBook scritta in italiano. FormBook è stato veicolato tramite allegati .zip e .r00 mentre Dridex ha utilizzato allegati .zip. Dridex è stato anche veicolato con un link per il download di un file .doc; questa campagna ha prodotto 243 IoC.

jRAT, ASTesla, QnodeService e MassLogger – sono risultati attivi con campagne sporadiche a tema “Pagamenti”, “Acquisti” e “Delivery” utilizazando come allegati rispettivamente file .zip, .rar, .jar e .7z.

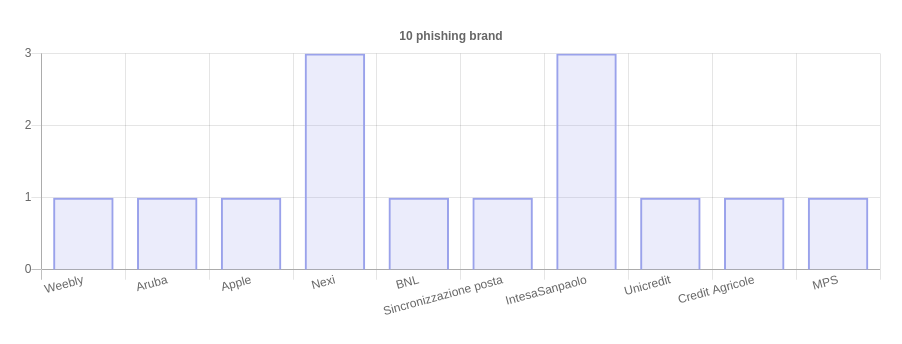

Phishing della settimana

Anche questa settimana è stata particolarmente ricca di campagne di phishing che hanno preso di mira il settore bancario. Oltre al classico phishing si è avuta anche evidenza di diversi tentativi di phishing via SMS (smishing).

IntesaSanpaolo e Nexi, sono stati i brand a tema “Banking” più sfruttati dai criminali con email e messaggi (SMS) scritti in lingua italiana con link alla pagina malevola, in alcuni casi con apposito redirect.

BNL, Unicredit, MPS e Credit Agricole, completano il panorama delle campagne italiane a tema “Banking”.

Aruba: l’appuntamento con le campagne di phishing con i loghi di Aruba non si è fatto attendere. Questa volta il tema riguarda la “Riattivazione” del dominio.

Apple, campagna a tema “Acquisti” veicolata recentemente.

Weebly, campagna a tema “Aggiornamenti” con link a blogspot e redirect verso pagina di phishing ospitata su un dominio appartenente ad una PA.

Sincronizzazione posta, è una campagna generica che invita l’utente a cliccare su un link paventando fantomatici problemi di sincronizzazione.

Formati di file principalmente utilizzati per veicolare i malware